22 Commandes de réseautage Linux pour Sysadmin

- 3912

- 1017

- Emilie Colin

Les tâches de routine d'un administrateur système incluent la configuration, le maintien, le dépannage et la gestion des serveurs et des réseaux dans les centres de données. Il existe de nombreux outils et utilitaires dans Linux conçus à des fins administratives.

Dans cet article, nous passerons en revue certains des outils de commande et des services publics les plus utilisés pour la gestion du réseau à Linux, dans différentes catégories. Nous expliquerons certains exemples d'utilisation courants, ce qui facilitera la gestion des réseaux dans Linux.

Sur cette page

- Commande ifconfig

- commande IP

- Commande IFUP

- commande ethtool

- commande de ping

- Commande traceroute

- Commande MTR

- commande d'itinéraire

- Commande NMCLI

- commande netstat

- Commande SS

- commande NC

- Commande NMAP

- commande hôte

- DIG COMMAND

- Commande nslookup

- commande tcpdump

- Utilitaire Wireshark

- outil BMON

- pare-feu iptables

- pare-feu

- Pare-feu UFW

- Comment utiliser les scripts de moteur de script NMAP (NSE) dans Linux

- Un guide pratique de NMAP (Scanner de sécurité réseau) dans Kali Linux

- Découvrez toutes les adresses IP des hôtes en direct connectés sur le réseau dans Linux

- Guide de base sur Iptables (pare-feu Linux) Conseils / commandes

- 25 Règles de pare-feu iptable utiles que chaque administrateur Linux devrait connaître

- Comment configurer un pare-feu iptables pour permettre l'accès à distance aux services

- Comment bloquer les demandes ICMP Ping ICMP aux systèmes Linux

- Règles utiles «tout le monde» pour configurer et gérer le pare-feu dans Linux

- Comment configurer le «Firewalld» dans Rhel / Centos 7 et Fedora 21

- Comment démarrer / arrêter et activer / désactiver le pare-feu et le pare-feu iptables à Linux

- Configuration de la samba et configurer Firewalld et Selinux pour permettre le partage de fichiers sur Linux / Windows

- « Comment configurer les hôtes virtuels Apache sur Rocky Linux

- Top 5 outils logiciels pour Linux avec chiffrement des données »

Cette liste est tout aussi utile aux ingénieurs réseau Linux à temps plein.

Configuration du réseau, dépannage et outils de débogage

1. Commande ifconfig

IfConfig est un outil d'interface de ligne de commande pour la configuration de l'interface réseau et est également utilisé pour initialiser les interfaces au moment du démarrage du système. Une fois qu'un serveur est opérationnel, il peut être utilisé pour attribuer une adresse IP à une interface et activer ou désactiver l'interface à la demande.

Il est également utilisé pour afficher l'adresse IP, l'adresse matérielle / MAC, ainsi que la taille MTU (unité de transmission maximale) des interfaces actuellement actives. ifconfig est donc utile pour déboguer ou effectuer un réglage du système.

Voici un exemple pour afficher l'état de toutes les interfaces réseau actives.

$ ifconfig Lien ENP1S0 ENCAP: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 INET ADDR: 192.168.0.103 Bcast: 192.168.0.255 Masque: 255.255.255.0 INET6 ADDR: FE80 :: 8F0C: 7825: 8057: 5EEC / 64 SCOPE: Link Up Broadcast exécutant Multicast MTU: 1500 Metric: 1 Rx Packets: 169854 Erreurs: 0 Dépose: 0 Overnuns: 0 Frame: 0 Paquets TX: 125995 Erreurs : 0 Drop: 0 Overruns: 0 Carrier: 0 Collisions: 0 Txqueuelen: 1000 RX octets: 174146270 (174.1 Mo) octets TX: 21062129 (21.0 Mo) LO LIEN ENCAP: LOOPBACK LOCAL INET ADDR: 127.0.0.1 masque: 255.0.0.0 INET6 ADDR: :: 1/128 SPOCE: HOST UP LOOPBACK RECORD MTU: 65536 METRIC: 1 PACKETS RX: 15793 Erreurs: 0 Drop: 0 Overruns: 0 Frame: 0 Paquets TX: 15793 Erreurs: 0 Drop: 0 Overruns: 0 Carrier: 0 Collisions: 0 Txqueuelen: 1 Rx octets: 2898946 (2.8 Mo) octets TX: 2898946 (2.8 Mo)

Pour répertorier toutes les interfaces actuellement disponibles, que ce soit en haut ou bas, Utilisez le -un drapeau.

$ ifconfig -a

Pour attribuer une adresse IP à une interface, utilisez la commande suivante.

$ sudo ifconfig eth0 192.168.56.5 Masque de réseau 255.255.255.0

Pour activer une interface réseau, tapez.

$ sudo ifconfig up eth0

Pour désactiver ou arrêter une interface réseau, tapez.

$ sudo ifconfig down eth0

Note: Bien que ifconfig est un excellent outil, il est maintenant obsolète (obsolète), son remplacement est le commande IP qui est expliqué ci-dessous.

2. Commande IP

La commande IP est un autre utilitaire de ligne de commande utile pour afficher et manipuler le routage, les périphériques réseau, les interfaces. C'est un remplacement pour ifconfig et de nombreuses autres commandes de réseautage. (Lisez notre article «Quelle est la différence entre la commande ifconfig et IP» pour en savoir plus à ce sujet.)

La commande suivante affichera l'adresse IP et d'autres informations sur une interface réseau.

$ ip addr show 1: LO: MTU 65536 QDISC NOQUEUE STAT CONNONNANT GROUP DE DÉFAUT QLEN 1 LIEN / LOOPBACK 00: 00: 00: 00: 00: 00 BRD 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 Scope Host lo valid_lft Forever Preferred_lft Forever Inet6 :: 1/128 Scope Host Valid_lft Forever Preferred_lft Forever 2: ENP1S0: MTU 1500 QDISC PFifo_fast State Up Group par défaut Qlen 1000 Link / Ether 28: D2: 44: EB: BD: 98 BRD FF: FF: FF: FF: FF: FF INET 192.168.0.103/24 BRD 192.168.0.255 Scope Global Dynamic ENP1S0 Valid_lft 5772Sec Preferred_lft 5772sec Inet6 Fe80 :: 8f0c: 7825: 8057: 5eec / 64 Lien de portée valide_lft pour toujours : 7C: 78: C7 BRD FF: FF: FF: FF: FF: FF…

Pour attribuer temporairement une adresse IP à une interface réseau spécifique (ETH0), taper.

$ sudo ip addr ajouter 192.168.56.1 dev eth0

Pour supprimer une adresse IP attribuée d'une interface réseau (ETH0), taper.

$ sudo ip addr del 192.168.56.15/24 DEV ETH0

Pour montrer la table de voisin actuelle dans le noyau, tapez.

$ ip neight 192.168.0.1 DEV ENP1S0 LLADDR 10: FE: ED: 3D: F3: 82 Reachable

3. Commande ifup, ifdown et ifquery

ifup La commande active une interface réseau, ce qui la rend disponible pour transférer et recevoir des données.

$ sudo ifup eth0

saillant La commande désactive une interface réseau, en le gardant dans un état où il ne peut pas transférer ou recevoir des données.

$ sudo ifdown eth0

ifquery Commande utilisée pour analyser la configuration de l'interface réseau, vous permettant de recevoir des réponses à une question sur la façon dont il est actuellement configuré.

$ sudo ifquery eth0

4. Commande ethtool

ethtool est un utilitaire de ligne de commande pour interroger et modifier les paramètres du contrôleur d'interface réseau et les pilotes de périphérique. L'exemple ci-dessous montre l'utilisation de ethtool et une commande pour afficher les paramètres de l'interface réseau.

$ sudo ethtool ENP0S3 Paramètres pour ENP0S3: Ports pris en charge: [TP] Modes de liaison pris en charge: 10Baset / Half 10Baset / Full 100Baset / Half 100Baset / Full 1000BASet / Full Pause Frame Utilisation: Non Prise en charge de l'auto-négociation: OUI Modes de liaison annoncés: 10BASET / HOID 10BASET / 100BASET complet / demi 100BASET / Full 1000BASet / Pause Full Pause Utilisation: Non Auto-négociation annoncée: OUI Vitesse: 1000 Mo / s Duplex: Port complet: Paire torsadé Phyad: 0 Tramette (Auto) prend en charge Wake-on: UMBG Wake-on: D Niveau de message actuel: 0x00000007 (7) Lien de sonde DRV Détected: Oui

5. Commande de ping

ping (Paquet Internet groper) est un utilitaire normalement utilisé pour tester la connectivité entre deux systèmes sur un réseau (Réseau local (Lan) ou Réseau à grande distance (BLÊME)). Il utilise ICMP (Protocole de message de contrôle Internet) pour communiquer avec les nœuds sur un réseau.

Pour tester la connectivité à un autre nœud, fournissez simplement son nom IP ou son nom d'hôte, par exemple.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) octets de données. 64 octets de 192.168.0.103: ICMP_SEQ = 1 TTL = 64 Time = 0.191 MS 64 octets de 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Time = 0.156 ms 64 octets de 192.168.0.103: ICMP_SEQ = 3 TTL = 64 Time = 0.179 MS 64 octets de 192.168.0.103: ICMP_SEQ = 4 TTL = 64 Time = 0.182 ms 64 octets de 192.168.0.103: ICMP_SEQ = 5 TTL = 64 Time = 0.207 MS 64 octets de 192.168.0.103: ICMP_SEQ = 6 TTL = 64 Time = 0.157 ms ^ c --- 192.168.0.103 Ping Statistics --- 6 paquets transmis, 6 reçus, 0% de perte de paquets, heure 5099ms RTT min / avg / max / mDev = 0.156/0.178/0.207/0.023 ms

Vous pouvez également dire au ping de quitter après un nombre spécifié de Echo_request paquets, en utilisant le -c Flag comme indiqué.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) octets de données. 64 octets de 192.168.0.103: icmp_seq = 1 ttl = 64 Time = 1.09 MS 64 octets de 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Time = 0.157 ms 64 octets de 192.168.0.103: ICMP_SEQ = 3 TTL = 64 Time = 0.163 MS 64 octets de 192.168.0.103: ICMP_SEQ = 4 TTL = 64 Time = 0.190 ms --- 192.168.0.103 Ping Statistics --- 4 paquets transmis, 4 reçus, 0% de perte de paquets, heure 3029ms RTT min / avg / max / mDev = 0.157/0.402/1.098/0.402 ms

6. Commande traceroute

Traceroute est un utilitaire de ligne de commande pour tracer le chemin complet de votre système local vers un autre système réseau. Il imprime un certain nombre de houblon (Router IPS) dans ce chemin que vous voyagez pour atteindre le serveur final. Il s'agit d'un utilitaire de dépannage réseau facile à utiliser après la commande Ping.

Dans cet exemple, nous traçons les paquets d'itinéraire passant du système local à l'un des serveurs de Google avec adresse IP 216.58.204.46.

$ traceroute 216.58.204.46 Traceroute à 216.58.204.46 (216.58.204.46), 30 Hops Max, 60 paquets d'octets 1 passerelle (192.168.0.dix.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 ms 1.553 ms 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 ms 5 108.170.248.179 (108.170.248.179) 4.666 ms 108.170.248.162 (108.170.248.162) 4.869 ms 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 MS 209.85.241.175 (209.85.241.175) 62.738 ms 72.14.235.133 (72.14.235.133) 65.809 ms 7 66.249.94.140 (66.249.94.140) 128.726 ms 127.506 ms 209.85.248.5 (209.85.248.5) 127.330 ms 8 74.125.251.181 (74.125.251.181) 127.219 ms 108.170.236.124 (108.170.236.124) 212.544 ms 74.125.251.181 (74.125.251.181) 127.249 ms 9 216.239.49.134 (216.239.49.134) 236.906 MS 209.85.242.80 (209.85.242.80) 254.810 ms 254.735 ms 10 209.85.251.138 (209.85.251.138) 252.002 MS 216.239.43.227 (216.239.43.227) 251.975 ms 209.85.242.80 (209.85.242.80) 236.343 ms 11 216.239.43.227 (216.239.43.227) 251.452 ms 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 ms 12 209.85.250.9 (209.85.250.9) 274.521 MS 274.450 ms 209.85.253.249 (209.85.253.249) 270.558 ms 13 209.85.250.9 (209.85.250.9) 269.147 MS 209.85.254.244 (209.85.254.244) 347.046 MS 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 MS 216.239.57.236 (216.239.57.236) 343.786 ms 64.233.175.112 (64.233.175.112) 345.273 MS 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 ms 64.233.175.112 (64.233.175.112) 343.706 ms 16 108.170.238.119 (108.170.238.119) 345.610 ms 108.170.246.161 (108.170.246.161) 344.726 ms 108.170.238.117 (108.170.238.117) 345.536 MS 17 LHR25S12-IN-F46.1E100.net (216.58.204.46) 345.382 ms 345.031 MS 344.884 ms

7. Outil de diagnostic du réseau MTR

MTR est un outil de diagnostic de réseau de ligne de commande moderne qui combine les fonctionnalités de ping-ping et traceroute en un seul outil de diagnostic. Sa sortie est mise à jour en temps réel, par défaut jusqu'à ce que vous quittez le programme en appuyant sur q.

La façon la plus simple de courir MTR est de lui fournir un nom d'hôte ou une adresse IP comme argument, comme suit.

$ mtr google.com ou $ mtr 216.58.223.78

Échantillon de sortie

Tecmint.com (0.0.0.0) JeU 12 juil. 192.168.0.dix.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.SNAT-111-91-120.HNS.filet.en 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.1 5.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-en-F174.1E100.net 0.0% 40 2.6 6.7 2.3 79.7 16.

Vous pouvez limiter le nombre de pings à une valeur et quitter MTR Après ces pings, en utilisant le -c Flag comme indiqué.

$ mtr -c 4 google.com

8. Commande d'itinéraire

Le itinéraire est un utilitaire de ligne de commande pour afficher ou manipuler le tableau de routage IP d'un système Linux. Il est principalement utilisé pour configurer des routes statiques vers des hôtes ou des réseaux spécifiques via une interface.

Vous pouvez afficher la table de routage IP du noyau en tapant.

$ itinéraire PATAIRE DESISTRICES GEN MASKEMSK Flags Metric Ref Utiliser la passerelle par défaut IFACE 0.0.0.0 ug 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 U 0 0 0 Virbr0

Il existe de nombreuses commandes que vous pouvez utiliser pour configurer le routage. Voici quelques utiles:

Ajoutez une passerelle par défaut à la table de routage.

$ sudo itinéraire ajouter par défaut GW

Ajouter une route réseau vers la table de routage.

$ sudo itinéraire add -net gw

Supprimer une entrée d'itinéraire spécifique de la table de routage.

$ sudo Route del -net

9. Commande NMCLI

NMCLI est un outil de ligne de commande scriptable facile à utiliser pour signaler l'état du réseau, gérer les connexions réseau et contrôler le Gestionnaire de réseau.

Pour afficher tous vos appareils réseau, tapez.

$ nmcli Dev Status Type de périphérique Connexion d'état Virbr0 Bridge connecté Virbr0 ENP0S3 Ethernet connecté Connexion câblée 1

Pour vérifier les connexions réseau sur votre système, tapez.

$ NMCLI CON Show Connexion câblée 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-ETERNET ENP0S3 VIRBR0 00F5D53E-FD51-41D3-B069-BDFD2DDE062B Bridge Virbr0 Virbr0

Pour voir uniquement les connexions actives, ajoutez le -un drapeau.

$ nmcli con show -a

Outils d'analyse de numérisation de réseau et de performances

dix. Commande netstat

Netstat est un outil de ligne de commande qui affiche des informations utiles telles que les connexions réseau, les tables de routage, les statistiques d'interface et bien plus encore, concernant le sous-système de mise en réseau Linux. Il est utile pour le dépannage du réseau et l'analyse des performances.

De plus, il s'agit également d'un outil de débogage de services réseau fondamental utilisé pour vérifier quels programmes écoutent sur quels ports. Par exemple, la commande suivante affichera tous les ports TCP en mode d'écoute et quels programmes les écoutent.

$ sudo netstat -tnlp Connexions Internet actives (seuls serveurs) Proto Recv-Q Send-Q Adresse locale Adresse étrangère État PID / Nom du programme TCP 0 0 0.0.0.0: 587 0.0.0.0: * Écoutez 1257 / Master TCP 0 0 127.0.0.1: 5003 0.0.0.0: * Écoutez 1 / Systemd TCP 0 0 0.0.0.0: 110 0.0.0.0: * Écoutez 1015 / Dovecot TCP 0 0 0.0.0.0: 143 0.0.0.0: * Écoutez 1015 / Dovecot TCP 0 0 0.0.0.0: 111 0.0.0.0: * Écoutez 1 / Systemd TCP 0 0 0.0.0.0: 465 0.0.0.0: * Écoutez 1257 / Master TCP 0 0 0.0.0.0:53 0.0.0.0: * Écoutez 1404 / PDNS_SERVER TCP 0 0 0.0.0.0:21 0.0.0.0: * Écoutez 1064 / pure-ftpd (ser TCP 0 0 0.0.0.0:22 0.0.0.0: * Écoutez 972 / SSHD TCP 0 0 127.0.0.1: 631 0.0.0.0: * Écoutez 975 / CUPSD TCP 0 0 0.0.0.0:25 0.0.0.0: * Écoutez 1257 / Master TCP 0 0 0.0.0.0: 8090 0.0.0.0: * Écoutez 636 / LSCPD (LSCPD - TCP 0 0 0.0.0.0: 993 0.0.0.0: * Écoutez 1015 / Dovecot TCP 0 0 0.0.0.0: 995 0.0.0.0: * Écoutez 1015 / Dovecot TCP6 0 0 ::: 3306 ::: * Écoutez 1053 / MySQLD TCP6 0 0 ::: 3307 ::: * Écoutez 1211 / MySQLD TCP6 0 0 ::: 587 ::: * / Master TCP6 0 0 ::: 110 ::: * Écoutez 1015 / Dovecot TCP6 0 0 ::: 143 ::: * Écoutez 1015 / Dovecot TCP6 0 0 ::: 111 ::: * Écoutez 1 / Systemd TCP6 0 0 0 ::: 80 ::: * Écoutez 990 / httpd TCP6 0 0 ::: 465 ::: * Écoutez 1257 / Master TCP6 0 0 ::: 53 ::: * Écoutez 1404 / PDNS_SERVER TCP6 0 0 ::: 21: :: * Écoutez 1064 / pur-ftpd (Ser TCP6 0 0 ::: 22 ::: * Écoutez 972 / SSHD TCP6 0 0 :: 1: 631 ::: * Écoutez 975 / CUPSD TCP6 0 0 ::: 25: :: * Écoutez 1257 / Master TCP6 0 0 ::: 993 ::: * Écoutez 1015 / Dovecot TCP6 0 0 ::: 995 ::: * Écoutez 1015 / Dovecot

Pour afficher la table de routage du noyau, utilisez le -r drapeau (ce qui équivaut à l'exécution du itinéraire commande ci-dessus).

$ netstat -r PATAIRE DESTINE GEN MASKEMK FLINGS MSS FINANCE IRTT IFACE PATAINE DE DÉAUTER 0.0.0.0 ug 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 U 0 0 0 Virbr0

Note: Bien que netstat soit un excellent outil, il est désormais obsolète (déprécié), son remplacement est le Commande SS qui est expliqué ci-dessous.

11. Commande SS

SS (statistiques de socket) est un puissant utilitaire de ligne de commande pour enquêter sur les prises. Il vide les statistiques de socket et affiche des informations similaires à netstat. De plus, il montre plus d'informations TCP et d'État par rapport à d'autres services publics similaires.

L'exemple suivant montre comment lister tous TCP ports (prises) qui sont ouverts sur un serveur.

$ ss -ta État Recv-Q Send-Q Adresse locale: Port Pair Adresse: Port Écouter 0 100 *: Soumission *: * Écoutez 0 128 127.0.0.1: fmpro-internal *: * Écoutez 0 100 *: POP3 *: * Écoutez 0 100 *: IMAP *: * Écoutez 0 128 *: Sunrpc *: * Écoutez 0 100 *: Urd *: * Écoutez 0 128 *: Domaine *: * Écoutez 0 9 *: FTP *: * Écoutez 0 128 *: SSH *: * Écoutez 0 128 127.0.0.1: Ipp *: * Écoutez 0 100 *: Smtp *: * Écoutez 0 128 *: 8090 *: * Écoutez 0 100 *: IMAPS *: * Écoutez 0 100 *: POP3S *: * Estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 Estab 0 0 127.0.0.1: 34642 127.0.0.1: OpSession-Prxy Estab 0 0 127.0.0.1: 34638 127.0.0.1: OpSession-Prxy Estab 0 0 127.0.0.1: 34644 127.0.0.1: OpSession-Prxy Estab 0 0 127.0.0.1: 34640 127.0.0.1: OpSession-Prxy Écoutez 0 80 ::: MySQL ::: *…

Pour afficher tous les actifs TCP Connexions avec leurs minuteries, exécutez la commande suivante.

$ ss -to

12. Commande NC

NC (Netcat) a également appelé «Network Swiss Army Knife», Est un utilitaire puissant utilisé pour presque toutes les tâches liées aux prises TCP, UDP ou Unix-domaine. Il est utilisé pour ouvrir les connexions TCP, écouter sur des ports TCP et UDP arbitraires, effectuer la numérisation de port plus.

Vous pouvez également l'utiliser comme un simple proxy TCP, pour les tests de démon de réseau, pour vérifier si les ports distants sont accessibles, et bien plus encore. De plus, vous pouvez utiliser NC avec la commande PV pour transférer des fichiers entre deux ordinateurs.

[Vous pourriez également aimer: la commande 8 NetCat (NC) avec des exemples]

L'exemple suivant montrera comment scanner une liste de ports.

$ nc -zv server2.Tecmint.LAN 21 22 80 443 3000

Vous pouvez également spécifier une gamme de ports comme indiqué.

$ nc -zv server2.Tecmint.LAN 20-90

L'exemple suivant montre comment utiliser NC Pour ouvrir une connexion TCP au port 5000 sur serveur2.Tecmint.lan, Utilisation du port 3000 comme le port source, avec un délai de dix secondes.

$ NC -P 3000 -W 10 Server2.Tecmint.LAN 5000

13. Commande NMAP

Nmap (Mappeur de réseau) est un outil puissant et extrêmement polyvalent pour les administrateurs système / réseau Linux. Il est utilisé pour recueillir des informations sur un seul hôte ou explore les réseaux d'un réseau entier. NMAP est également utilisé pour effectuer des analyses de sécurité, des audits en réseau et la recherche de ports ouverts sur les hôtes distants et bien plus encore.

Vous pouvez scanner un hôte en utilisant son nom d'hôte ou son adresse IP, par exemple.

$ nmap google.com Démarrer Nmap 6.40 (http: // nmap.org) au 2018-07-12 09:23 BST NMAP SCAN RAPPORT pour Google.com (172.217.166.78) L'hôte est en place (0.0036S latence). RDNS enregistre pour 172.217.166.78: BOM05S15-en-F14.1E100.net non illustré: 998 Ports filtrés State State Service 80 / TCP Open HTTP 443 / TCP Open HTTPS NMAP FAIT: 1 adresse IP (1 hôte Up) scanné en 4.92 secondes

Alternativement, utilisez une adresse IP comme indiqué.

$ nmap 192.168.0.103 Démarrer Nmap 6.40 (http: // nmap.org) au 2018-07-12 09:24 BST NMAP SCAN RAPPORT pour 192.168.0.103 hôte est en place (0.000051S latence). Non illustré: 994 Ports fermés State State Service 22 / TCP Open SSH 25 / TCP Open SMTP 902 / TCP Open ISS-REALSECure 4242 / TCP Open VRML-Multi-Use 5900 / TCP Open VNC 8080 / TCP Open HTTP-PROXY Adresse MAC: 28: D2: 44: EB: BD: 98 (LCFC (Hefei) Electronics Technology Co.) NMAP FAIT: 1 adresse IP (1 hôte Up) scanné en 0.13 secondes

Lisez nos articles utiles suivants sur la commande NMAP.

Utilitaires de recherche DNS

14. commande hôte

La commande hôte est un utilitaire simple pour effectuer des recherches DNS, il traduit les noms d'hôte en adresses IP et vice versa.

$ hôte google.com Google.com a l'adresse 172.217.166.78 Google.com courrier est géré par 20 alt1.aspmx.l.Google.com. Google.com courrier est géré par 30 alt2.aspmx.l.Google.com. Google.com courrier est géré par 40 alt3.aspmx.l.Google.com. Google.com courrier est géré par 50 alt4.aspmx.l.Google.com. Google.com courrier est géré par 10 ASPMX.l.Google.com.

15. DIG COMMAND

creuser (Informations sur le domaine groper) est également un autre utilitaire de recherche DNS simple, qui est utilisé pour interroger les informations liées au DNS telles qu'un enregistrement, CNAME, MX Record, etc., par exemple:

$ DIG Google.com ; <> Creuser 9.9.4-redhat-9.9.4-51.el7 <> google.com ;; Options globales: + CMD ;; J'ai une réponse: ;; - >> En-tête<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

16. Commande nslookup

NSLookup est également un utilitaire de ligne de commande populaire pour interroger les serveurs DNS à la fois de manière interactive et non interactive. Il est utilisé pour interroger les enregistrements de ressources DNS (RR). Vous pouvez découvrir le "UN" Enregistrer (adresse IP) d'un domaine comme indiqué.

$ nslookup google.com Serveur: 192.168.0.1 Adresse: 192.168.0.1 # 53 Réponse non autoritaire: Nom: Google.Adresse com: 172.217.166.78

Vous pouvez également effectuer une recherche de domaine inverse comme indiqué.

$ nslookup 216.58.208.174 Serveur: 192.168.0.1 Adresse: 192.168.0.1 # 53 Réponse non autoritaire: 174.208.58.216.indem.Nom ARPA = LHR25S09-IN-F14.1E100.filet. 174.208.58.216.indem.Nom ARPA = LHR25S09-IN-F174.1E100.filet. Des réponses faisant autorité peuvent être trouvées à partir de: IN-ADDR.Arpa NameServer = E.serveurs d'ad-ADDR.arpa. indem.ARPA NameServer = F.serveurs d'ad-ADDR.arpa. indem.ARPA NameServer = A.serveurs d'ad-ADDR.arpa. indem.ARPA NameServer = B.serveurs d'ad-ADDR.arpa. indem.ARPA NameServer = C.serveurs d'ad-ADDR.arpa. indem.ARPA NameServer = D.serveurs d'ad-ADDR.arpa. un.serveurs d'ad-ADDR.Adresse Internet ARPA = 199.180.182.53 b.serveurs d'ad-ADDR.Adresse Internet ARPA = 199.253.183.183 c.serveurs d'ad-ADDR.Adresse Internet ARPA = 196.216.169.10 jours.serveurs d'ad-ADDR.Adresse Internet ARPA = 200.dix.60.53 E.serveurs d'ad-ADDR.Adresse Internet ARPA = 203.119.86.101 F.serveurs d'ad-ADDR.Adresse Internet ARPA = 193.0.9.1

Analyseurs de paquets de réseau Linux

17. Commande tcpdump

TCPDump est un renifleur de réseau de ligne de commande très puissant et largement utilisé. Il est utilisé pour capturer et analyser les paquets TCP / IP transmis ou reçus sur un réseau sur une interface spécifique.

Pour capturer des paquets à partir d'une interface donnée, spécifiez-le en utilisant le -je option.

$ tcpdump -i eth1 TCPDUmp: sortie verbose supprimée, utilisez -v ou -vv pour le protocole complet décoder écoute sur ENP0S3, de type lien en10Mb (Ethernet), taille de capture 262144 octets 09:35:40.287439 IP Tecmint.com.ssh> 192.168.0.103.36398: drapeaux [P.], SEQ 4152360356: 4152360552, ACK 306922699, Win 270, Options [NOP, NOP, TS Val 2211778668 ECR 2019055], longueur 196 09:35:40.287655 IP 192.168.0.103.36398> Tecmint.com.ssh: drapeaux [.], ACK 196, Win 5202, Options [NOP, NOP, TS Val 2019058 ECR 2211778668], longueur 0 09:35:40.288269 IP Tecmint.com.54899> passerelle.domaine: 43760+ ptr? 103.0.168.192.indem.arpa. (44) 09:35:40.333763 IP Gateway.domaine> Tecmint.com.54899: 43760 nxdomain * 0/1/0 (94) 09:35:40.335311 IP Tecmint.com.52036> passerelle.domaine: 44289+ ptr? 1.0.168.192.indem.arpa. (42)

Pour capturer un nombre spécifique de paquets, utilisez le -c Option pour saisir le numéro souhaité.

$ tcpdump -c 5 -i eth1

Vous pouvez également capturer et enregistrer des paquets dans un fichier pour une analyse ultérieure, utilisez le -w Indicateur pour spécifier le fichier de sortie.

$ tcpdump -w capturé.PACS -I ETH1

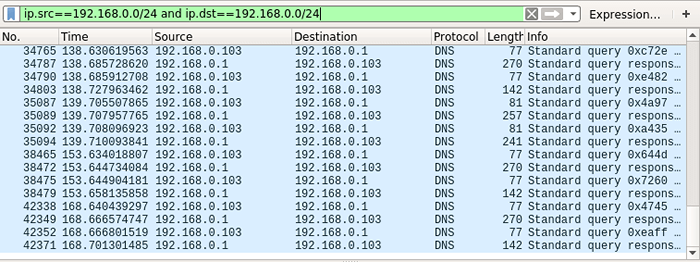

18. Utilitaire Wireshark

Wireshark est un outil populaire, puissant, polyvalent et facile à utiliser pour capturer et analyser les paquets dans un réseau à commutation de paquets, en temps réel.

Vous pouvez également enregistrer des données qu'il a capturées dans un fichier pour une inspection ultérieure. Il est utilisé par les administrateurs système et les ingénieurs réseau pour surveiller et inspecter les paquets à des fins de sécurité et de dépannage.

Surveiller le trafic réseau local

Surveiller le trafic réseau local 19. Outil BMON

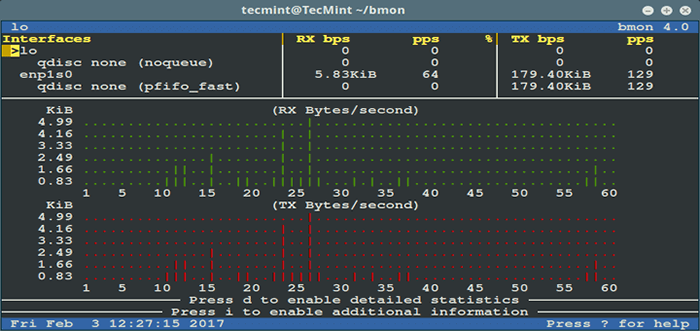

BMon est un puissant utilitaire de surveillance et de débogage de réseau basé sur la ligne de commande pour les systèmes de type UNIX, il capture des statistiques liées au réseautage et les imprime visuellement dans un format respectueux de l'homme. Il s'agit d'un moniteur de bande passante et efficace fiable et efficace.

BMON - Surveillance de la bande passante du réseau Linux

BMON - Surveillance de la bande passante du réseau Linux Outils de gestion du pare-feu Linux

20. Pare-feu iptables

Iptable est un outil de ligne de commande pour configurer, maintenir et inspecter les tables Filtrage des paquets IP et NAT Ruleset. Il est utilisé pour configurer et gérer le pare-feu Linux (NetFilter). Il vous permet de répertorier les règles de filtre de paquets existantes; ajouter ou supprimer ou modifier les règles du filtre des paquets; Liste par compteurs de règles des règles du filtre des paquets.

Vous pouvez apprendre à utiliser Iptables à diverses fins de nos guides simples mais complets.

21. Pare-feu

Firewalld est un démon puissant et dynamique pour gérer le pare-feu Linux (NetFilter), tout comme iptables. Il utilise "zones de réseaux"Au lieu de saisir, de sortie et de chaînes vers l'avant en iptables. Sur les distributions Linux actuelles telles que Rhel / centos 7 et Fedora 21+, iptables est activement remplacé par pare-feu.

Pour commencer avec pare-feu, Consultez ces guides énumérés ci-dessous:

Important: Iptables est toujours pris en charge et peut être installé avec le gestionnaire de packages Yum. Cependant, vous ne pouvez pas utiliser Pare-feu et iptables en même temps sur le même serveur - vous devez en choisir un.

22. UFW (pare-feu simple)

UFW est un outil de configuration de pare-feu bien connu et par défaut Debian et Ubuntu Distributions Linux. Il est utilisé pour activer / désactiver le pare-feu système, ajouter / supprimer / modifier / réinitialiser les règles de filtrage des paquets, et bien plus encore.

Pour vérifier l'état du pare-feu UFW, tapez.

$ sudo ufw statut

Si le pare-feu UFW n'est pas actif, vous pouvez l'activer ou l'activer en utilisant la commande suivante.

$ sudo ufw activer

Pour désactiver le pare-feu UFW, utilisez la commande suivante.

$ sudo ufw désactiver

Lisez notre article comment configurer un pare-feu UFW sur Ubuntu et Debian.

Si vous souhaitez trouver plus d'informations sur un programme particulier, vous pouvez consulter ses pages d'homme comme indiqué.

$ Man Programs_name

C'est tout pour le moment! Dans ce guide complet, nous avons examiné certains des outils de commande et des services publics les plus utilisés pour la gestion du réseau dans Linux, dans différentes catégories, pour les administrateurs système, et tout aussi utile aux administrateurs / ingénieurs de réseau à temps plein.

Vous pouvez partager vos réflexions sur ce guide via le formulaire de commentaire ci-dessous. Si nous avons manqué des outils / utilitaires de réseautage Linux fréquemment utilisés et importants ou des informations connexes utiles, faites-le-nous savoir.