Un guide étape par étape pour installer OpenDkim avec PostFix sur Ubuntu - lâchez la puissance de DKIM!

- 2960

- 677

- Anaïs Charles

DKIM ou DomainKeys identifié le courrier est un protocole d'authentification utilisé pour valider l'identité d'un expéditeur. C'est un outil important pour empêcher l'usurpation des e-mails, c'est-à-dire lorsqu'une personne se fait passer pour un autre utilisateur et envoie des e-mails avec son nom et son adresse. La touche DKIM fonctionne en utilisant une touche OpenDkim ou Domain pour signer chaque message envoyé. La clé est une chaîne de caractères cryptée unique à l'expéditeur et est utilisée pour vérifier que le message provient du domaine de l'expéditeur. Cela rend plus difficile pour les acteurs malveillants d'envoyer des messages forgés. La clé DKIM permet également aux récepteurs de rejeter des messages qui échouent l'authentification. Cela offre une protection supplémentaire contre l'usurpation et d'autres attaques par e-mail. C'est une mesure de sécurité cruciale pour tout serveur de messagerie et qui peut aider à protéger votre entreprise et ses clients.

Ce tutoriel vous fournira un moyen rapide et facile de configurer DKIM (DomainKeys) avec le serveur de messagerie postfix fonctionnant sur Ubuntu et les systèmes basés sur Debian.

Conditions préalables

Avant d'installer et de configurer OpenDkim pour PostFix, nous devons nous assurer que nous avons les conditions nécessaires en place.

- D'abord et avant tout, vous aurez besoin d'un système Ubuntu fonctionnant avec un accès racine.

- Vous devrez également installer et configurer postfix.

- La dernière condition préalable est que vous devriez avoir un nom de domaine valide avec l'accès DNS.

Sans ces conditions préalables, vous ne pourrez pas installer et configurer OpenDkim sur votre serveur.

Étape 1: Installez le package OpenDKIM

Une fois que vous avez toutes les conditions préalables en place, vous pouvez commencer à installer OpenDkim. Nous utiliserons le gestionnaire de packages APT pour installer OpenDkim sur Ubuntu. Pour installer OpenDkim, vous devrez exécuter la commande suivante:

Mise à jour Sudo Aptsudo apt install openkim openkim-tools

Puis ajoutez l'utilisateur postfix au groupe OpenDKIM.

Sudo Usermod -g OpenDKIM Postfix Étape 2: Générez des clés DKIM publiques et privées

L'étape suivante consiste à créer une structure de répertoire appropriée pour garder les fichiers clés sécurisés. Exécutez les commandes suivantes pour créer un répertoire et définir les autorisations.

sudo mkdir -p / etc / opendendkim / clésSudo Chown -r OpenDKIM: OpenDKim / etc / OpenDKIMSudo Chmod 744 / etc / OpenDKim / Keys

Maintenant, générez vos clés DKIM publiques et privées en utilisant OpenDKim-Genkey utilitaire de ligne de commande. Toutes les commandes utilisent «exemple.com«Comme nom de domaine. Remplacez-le par votre vrai nom de domaine. Nous devons également choisir un nom de sélecteur, il peut s'agir de n'importe quelle chaîne unique, qui aide à envoyer des serveurs à identifier la clé DKIM correcte à partir de l'enregistrement DNS. La commande ci-dessous utilisera défaut En tant que clé de sélecteur:

sudo mkdir / etc / opendendkim / clés / exemple.comExemple Sudo OpenDKIM-GENKEY -B 2048 -D.com -d / etc / opendendkim / clés / exemple.com -s par défaut -v

Cette commande générera une paire de clés publique et privée pour vous. La clé privée sera stockée dans le fichier «sélecteur.privé ", et la clé publique sera stockée dans le fichier" sélecteur.SMS". Dans notre cas, les noms de fichiers sont «par défaut.privé »et« par défaut.SMS".

Une fois que vous avez généré les clés, vous devrez définir les autorisations appropriées sur le fichier de clé privée:

Sudo Chown OpenDKIM: OpenDKim / etc / OpenDKIM / Keys / Exemple.com / par défaut.privé Étape 3: Configurez les clés DKIM à votre enregistrement DNS

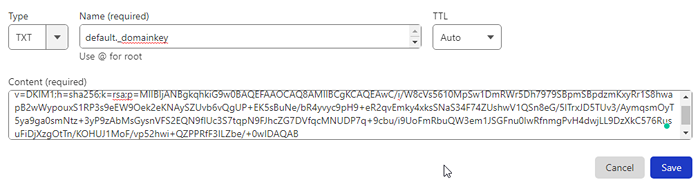

Une fois que vous avez généré les clés DKIM publiques et privées, vous devrez les ajouter à votre enregistrement DNS. Pour ce faire, vous devrez ajouter l'enregistrement TXT à votre fichier de zone DNS. Ce détail enregistré peut être trouvé sous la valeur par défaut.fichier txt, générer avec la clé privée:

Sudo Cat / etc / OpendendKim / Keys / Exemple.com / par défaut.SMS Vous verrez la sortie ci-dessous:

défaut._domainkey IN TXT ( "v=DKIM1; h=sha256; k=rsa; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAwC/i/W8cVs5610MpSw1DmRWr5Dh7979SBpmSBpdzmKxyRr1S8hwapB2wWypouxS1RP3s9eEW9Oek2eKNAySZUvb6vQgUP+EK5sBuNe/bR4yvyc9pH9+eR2qvEmky4xksSNaS34F74ZUshwV1QSn8eG/5lTrxJD5TUv3/AymqsmOyT5ya9ga0smNtz+3yP9zAbMsGysnVFS2EQN" "9fIUc3S7tqpN9FJhcZG7DVfqcMNUDP7q+9cbu/i9UoFmRbuQW3em1JSGFnu0IwRfnmgPvH4dwjLL9DzXkC576RusuFiDjXzgOtTn/KOHUJ1MoF/vp52hwi+ Qzpprff3ilzbe / + 0widaqab "); ----- DKIM Key Par défaut pour Tecadmin.filet

Supprimer toutes les citations («) et les espaces vides de la valeur d'enregistrement, puis le publier dans la zone DNS. Voir la capture d'écran ci-dessous:

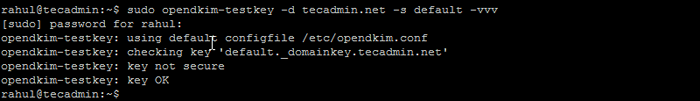

Vous pouvez vérifier l'enregistrement DNS en exécutant la commande suivante.

Exemple sudo opendendkim-testkey -d.com -s par défaut -vvv

Étape 4: Confiugring OpenDKIM

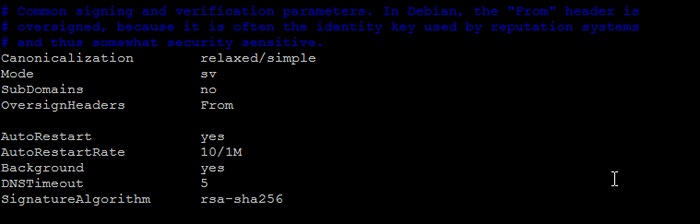

Une fois OpenDKIM installé et vous avez généré les clés Public-Private DKIM. vous devrez le configurer. Pour ce faire, vous devrez modifier le fichier de configuration situé à / etc / opendendkim.confli. Dans ce fichier, vous devrez définir les paramètres suivants:

- Modifiez le fichier de configuration principal dans votre éditeur de texte préféré:

sudo nano / etc / opendendkim.confli - Décommente ces valeurs et configurez comme ci-dessous:

Syslog oui logwhy oui canonicalisation détendue / mode simple subdomains SV pas de oversigneurs de

Le Log L'option permet les journaux les plus détaillés de dépannage:

- Ajoutez maintenant les valeurs suivantes

Autorestart Oui Autorestartrate 10 / 1m Arrière-plan Oui Dnstimeout 5 Signaturalgorithm RSA-SHA256

- Assurez-vous ensuite que l'utilisateur est défini sur opendkim:

# N'oubliez pas d'ajouter l'utilisateur postfix au groupe OpenDKIM UserId OpenDKIM

- Maintenant, ajoutez les entrées suivantes à la fin du fichier.

Refile de clé: / etc / opendendkim / key.Refile de signature de table: / etc / opendendkim / Signer.table externalignoreList / etc / opendendkim / fiduci.hôtes InternalHosts / etc / OpenDkim / Trust.hôtes

- Enregistrer et fermer / etc / opendendkim.Fichier de configuration Conf.

- Maintenant, modifiez le Signature en éditeur de texte.

sudo nano / etc / opendendkim / Signer.tableauAjouter les entrées suivantes.

*@exemple.com par défaut._domainkey.exemple.com * @ *.exemple.com par défaut._domainkey.exemple.com

Enregistrez et fermez le fichier.

- Ensuite, modifiez le Clé de clé déposer:

sudo nano / etc / opendendkim / key.tableauAjouter l'entrée suivante.

défaut._domainkey.exemple.exemple com.com: par défaut: / etc / opendendkim / clés / exemple.com / par défaut.privé

Enregistrez le fichier et fermez-le.

- Ensuite, modifiez le de confiance.hôtes déposer:

sudo nano / etc / opendendkim / fiducie.hôtesAjoutez votre nom de domaine et vos entrées locales au fichier nouvellement créé. Cela indique à OpenDkim que si un e-mail vient de LocalHost ou du même domaine, alors OpenDkim ne devrait signer l'e-mail mais ignorer la vérification de DKIM.

127.0.0.1 localhost .exemple.com

Enregistrez et fermez le fichier.

- Redémarrer le service OpenDKIM

sudo systemctl redémarrer opendendkim

Étape 5: Configurer le postfix avec OpenDkim

L'étape suivante consiste à configurer PostFix pour utiliser OpenDkim.

- Nous allons d'abord modifier l'emplacement du fichier de socket opendendkim. Permet de créer un nouveau répertoire avec les commandes suivantes:

sudo mkdir / var / spool / postfix / opendendkimSudo Chown OpenDKIM: Postfix / var / spool / postfix / opendendkim - Modifiez maintenant le fichier de configuration OpenDKIM dans un éditeur de texte:

sudo nano / etc / opendendkim.confliRecherchez l'entrée de la prise et mettez-la à la mise à jour comme suit:

Socket local: / var / spool / postfix / opendendkim / opendendkim.chaussette

- Modifiez ensuite le / etc / par défaut / opendendkim déposer:

sudo nano / etc / default / opendendkimEt définissez l'entrée de la prise comme ci-dessous:

Socket = "local: / var / spool / postfix / opendendkim / opendendkim.chaussette"

- Ensuite, vous devrez modifier le fichier de configuration situé à / etc / postfix / Main.cf. Dans ce fichier, vous devrez ajouter les paramètres suivants:

- milter_default_action - il s'agit de l'action par défaut à prendre lorsqu'un message est reçu.

- milter_protocol - c'est le protocole à utiliser lors de la communication avec OpenDkim.

- SMTPD_MILTERS - C'est la liste des minces que Postfix utilisera.

sudo nano / etc / postfix / main.cfAjoutez les lignes suivantes à la fin de ce fichier, donc PostFix pourra appeler OpenDkim via le protocole de mil.

# Milter configuration milter_default_action = accepter milter_protocol = 6 smtpd_milters = local: openndkim / opendendkim.chaussette non_smtpd_milters = $ smtpd_milters

- Une fois que vous avez ajouté les paramètres, vous devrez redémarrer les services OpenDKIM et Postfix. Pour ce faire, vous devrez exécuter la commande suivante:

sudo systemctl redémarrer opendendkimSudo Systemctl Restart PostfixCette commande redémarrera les deux services, et vous serez prêt à envoyer des e-mails à l'aide d'OpenDkim.

Étape 6: Testez DKIM

Envoyez un e-mail à partir du terminal système comme ci-dessous:

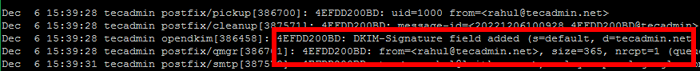

Mail -S "Bienvenue à la maison" [Protégé par e-mail] CC: Votre contenu par e-mail va ici Appuyez sur Ctrl + D pour envoyer l'e-mail et récupérer le terminal. Regardez les fichiers de journal, sur la configuration réussie, vous verrez une entrée de journal

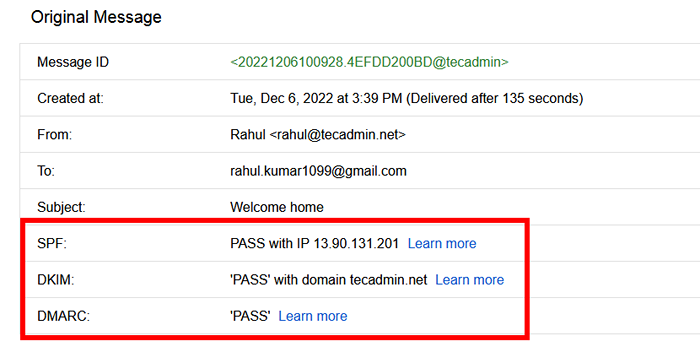

Vérifiez la source d'e-mail. J'ai utilisé mon compte Gmail personnel pour tester cette configuration. J'ai reçu des e-mails avec l'en-tête suivant.

Vous pouvez suivre notre prochain article, pour créer un enregistrement DMARC pour votre domaine.

Conclusion

Dans ce guide étape par étape, je vous ai montré comment installer et configurer OpenDkim avec Postfix sur Ubuntu. Je vous ai également montré comment générer les clés DKIM publiques et privées nécessaires et les ajouter à votre dossier DNS. Enfin, je vous ai montré comment configurer PostFix pour utiliser OpenDkim. Donc, si vous cherchez à sécuriser et à protéger votre trafic de messagerie, DKIM est un excellent outil à utiliser. Essayez-le et libérez la puissance de DKIM!

Si cet article vous a aidé et que vous voulez en savoir plus sur OpenDkim, vous devriez consulter nos autres articles sur le sujet. Nous avons des guides détaillés sur la façon d'installer et de configurer OpenDkim sur diverses plates-formes, ainsi que les conseils de dépannage et les meilleures pratiques. Alors, assurez-vous de les vérifier!