Créez une infrastructure Active Directory avec Samba4 sur Ubuntu - partie 1

- 5037

- 986

- Jeanne Dupont

Samba est un logiciel open source gratuit qui fournit une interopérabilité standard entre Windows OS et Linux / Unix Systèmes d'exploitation.

Samba peut fonctionner comme un fichier autonome et un serveur d'impression pour les clients Windows et Linux via le SMB / CIFS Suite de protocole ou peut agir comme un Contrôleur de domaine Active Directory ou rejoint dans un Royaume comme un Membre du domaine. Le plus haut Ad dc Domaine et niveau forestier qui actuellement Samba4 peut imiter Windows 2008 R2.

La série sera intitulée Configuration du contrôleur de domaine Samba4 Active Directory, qui couvre les sujets suivants pour Ubuntu, Centos, et les fenêtres:

Partie 1: Installez une infrastructure Active Directory avec Samba4 sur Ubuntu Partie 2: Gérer les infrastructures AD Samba4 à partir de la ligne de commande Linux Partie 3: Gérer l'infrastructure Samba4 Active Directory à partir de Windows10 via RSAT Partie 4: Gérer le contrôleur de domaine SAMBA4 DNS et la politique de groupe à partir de Windows Partie 5: Rejoignez un Ubuntu DC supplémentaire à Samba4 AD DC Pare 6: Configuration de la réplication Sysvol à travers deux Samba4 AD DC avec RSYNC Partie 7: Créez un répertoire partagé sur Samba AD DC et MAP aux clients Windows / Linux Partie 8: Intégrer Ubuntu 16.04 à AD en tant que membre du domaine avec Samba et Winbind Partie 9: Intégrez le bureau CentOS 7 à Samba4 AD en tant que membre du domaine Partie 10: Comment installer iredmail sur Centos 7 pour l'intégration de l'annonce Samba4 Partie 11: Intégrez les services Iredmail à Samba4 AD DC Partie 12: Comment intégrer le cube rond iredmail avec samba4 ad dc Partie 13: Comment configurer Thunderbird avec iredmail pour Samba4 AD Partie 14: Intégrer Ubuntu 16.04 à Samba4 AD DC avec SSSD et royaume Partie 15: Intégrer Centos 7 de la ligne de commande à Samba AD DC en tant que membre du domaine Partie 16: Intégrer l'hôte VMware ESXi au contrôleur de domaine AD Samba4Ce didacticiel commencera par expliquer toutes les étapes dont vous avez besoin pour prendre soin de l'installation et de configurer Samba4 comme un Contrôleur de domaine sur Ubuntu 16.04 et Ubuntu 14.04.

Cette configuration fournira un point de gestion central pour les utilisateurs, les machines, les partages de volume, les autorisations et autres ressources dans une infrastructure Windows mitigée - Linux.

Exigences:

- Ubuntu 16.04 Installation du serveur.

- Ubuntu 14.04 Installation du serveur.

- Une adresse IP statique configurée pour votre Ad dc serveur.

Étape 1: Configuration initiale pour Samba4

1. Avant de procéder à votre Samba4 ad dc Installation Firstons d'abord quelques étapes pré-requises. Assurez-vous d'abord que le système est à jour avec les dernières fonctionnalités de sécurité, grains et packages en émettant la commande ci-dessous:

$ sudo apt-get mette

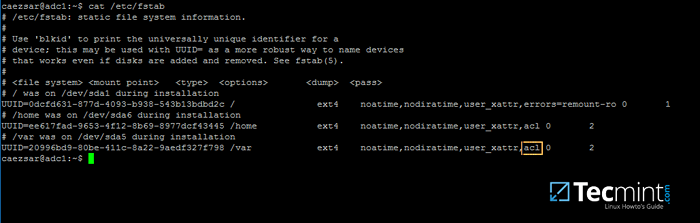

2. Ensuite, Open Machine / etc / fstab fichier et assurer que votre système de fichiers de partitions a ACLS activé comme illustré sur la capture d'écran ci-dessous.

Habituellement, des systèmes de fichiers Linux modernes communs tels que ext3, ext4, XFS ou btrfs Prise en charge et ACLS activé par défaut. Si ce n'est pas le cas avec votre système de fichiers, il suffit d'ouvrir / etc / fstab fichier pour l'édition et ajouter ACL chaîne à la fin de la troisième colonne et redémarrer la machine afin d'appliquer les modifications.

Activer les ACL sur le système de fichiers Linux

Activer les ACL sur le système de fichiers Linux 3. Configurez enfin votre nom d'hôte de machine avec un nom descriptif, tel que adc1 utilisé dans cet exemple, en modifiant / etc / nom d'hôte dossier ou en émettant.

$ sudo hostnamectl set-hostname adc1

UN redémarrer est nécessaire après avoir changé le nom de votre machine afin d'appliquer les modifications.

Étape 2: Installez les packages requis pour Samba4 AD DC

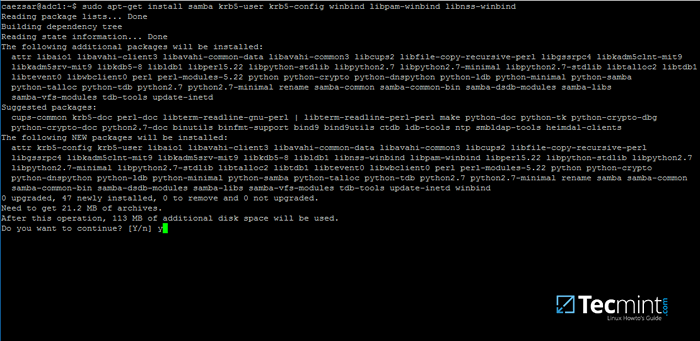

4. Afin de transformer votre serveur en un Contrôleur de domaine Active Directory, installer Samba et tous les packages requis sur votre machine en émettant la commande ci-dessous racine privilèges dans une console.

$ sudo apt-get install samba krb5-user krb5-config winbind libpam-winbind libnss-winbind

Installer Samba sur Ubuntu

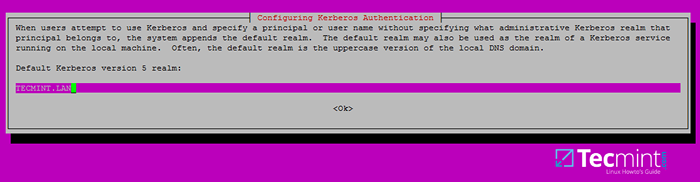

Installer Samba sur Ubuntu 5. Pendant l'installation, une série de questions sera posée par l'installateur afin de configurer le contrôleur de domaine.

Sur le premier écran, vous devrez ajouter un nom pour Kerberos défaut ROYAUME en majuscule. Entrez le nom que vous utiliserez pour votre domaine en majuscules et appuyez sur Entrer continuer…

Configuration de l'authentification de Kerberos

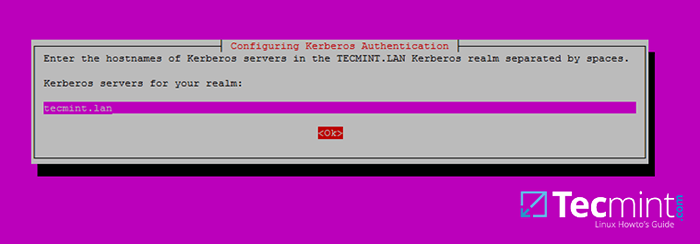

Configuration de l'authentification de Kerberos 6. Ensuite, entrez le nom d'hôte de Kerberos serveur pour votre domaine. Utilisez le même nom que pour votre domaine, avec des cas inférieurs cette fois et frappez Entrer continuer.

Définir le serveur Kerberos de nom d'hôte

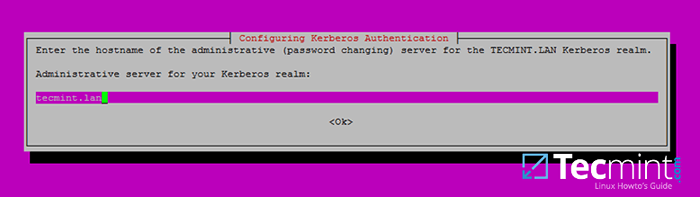

Définir le serveur Kerberos de nom d'hôte 7. Enfin, spécifiez le nom d'hôte pour le serveur administratif de votre Kerberos royaume. Utilisez la même chose que votre domaine et frappez Entrer Pour terminer l'installation.

Définir le serveur d'administration du nom d'hôte

Définir le serveur d'administration du nom d'hôte Étape 3: Provision Samba AD DC pour votre domaine

8. Avant de commencer à configurer Samba Pour votre domaine, exécutez d'abord les commandes ci-dessous afin d'arrêter et de désactiver tous les démons de samba.

$ sudo systemctl stop samba-ad-dc.Service SMBD.service nmbd.Service Winbind.Service $ sudo systemctl Désactiver Samba-AD-DC.Service SMBD.service nmbd.Service Winbind.service

9. Ensuite, renommer ou supprimer la configuration originale de Samba. Cette étape est absolument requise avant l'approvisionnement Annonce samba Parce qu'au moment de la fourniture Samba créera un nouveau fichier de configuration à partir de zéro et lancera quelques erreurs au cas où il trouvera un ancien pME.confli déposer.

$ sudo mv / etc / samba / smb.conf / etc / samba / smb.confli.initial

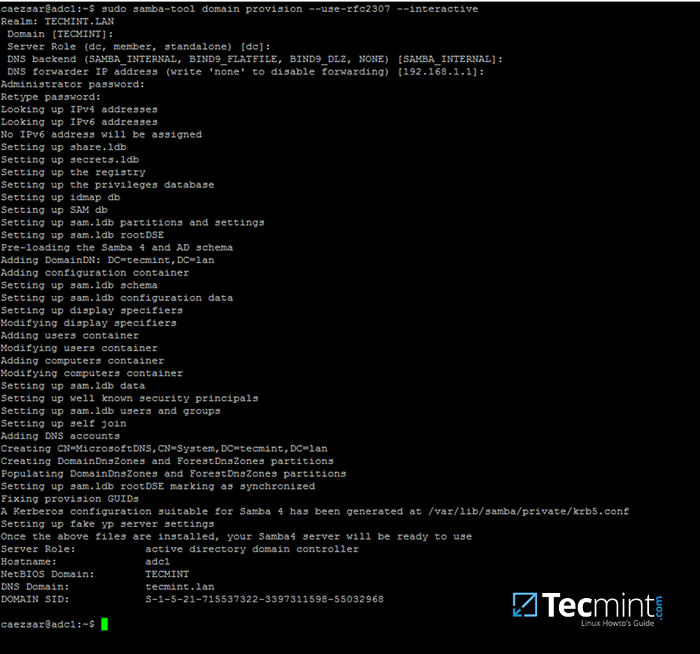

dix. Maintenant, démarrez le provisionnement de domaine de manière interactive en émettant la commande ci-dessous avec des privilèges racine et acceptez les options par défaut que Samba vous fournit.

Assurez-vous également de fournir l'adresse IP pour un transfert DNS dans vos locaux (ou externe) et choisissez un mot de passe solide pour le compte administrateur. Si vous choisissez une semaine de mot de passe pour le compte administrateur, la disposition du domaine échouera.

$ Sudo Samba-Tool Domain Provision --Use-RFC2307 - Interactive

Provisioning de domaine Samba

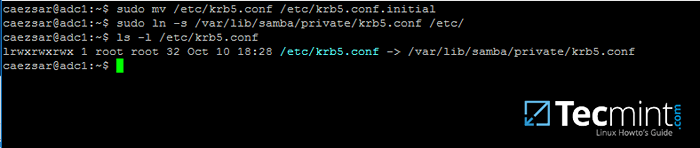

Provisioning de domaine Samba 11. Enfin, renommer ou supprimer le fichier de configuration principale de Kerberos de /etc répertoire et remplacez-le à l'aide d'un lien symbolique par un fichier kerberos nouvellement généré Samba situé dans / var / lib / samba / privé Chemin en émettant les commandes ci-dessous:

$ sudo mv / etc / krb5.conf / etc / krb5.confli.Initial $ sudo ln -s / var / lib / samba / private / krb5.conf / etc /

Créer la configuration de Kerberos

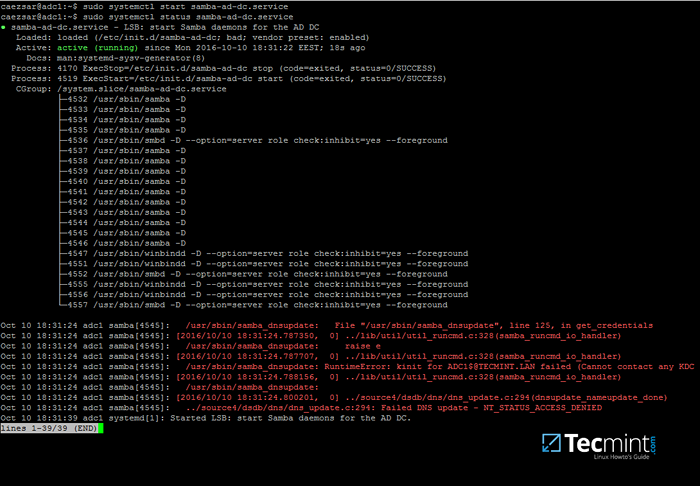

Créer la configuration de Kerberos 12. Démarrer et activer Contrôleur de domaine Samba Active Directory démons.

$ sudo systemctl start samba-ad-dc.Service $ sudo systemctl status samba-ad-dc.service $ sudo systemctl activer samba-ad-dc.service

Activer le contrôleur de domaine Samba Active Directory

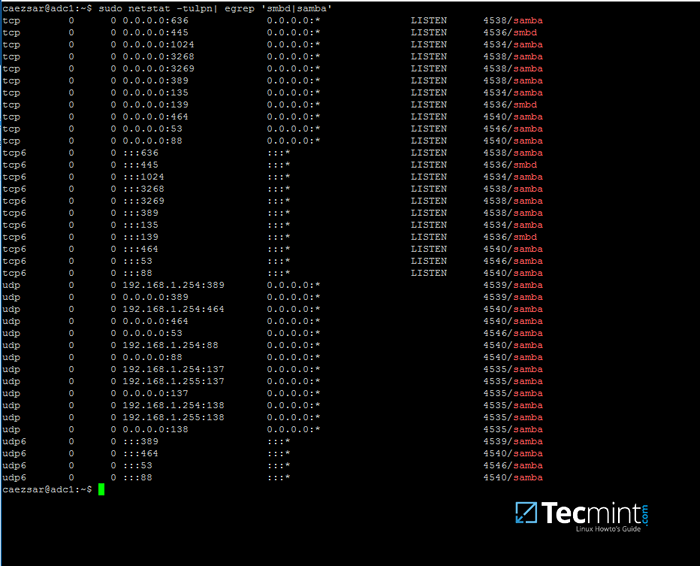

Activer le contrôleur de domaine Samba Active Directory 13. Ensuite, utilisez la commande netstat afin de vérifier la liste de tous les services requis par un Active Directory Pour fonctionner correctement.

$ sudo netstat -tulpn | egrep 'smbd | samba'

Vérifiez Samba Active Directory

Vérifiez Samba Active Directory Étape 4: Configurations de samba finales

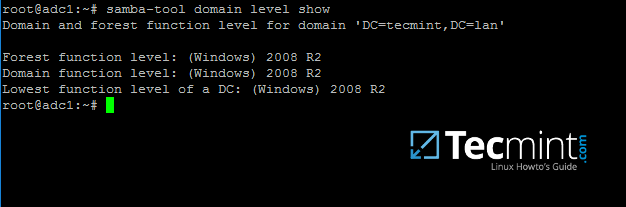

14. À ce moment là Samba devrait être pleinement opérationnel dans vos locaux. Le niveau de domaine le plus élevé Samba L'imilement devrait-il être Windows AD DC 2008 R2.

Il peut être vérifié à l'aide de samba-tool utilitaire.

$ Sudo Samba-Tool Domain Level Show

Vérifiez le niveau de domaine Samba

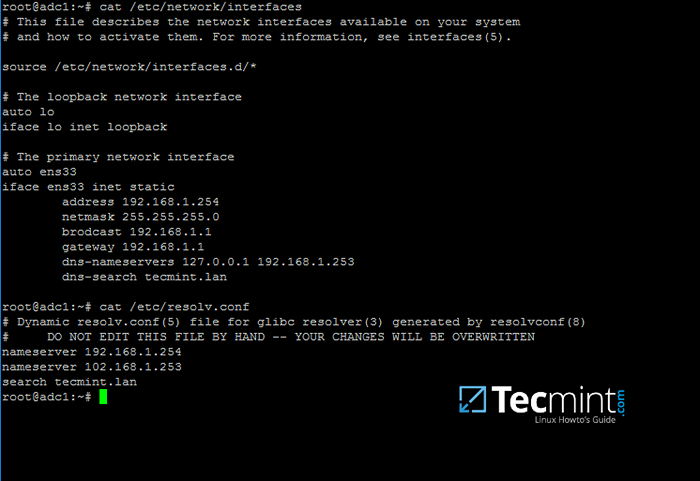

Vérifiez le niveau de domaine Samba 15. Afin de DNS Résolution Pour travailler localement, vous devez ouvrir les paramètres d'interface du réseau de modification et pointer la résolution DNS en modifiant DNS-NameServers déclaration à l'adresse IP de votre Contrôleur de domaine (utiliser 127.0.0.1 pour la résolution DNS locale) et DNS-Search déclaration pour pointer vers votre royaume.

$ sudo cat / etc / réseau / interfaces $ sudo cat / etc / résolv.confli

Configurer DNS pour Samba AD

Configurer DNS pour Samba AD Une fois terminé, redémarrer Votre serveur et jetez un œil à votre fichier de résolveur pour vous assurer qu'il pointe vers les bons serveurs de noms DNS.

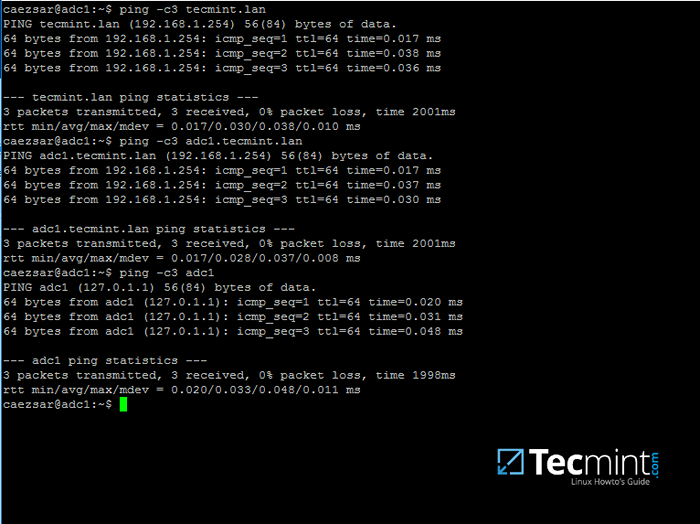

16. Enfin, testez le résolveur DNS en émettant des requêtes et des pings contre certains Ad dc Records cruciaux, comme dans l'extrait ci-dessous. Remplacer le nom de domaine en conséquence.

$ ping -c3 tecmint.lan #Nom de domaine $ ping -c3 adc1.Tecmint.lan #Fqdn $ ping -c3 adc1 #Héberger

Vérifiez les enregistrements Samba AD DNS

Vérifiez les enregistrements Samba AD DNS Exécutez en suivant quelques requêtes contre le contrôleur de domaine Samba Active Directory…

$ host -t a tecmint.lan $ host -t a adc1.Tecmint.lan $ host -t srv _kerberos._udp.Tecmint.LAN # UDP KERBEROS SRV Record $ host -t srv _ldap._TCP.Tecmint.LAN # TCP LDAP SRV Record

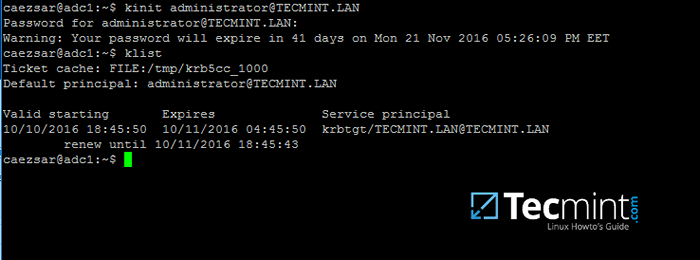

17. Vérifiez également Kerberos Authentification en demandant un billet pour le compte de l'administrateur du domaine et répertoriez le billet mis en cache. Écrivez la partie du nom de domaine avec majuscules.

$ kinit [Protégé par e-mail] $ klist

Vérifiez l'authentification de Kerberos sur le domaine

Vérifiez l'authentification de Kerberos sur le domaine C'est tout! Maintenant, vous avez une pleine opération Contrôleur de domaine AD installé dans votre réseau et vous pouvez commencer à intégrer les fenêtres ou Linux machines Annonce samba.

Dans la série suivante, nous en couvrirons d'autres Annonce samba Des sujets, tels que comment gérer votre contrôleur de domaine de la ligne de commande Samba, comment intégrer Windows 10 dans le nom de domaine et gérer la samba publicitaire à distance à l'aide de RSAT et d'autres sujets importants.