Découvrez toutes les adresses IP des hôtes en direct connectés sur le réseau dans Linux

- 3280

- 241

- Clara Nguyen

Il existe de nombreux outils de surveillance du réseau que vous pouvez trouver dans l'écosystème Linux, qui peut générer pour vous un résumé du nombre total d'appareils sur un réseau, y compris toutes leurs adresses IP et plus.

Cependant, parfois ce dont vous avez réellement besoin peut être un simple outil de ligne de commande qui peut vous fournir les mêmes informations en exécutant une seule commande.

Ce tutoriel vous expliquera comment découvrir toutes les adresses IP des hôtes en direct connectés à un réseau donné. Ici, nous utiliserons l'outil NMAP pour trouver toutes les adresses IP des appareils connectés sur un même réseau.

Lire suggérée: 29 Exemples de commandes «NMAP» pour l'administration système / réseau

Le NMAP (forme courte pour Mappeur de réseau) est un outil de ligne de commande open source, puissant et très polyvalent pour explorer les réseaux, effectuer des analyses de sécurité, l'audit réseau et la recherche de ports ouverts sur la machine distante et bien plus encore.

Au cas où vous n'avez pas Nmap Installé sur votre système, exécutez la commande appropriée ci-dessous pour que votre distribution l'installe:

$ sudo yum install nmap [sur Chapeau rouge Systèmes basés] $ sudo dnf installer nmap [sur Fedora 22+ versions] $ sudo apt-get install nmap [on Debian / Ubuntu Systèmes basés

Une fois que tu as NMAP installé, la syntaxe pour l'utiliser est:

$ nmap [Type d'analyse…] Options spécification cible

Où l'argument Spécification cible, peut être remplacé par noms d'hôtes, Adresses IP, réseaux et ainsi de suite.

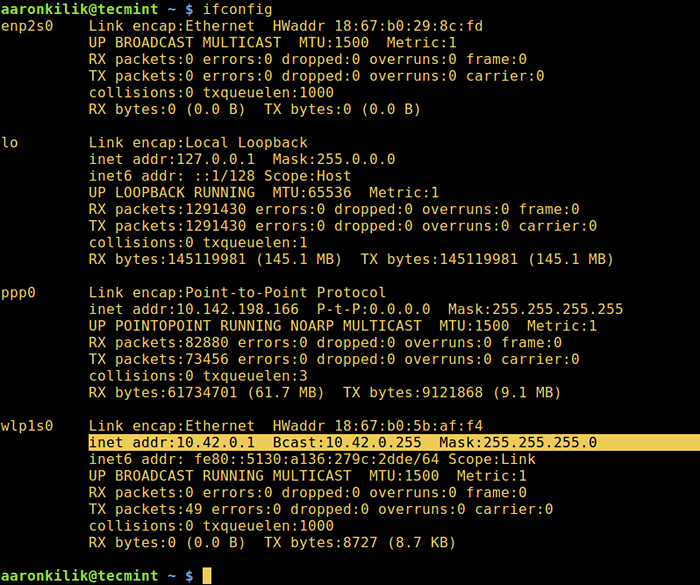

Par conséquent, pour répertorier les adresses IP de tous les hôtes connectés à un réseau donné, identifiez tout d'abord le réseau et son masque de sous-réseau à l'aide de la commande ifconfig ou de la commande IP comme ça:

$ ifconfig ou $ ip addr show

Trouver les détails du réseau dans Linux

Trouver les détails du réseau dans Linux Ensuite, exécutez le Nmap Commande ci-dessous:

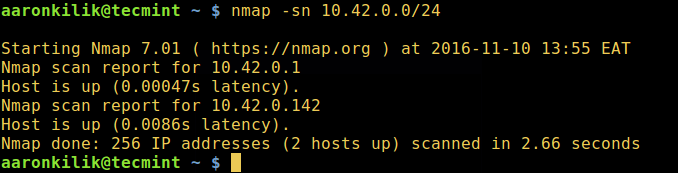

$ nmap -sn 10.42.0.0/24

Trouvez tous les hôtes en direct sur le réseau

Trouvez tous les hôtes en direct sur le réseau Dans la commande ci-dessus:

-sn- est le type de scan, ce qui signifie un ping-ping. Par défaut, NMAP effectue une analyse de port, mais cette analyse désactivera la numérisation de port.dix.42.0.0/24- est le réseau cible, remplacez-le par votre réseau réel.

Pour une information complète d'utilisation, faites un effort pour examiner la page NMAP Man:

$ man nmap

Sinon, exécutez NMAP sans aucune option et arguments pour afficher une information d'utilisation résumée:

$ nmap

De plus, pour ceux qui souhaitent apprendre les techniques de numérisation de sécurité à Linux, vous pouvez lire ce guide pratique de la NMAP dans Kali Linux.

Eh bien, c'est tout pour le moment, n'oubliez pas de nous envoyer vos questions ou commentaires via le formulaire de réponse ci-dessous. Vous pouvez également partager avec nous d'autres méthodes pour inscrire les adresses IP de tous les appareils connectés à un réseau donné.

- « Gérer l'infrastructure Samba4 Active Directory à partir de Windows10 via RSAT - Partie 3

- LOLCAT - Un outil de ligne de commande pour sortir l'arc-en-ciel des couleurs dans le terminal Linux »