Comment ajouter des référentiels à Red Hat Linux avec et sans proxy

- 4335

- 256

- Thomas Richard

Objectif

Notre objectif est de configurer l'accès aux référentiels de miam internes et éloignés tandis que certains d'entre eux sont derrière des serveurs proxy.

Système d'exploitation et versions logicielles

- Système d'exploitation: Red Hat Enterprise Linux 7.5

Exigences

Accès privilégié au système

Difficulté

FACILE

Conventions

- # - Exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de

Sudocommande - $ - Étant donné les commandes Linux à exécuter en tant qu'utilisateur non privilégié régulier

Introduction

Dans un environnement d'entreprise, il est courant de limiter l'accès à Internet - à la fois pour la sécurité et la responsabilité. Ceci est souvent accompli en utilisant des serveurs proxy qui permettent d'accéder à Internet après une sorte d'authentification, tout en inspectant et en enregistrant tout le trafic passant. De cette façon, l'entreprise peut, par exemple, trouver l'employé qui a téléchargé le virus qui fait des ravages dans le système d'entreprise (ou du moins l'employé dont les titres de compétences sont volés pour le faire), ou filtrer le trafic, empêcher l'accès à des sites nocifs bien connus pour protéger l'équipement des employés.

Il peut cependant y avoir un autre type d'accès à Internet nécessaire: en tant que Sysadmin, vous avez besoin de mises à jour logicielles pour les serveurs pour les tenir au courant. Ce trafic peut également passer le proxy, si vous configurez Miam Pour utiliser le proxy. Mais qu'en est-il des référentiels internes qui ne sont pas accessibles avec cette configuration, car elles sont dans le LAN? Où placer ce réglage si la machine en question est un bureau, utilisé pour la navigation également? Découvrons comment configurer certains cas d'utilisation possibles avec Red Hat Linux.

Configuration du tutoriel

Dans ce tutoriel, nous supposons que le proxy dans notre environnement est Procuration.foobar.com, servir sur le port 8000, et nécessite une authentification simple nom d'utilisateur / mot de passe pour donner accès au reste du monde. Les informations d'identification valides sont fusion comme nom d'utilisateur et casse-passe comme mot de passe. Notez que votre proxy peut être entièrement différent, peut ne pas avoir besoin de mot de passe, ni même de nom d'utilisateur, cela dépend de sa configuration.

Proxy à creux de connexion ad hoc

Si vous avez besoin de connecter la proxy une fois, par exemple, téléchargez un package à partir de la ligne de commande ou de la connectivité de test avant de finaliser la configuration, vous pouvez exporter les variables liées à la proxy à votre session de ligne de commande actuelle:

$ export http_proxy = http: // foouser: secrétpass @ proxy.foobar.com: 8000

Vous pouvez définir le https_proxy variable de la même manière.

Jusqu'à ce que vous terminez la session, ou décollé la variable exportée, le http (ou https) Le trafic tentera de se connecter au proxy - y compris le trafic généré par Miam. Gardez à l'esprit que cela fait que le nom d'utilisateur et le mot de passe proxy valides sont présents dans l'historique de l'utilisateur! Il peut s'agir d'informations sensibles non destinées à être lisibles par d'autres qui peuvent accéder au fichier d'historique.

Tout le trafic utilise le proxy

Si le système dans son ensemble a besoin d'utiliser le proxy pour tendre la main, vous pouvez définir le proxy / etc / profil, ou déposez les variables dans un fichier séparé dans / etc / profil.d répertoire, ces paramètres doivent donc être modifiés qu'en un seul endroit. Il peut y avoir des cas d'utilisation pour cela, mais gardez également à l'esprit que dans ce cas, tout le trafic est jugé de la procuration - donc un navigateur essaiera également d'atteindre les pages internes via le proxy.

Notez que nous définissons la même variable environnementale que nous l'avons fait avec la connexion proxy unique, le définissant uniquement au démarrage, donc toutes les sessions utilisateur «héritent» de ces variables.

Si vous devez définir le système proxy large, ajoutez ce qui suit au / etc / profil ou un fichier séparé sous le / etc / profil.d Répertoire, en utilisant votre éditeur de texte préféré:

export http_proxy = http: // foouser: secrétpass @ proxy.foobar.com: 8000 Export Https_proxy = http: // Foouser: SecretPass @ proxy.foobar.com: 8000 Vous pouvez également les définir par un niveau utilisateur (par exemple dans .bash_profile), auquel cas ils ne s'appliquent que pour cet utilisateur particulier. De la même manière, tout utilisateur peut remplacer ces paramètres à large largeur système en ajoutant une nouvelle valeur à ces variables.

Dans le rappel de ce tutoriel, nous nous concentrerons sur Miam Et ce sont des référentiels configurés, nous supposons donc que nous n'avons pas ou n'avons pas besoin de paramètres de proxy à l'échelle du système. Cela peut avoir du sens même si les utilisateurs qui parcourent la machine doivent utiliser le proxy pour atteindre Internet.

Par exemple, les utilisateurs d'un bureau devront utiliser leurs propres informations d'identification, et plus d'un utilisateur peut avoir accès au bureau donné. Mais lorsque l'administrateur effectue un déploiement sur tous les ordinateurs de bureau des clients (peut-être à l'aide d'un système de gestion central), l'installation effectuée par Miam peut avoir besoin d'identification dédiée au trafic au niveau du système. Si le mot de passe de l'utilisateur utilisé pour la connexion proxy change, la configuration doit être mise à jour afin de fonctionner correctement.

Tous les référentiels sont externes

Notre système atteint les référentiels par défaut du chapeau rouge réduit le proxy, et nous n'avons pas de référentiels internes. D'un autre côté, tous les autres programmes qui utilisent le réseau n'ont pas besoin et ne devraient pas utiliser de proxy. Dans ce cas, nous pouvons configurer Miam pour accéder à tous les référentiels à l'aide de proxy en ajoutant les lignes suivantes / etc / yum.confli Fichier, qui est utilisé pour stocker les paramètres globaux YUM pour la machine donnée:

proxy = http: // proxy.foobar.com: 8000 proxy_username = Foouser proxy_password = SecretPass Dans ce cas, gardez à l'esprit que cette configuration se cassera également sur le changement de mot de passe. Tous les nouveaux référentiels ajoutés seront atteints de la procuration, s'il n'y a pas de remplacement en place au niveau du référentiel.

Certains référentiels sont externes

La configuration peut être un peu plus compliquée s'il y a des référentiels externes et internes en même temps - par exemple, vos serveurs peuvent atteindre les référentiels du fournisseur à parcourir l'Internet ouvert, en utilisant le proxy d'entreprise, et en même temps où ils ont besoin d'accéder à l'internes Des référentiels contenant des logiciels développés et emballés au sein de l'entreprise, qui sont strictement à usage interne.

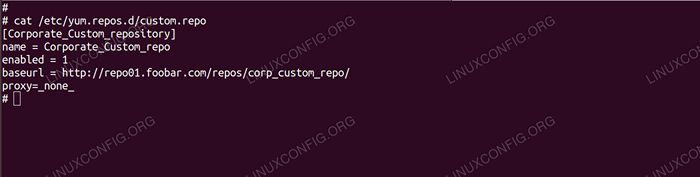

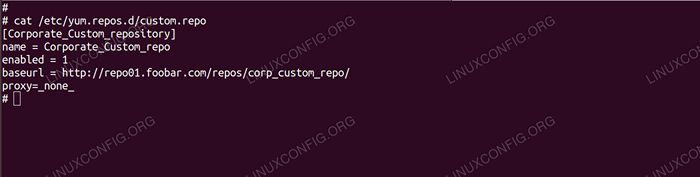

Dans ce cas, vous devez modifier la configuration par référentiel. Définissez d'abord le Proxy Globaly pour Yum comme tous les référentiels où externes, expliqués dans la section précédente. Pour les référentiels internes, ouvrez chaque fichier contenant des référentiels externes sous / etc / yum.se soustraire.d répertoire et ajouter le proxy = _none_ paramètre à la configuration du référentiel interne. Par exemple:

Désactivation du proxy pour le référentiel interne

Désactivation du proxy pour le référentiel interne Conclusion

Les procurations assurent la sécurité et la responsabilité, mais peuvent parfois rendre notre vie plus difficile. Avec une certaine planification et une connaissance des outils disponibles, nous pouvons intégrer nos systèmes avec le proxy afin qu'ils puissent atteindre toutes les données auxquelles ils sont destinés, d'une manière qui se conforme à nos paramètres de proxy.

Si vous avez de nombreux systèmes à atteindre les mêmes référentiels en dehors du pare-feu d'entreprise, envisagez toujours de refléter ces référentiels localement, d'économiser beaucoup de bande passante et de faire l'installation ou la mise à niveau des clients indépendants du monde en dehors du réseau local, donc, donc le rendre plus sujet aux erreurs. Vous pouvez définir des paramètres de proxy sur la miroir de la machine et laisser toutes les autres machines sur Internet public au moins à partir du Miam perspective. Il existe des solutions de gestion centrales qui fournissent cette fonctionnalité, à la fois open source et saveur payante.

Tutoriels Linux connexes:

- Choses à installer sur Ubuntu 20.04

- Une introduction à l'automatisation Linux, des outils et des techniques

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Fichiers de configuration Linux: 30 premiers

- Téléchargement Linux

- Linux peut-il obtenir des virus? Exploration de la vulnérabilité de Linux…

- Tutoriel de configuration de Squid Proxy sur Linux

- Mint 20: Mieux que Ubuntu et Microsoft Windows?

- Comment doubler Kali Linux et Windows 10

- Meilleure distribution Linux pour les développeurs

- « Déploiement d'un exemple d'application dans le conteneur Apache Tomcat

- Comment configurer Apache Webserver Proxy devant Apache Tomcat sur Red Hat Linux »