Comment configurer le client LDAP pour connecter l'authentification externe

- 3455

- 815

- Maxence Arnaud

Ldap (court pour Protocole d'accès au répertoire léger) est un ensemble de protocoles largement utilisés de l'industrie pour accéder aux services d'annuaire.

Un service d'annuaire en termes simples est une base de données centralisée et basée sur le réseau optimisée pour l'accès en lecture. Il stocke et donne accès à des informations qui doivent être partagées entre les applications ou sont fortement distribuées.

Les services d'annuaire jouent un rôle important dans le développement d'applications intranet et Internet en vous aidant à partager des informations sur les utilisateurs, les systèmes, les réseaux, les applications et les services tout au long du réseau.

Un cas d'utilisation typique pour Ldap est d'offrir un stockage centralisé des noms d'utilisateur et des mots de passe. Cela permet à diverses applications (ou services) de se connecter au serveur LDAP pour valider les utilisateurs.

Après avoir mis en place un travail Ldap serveur, vous devrez installer des bibliothèques sur le client pour vous y connecter. Dans cet article, nous montrerons comment configurer un client LDAP pour se connecter à une source d'authentification externe.

J'espère que vous avez déjà un environnement de serveur LDAP fonctionnel, s'il ne pas configurer le serveur LDAP pour l'authentification basée sur LDAP.

Comment installer et configurer le client LDAP dans Ubuntu et CentOS

Sur les systèmes clients, vous devrez installer quelques packages nécessaires pour faire fonctionner correctement le mécanisme d'authentification avec un serveur LDAP.

Configurer le client LDAP dans Ubuntu 16.04 et 18.04

Démarrez d'abord par installer les packages nécessaires en exécutant la commande suivante.

$ sudo apt Update && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

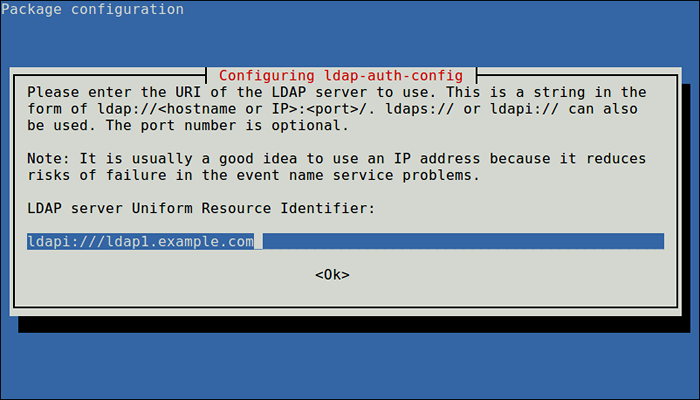

Pendant l'installation, vous serez invité à des détails Ldap serveur (fournir les valeurs selon votre environnement). Notez que le LDAP-AUTH-Config le package qui est automatiquement fait la plupart des configurations en fonction des entrées que vous entrez.

Entrez URI du serveur LDAP

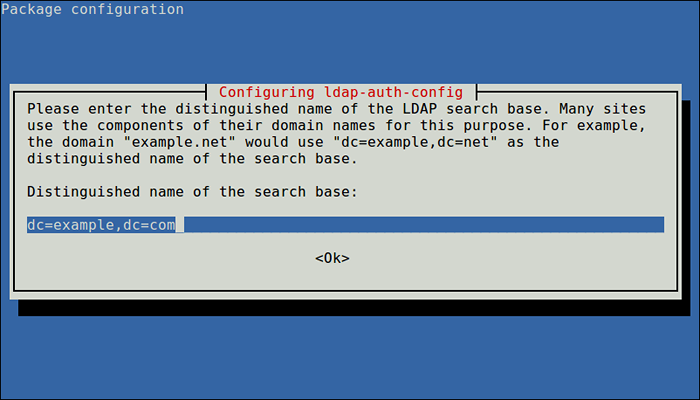

Entrez URI du serveur LDAP Ensuite, entrez le nom de la base de recherche LDAP, vous pouvez utiliser les composants de leurs noms de domaine à cet effet comme indiqué dans la capture d'écran.

Entrez la base de recherche LDAP

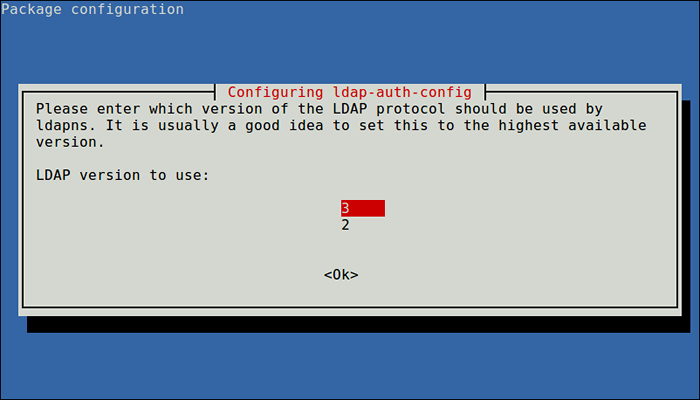

Entrez la base de recherche LDAP Choisissez également la version LDAP à utiliser et cliquer D'accord.

Sélectionnez la version LDAP

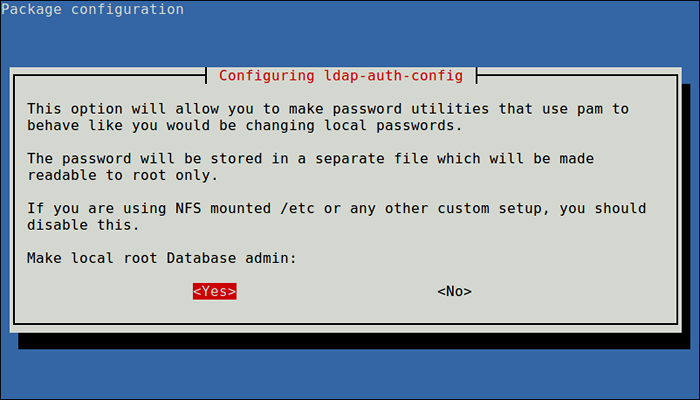

Sélectionnez la version LDAP Configurez maintenant l'option pour vous permettre de fabriquer des utilitaires de mot de passe qui utilisent pam se comporter comme si vous changeriez de mots de passe locaux et cliquez Oui continuer…

Faire de l'administrateur de la base de données racine locale

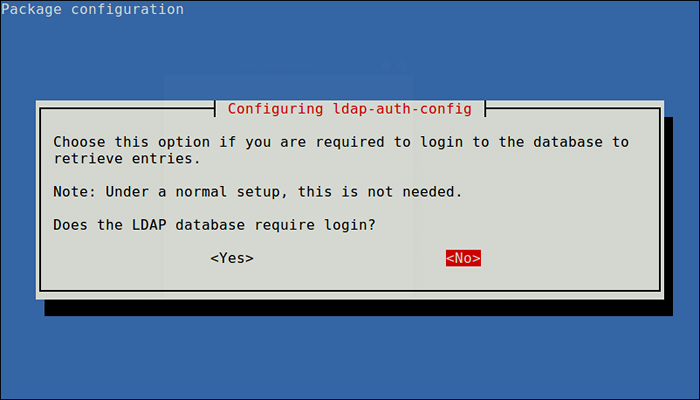

Faire de l'administrateur de la base de données racine locale Ensuite, désactivez l'exigence de connexion à la base de données LDAP à l'aide de l'option suivante.

Désactiver la connexion à la base de données LDAP

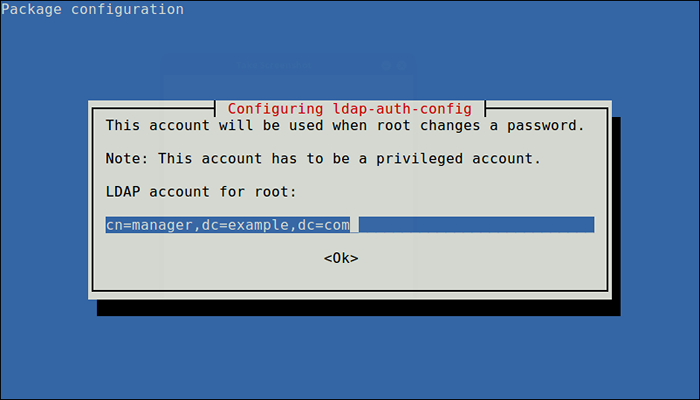

Désactiver la connexion à la base de données LDAP Définissez également le compte LDAP pour root et cliquez sur OK.

Définir le compte LDAP pour la racine

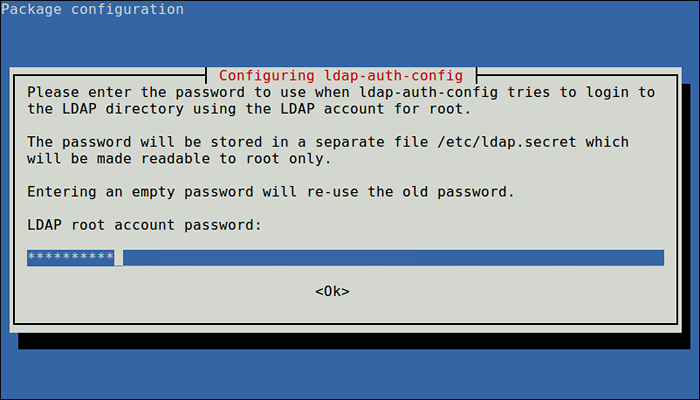

Définir le compte LDAP pour la racine Ensuite, entrez le mot de passe à utiliser lorsque LDAP-AUTH-Config essaie de se connecter au répertoire LDAP en utilisant le compte LDAP pour root.

Entrez le mot de passe root LDAP

Entrez le mot de passe root LDAP Les résultats de la boîte de dialogue seront stockés dans le fichier / etc / ldap.confli. Si vous souhaitez apporter des modifications, ouvrez et modifiez ce fichier en utilisant votre éditeur de ligne de commande préféré.

Ensuite, configurez le profil LDAP pour NSS en exécutant.

$ sudo auth-client-config -t nss -p lac_ldap

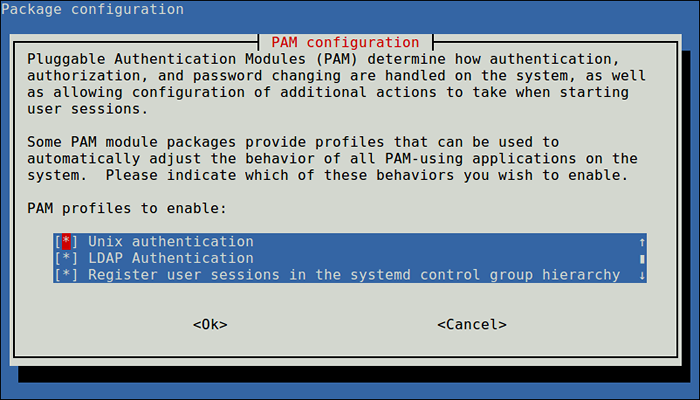

Configurez ensuite le système pour utiliser LDAP pour l'authentification en mettant à jour les configurations PAM. Dans le menu, choisissez LDAP et tout autre mécanisme d'authentification dont vous avez besoin. Vous devriez maintenant pouvoir vous connecter à l'aide d'identification basée sur LDAP.

$ sudo pam-uut-update

Configurer le mécanisme d'authentification PAM

Configurer le mécanisme d'authentification PAM Dans le cas où vous souhaitez que le répertoire domestique de l'utilisateur soit créé automatiquement, vous devez effectuer une configuration de plus dans le fichier PAM de session commune.

$ sudo vim / etc / pam.D / Session commune

Ajoutez cette ligne dedans.

Session requise PAM_MKHOMEDIR.donc skel = / etc / skel umask = 077

Enregistrez les modifications et fermez le fichier. Puis redémarrez le NCSD (Nom Service Cache Daemon) Service avec la commande suivante.

$ sudo systemctl redémarrer nscd $ sudo systemctl activer nscd

Note: Si vous utilisez une réplication, les clients LDAP devront se référer à plusieurs serveurs spécifiés dans / etc / ldap.confli. Vous pouvez spécifier tous les serveurs de cette forme:

uri ldap: // ldap1.exemple.com ldap: // ldap2.exemple.com

Cela implique que la demande sera chronométrée et si le Fournisseur (LDAP1.exemple.com) devient insensible, le Consommateur (ldap2.exemple.com) va tenter d'être joint pour le traiter.

Pour vérifier les entrées LDAP pour un utilisateur particulier du serveur, exécutez le Commande Getent, Par exemple.

$ Getent Passwd Tecmint

Si la commande ci-dessus affiche les détails de l'utilisateur spécifié à partir du / etc / passwd Fichier, votre machine client est désormais configurée pour s'authentifier avec le serveur LDAP, vous devriez pouvoir vous connecter à l'aide d'identification basée sur LDAP.

Configurer le client LDAP dans CentOS 7

Pour installer les packages nécessaires, exécutez la commande suivante. Notez que dans cette section, si vous exploitez le système en tant qu'utilisateur administratif non racinaire, utilisez le commande sudo Pour exécuter toutes les commandes.

# yum Update && yum install openldap openldap-crients NSS-PAM-LDAPD

Ensuite, permettez au système client de s'authentifier à l'aide de LDAP. Vous pouvez utiliser le authonfig Utilité, qui est une interface pour configurer les ressources d'authentification du système.

Exécutez la commande suivante et remplacez exemple.com avec votre domaine et dc = exemple, dc = com avec votre contrôleur de domaine LDAP.

# AuthConfig --enableldap --enablelDapAuth --lDapServer = ldap.exemple.com --ldapbasedn = "dc = exemple, dc = com" --enablemkhomedir - update

Dans la commande ci-dessus, le --pertinentmkhomedir L'option crée un répertoire domestique utilisateur local lors de la première connexion si aucune n'existe.

Ensuite, testez si les entrées LDAP pour un utilisateur particulier du serveur, par exemple l'utilisateur Tecmint.

$ Getent Passwd Tecmint

La commande ci-dessus doit afficher les détails de l'utilisateur spécifié à partir du / etc / passwd Fichier, ce qui implique que la machine client est désormais configurée pour s'authentifier avec le serveur LDAP.

Important: Si Selinux est activé sur votre système, vous devez ajouter une règle pour permettre la création de répertoires domestiques automatiquement par mkhomedir.

Pour plus d'informations, consultez la documentation appropriée du catalogue de documents logiciels OpenLDAP.

Résumé

Ldap, est un protocole largement utilisé pour interroger et modifier un service d'annuaire. Dans ce guide, nous avons montré comment configurer un client LDAP pour se connecter à une source d'authentification externe, dans les machines client Ubuntu et CentOS. Vous pouvez laisser toutes les questions ou commentaires que vous pourriez avoir en utilisant le formulaire de rétroaction ci-dessous.

- « Comment configurer et maintenir une haute disponibilité / clustering dans Linux

- Comment surveiller la sécurité du serveur Linux avec OsQuery »