Comment configurer l'authentification sans mot de passe SSH sur RHEL 9

- 2574

- 254

- Emilie Colin

Court pour Enveloppe de protection, Ssh est un protocole de réseau sécurisé qui crypte le trafic entre deux points de terminaison. Il permet aux utilisateurs de connecter et / ou de transférer en toute sécurité des fichiers sur un réseau.

Ssh est principalement utilisé par le réseau et les administrateurs système pour accéder et gérer en toute sécurité les actifs distants tels que les serveurs et les appareils réseau sur un réseau. Il utilise de fortes méthodes de chiffrement telles que Stimulation et des algorithmes de hachage comme Sha-2 et Ecdsa pour crypter le trafic échangé entre un client et un système distant.

[Vous pourriez également aimer: comment sécuriser et durcir le serveur OpenSSH]

Ssh implémente deux méthodes d'authentification; basé sur un mot de passe authentification et Clé publique authentification. Ce dernier est plus préféré car il offre une meilleure sécurité en utilisant l'authentification de la clé publique qui protège le système contre les attaques de force brute.

Dans cet esprit, nous montrerons comment vous pouvez configurer Ssh Authentification par clé sur RHEL 9.

Tester la configuration du laboratoire

C'est à quoi ressemble notre configuration

- Un système Linux / Unix (basé sur Ubuntu ou basé sur RHEL) sur lequel nous générerons la paire de clés. Pour ce guide, j'utilise le Ubuntu distribution.

- Une instance de RHEL 9 (ce cloud soit un VPS sur site ou cloud).

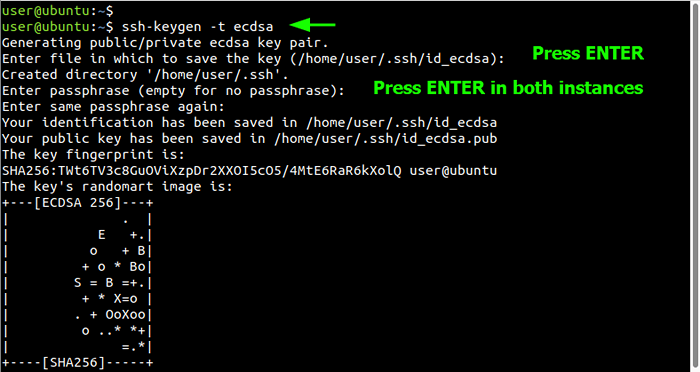

Étape 1: Générez la paire de clés ECDSA SSH

Accéder à votre système Linux et générer le Ssh paire de clés comme suit. Dans ce guide, nous générerons la paire de clés en utilisant le Ecdsa algorithme qui offre un meilleur chiffrement et une meilleure sécurité.

Par conséquent, pour générer le Ecdsa paire de clés, exécutez la commande:

$ ssh-keygen -t ecdsa

La commande vous guidera à travers une série d'invites.

Par défaut, la paire de clés est enregistrée dans le répertoire personnel de l'utilisateur à l'intérieur du ~ /.ssh annuaire. Vous pouvez accepter cela comme la destination de la paire de touches SSH en appuyant sur ENTRER Sur le clavier, sinon, vous pouvez spécifier votre chemin préféré. Dans ce guide, nous avons décidé de suivre le chemin par défaut.

Ensuite, vous serez invité à fournir une phrase secrète. Il s'agit essentiellement d'un mot de passe que vous devrez fournir lors de l'établissement d'une connexion avec la télécommande RHEL 9 système. Il fournit une couche de protection supplémentaire en plus du chiffrement offert par les touches SSH.

Cependant, si votre plan est d'automatiser les processus sur le Ssh protection ou configurer l'authentification sans mot de passe, il est recommandé de laisser ce blanc. Et par conséquent, nous laisserons ce blanc, une fois de plus, en frappant Entrée.

Vous trouverez ci-dessous la sortie de l'exécution de la commande.

Générer une paire de clés ECDSA SSH

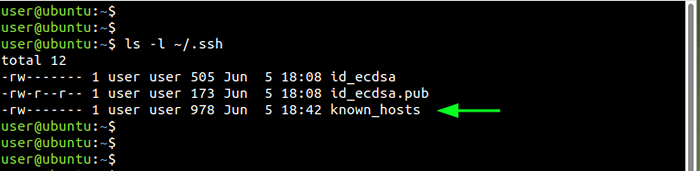

Générer une paire de clés ECDSA SSH Vous pouvez jeter un coup d'œil sur la paire de clés SSH en utilisant la commande LS comme indiqué.

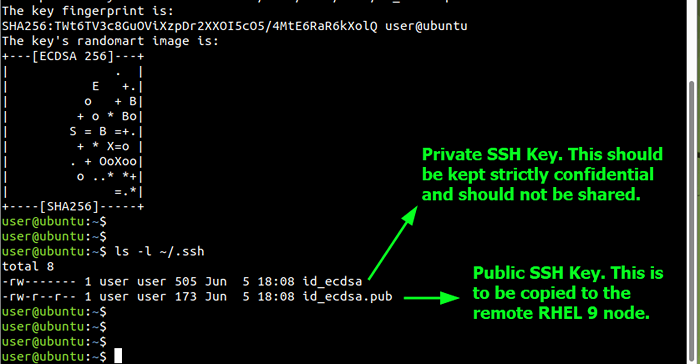

$ ls -l ~ /.ssh

Le id_ecdsa est la clé privée pendant que id_ecdsa.pub est la clé publique. La clé privée doit toujours rester secrète et ne doit être partagée ni divulguée à quiconque. D'un autre côté, vous êtes libre de partager le public avec tout système distant auquel vous souhaitez vous connecter.

Vérifiez les clés SSH

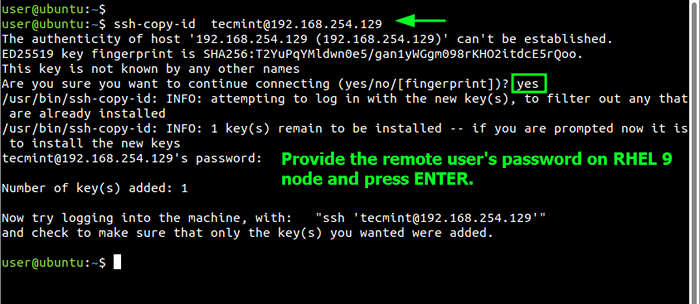

Vérifiez les clés SSH Étape 2: Copiez la clé SSH publique à RETOVE RETORAGE 9

L'étape suivante consiste à copier la clé publique à la télécommande RHEL 9 exemple. Vous pouvez le faire de la manière manuelle ou utiliser le ssh-copy-id outil de ligne de commande. Étant donné que ce dernier est beaucoup plus facile et plus pratique à utiliser, appelez-le en utilisant la syntaxe suivante.

$ ssh-copy-id [e-mail protégé]

Dans notre cas, la commande sera la suivante où Tecmint est l'utilisateur de connexion régulier et 192.168.254.129 est l'adresse IP de l'utilisateur distant.

$ ssh-copy-id [e-mail protégé]

Tapez oui pour continuer à se connecter. Fournissez ensuite le mot de passe de l'utilisateur distant et appuyez sur Entrée.

Copier la clé SSH à RETÉ

Copier la clé SSH à RETÉ La clé publique sera copiée dans le autorisé_keys fichier dans le ~ /.ssh Répertoire du répertoire personnel de l'utilisateur distant. Une fois la clé copiée, vous pouvez maintenant vous connecter à la télécommande RHEL 9 Instance utilisant l'authentification de la clé publique.

NOTE: Dans RHEL 9, La connexion racine sur SSH est désactivée ou refusée par défaut. C'est pour de bonnes raisons - cela empêche un attaquant de se connecter à l'utilisation du compte racine qui lui accordera tous les privilèges du système. Par conséquent, la copie de la clé publique du système RHEL en tant que racine échouera.

Activer la connexion racine dans Rhel 9

Si vous devez vous connecter en tant que racine, vous devez modifier la configuration SSH par défaut comme suit.

$ sudo vim / etc / ssh / sshd_config

Ensuite, définissez le Permatlogine attribuer à Oui et enregistrer les modifications et quitter le fichier.

Pour appliquer les modifications apportées, redémarrez le service SSH.

$ sudo systemctl redémarrer ssh

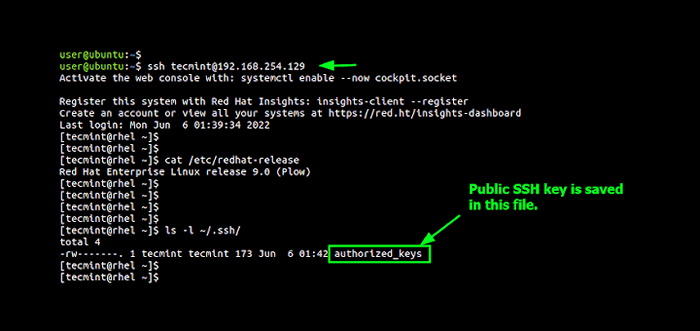

Étape 3: Vérifiez l'authentification de la clé publique SSH

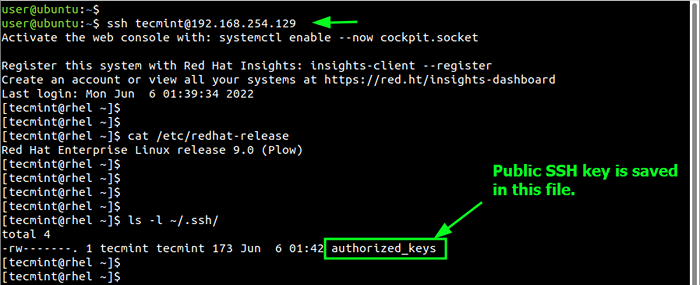

Maintenant, confirmons l'authentification de la clé publique. Pour ce faire, connectez-vous comme suit.

$ ssh [e-mail protégé]

Cette fois-ci, vous ne serez pas invité à un mot de passe et vous vous déposera directement à la télécommande RHEL 9 Shell comme indiqué. Vous pouvez également vérifier la présence du autorisé_keys Fichier comme mentionné précédemment.

$ ls -l ~ /.ssh

Vérifiez le fichier autorisé_keys

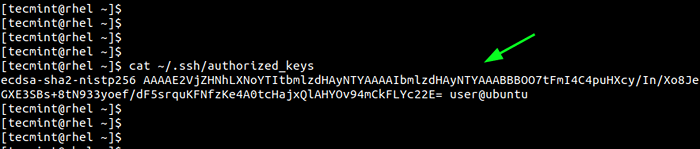

Vérifiez le fichier autorisé_keys Vous pouvez également afficher le cryptographique Fichier de clé publique à l'aide de la commande CAT.

$ cat ~ /.SSH / AUTORISED_KEYS

Voir la clé cryptographique

Voir la clé cryptographique Au bureau Linux sur lequel nous avons généré le Ssh touches, un fichier appelé connu_hosts est généré dans le ~ /.ssh annuaire. Cela contient l'empreinte digitale de tous les serveurs distants auxquels le système a connecté.

Vérifiez le fichier connu_hosts

Vérifiez le fichier connu_hosts Dans ce guide, nous avons configuré avec succès l'authentification basée sur la clé SSH sur RHEL 9. Vos commentaires sont les bienvenus.