Comment détecter les rootkits dans Windows 10 (guide approfondi)

- 4967

- 45

- Jeanne Dupont

Rootkits sont utilisés par les pirates pour masquer des logiciels malveillants persistants et apparemment indétectables dans votre appareil qui voleront silencieusement des données ou des ressources, parfois au cours de plusieurs années. Ils peuvent également être utilisés à la manière de KeyLogger où vos touches et vos communications sont surveillés en fournissant au spectateur des informations de confidentialité.

Cette méthode de piratage particulière a été plus pertinente avant 2006, avant que Microsoft Vista oblige les fournisseurs à signer numériquement tous les pilotes informatiques. La protection contre les patchs du noyau (KPP) a amené les écrivains malveillants à modifier leurs méthodes d'attaque et ce n'est que récemment en 2018 avec l'opération de fraude publicitaire de Zacinlo, Rootkits a fait de la repens.

Table des matières

Zacinlo était en réalité en jeu depuis près de six ans avant d'être découvert en ciblant la plate-forme Windows 10. Le composant Rootkit était hautement configurable et se protégeait des processus qu'il jugeait dangereux à sa fonctionnalité et était capable d'intercepter et de décrypter les communications SSL.

Il crypterait et stockerait toutes ses données de configuration dans le registre de Windows et, alors que Windows s'arrêtait, se réécrivez de la mémoire au disque à l'aide d'un nom différent et mettrait à jour sa clé de registre. Cela l'a aidé à échapper à la détection par votre logiciel antivirus standard.

Cela montre qu'un logiciel antivirus ou antivirus standard ne suffit pas pour détecter les rootkits. Bien qu'il existe quelques programmes d'antimalware de haut niveau qui vous alerteront sur les soupçons d'une attaque Rootkit.

Les 5 attributs clés d'un bon logiciel antivirus

La plupart des programmes antivirus importants aujourd'hui effectueront les cinq méthodes notables pour détecter les rootkits.

- Analyse basée sur la signature - Le logiciel antivirus comparera les fichiers enregistrés avec des signatures connues de rootkits. L'analyse recherchera également des modèles de comportement qui imitent certaines activités de fonctionnement des rootkits connus, tels que l'utilisation agressive des ports.

- Détection d'interception - Le système d'exploitation Windows utilise des tables de pointes pour exécuter des commandes connues pour inviter un rootkit pour agir. Étant donné que RootKits tente de remplacer ou de modifier tout ce qui est considéré comme une menace, cela fera rejeter votre système à leur présence.

- Comparaison des données multi-source - Rootkits, dans leur tentative de rester cachés, peut modifier certaines données présentées à un examen standard. Les résultats retournés des appels système de niveau élevé et de bas niveau peuvent donner la présence d'un rootkit. Le logiciel peut également comparer la mémoire de processus chargée dans le RAM avec le contenu du fichier sur le disque dur.

- Vérification de l'intégrité - Chaque bibliothèque système possède une signature numérique qui est créée au moment où le système a été considéré comme «propre». Un bon logiciel de sécurité peut vérifier les bibliothèques pour toute modification du code utilisé pour créer la signature numérique.

- Comparaisons de registre - La plupart des logiciels antivirus les ont sur un calendrier prédéfini. Un fichier propre sera comparé à un fichier client, en temps réel, pour déterminer si le client est ou contient un exécutable non proposé (.exe).

Effectuer des scans RootKit

La réalisation d'une analyse RootKit est la meilleure tentative pour détecter l'infection à Rootkit. Le plus souvent, votre système d'exploitation ne peut pas être fiable pour identifier un rootkit seul et présente un défi pour déterminer sa présence. Rootkits sont des espions maîtres, couvrant leurs traces à presque tous les virages et capables de rester cachés à la vue.

Si vous pensez qu'une attaque de virus Rootkit a eu lieu sur votre machine, une bonne stratégie de détection serait d'alimenter l'ordinateur et d'exécuter le scan à partir d'un système propre connu. Un moyen infaillible de localiser un rootkit dans votre machine se passe par une analyse de vidage de mémoire. Un rootkit ne peut pas masquer les instructions qu'il donne à votre système lorsqu'il les exécute dans la mémoire de la machine.

Utilisation de Windbg pour l'analyse des logiciels malveillants

Microsoft Windows a fourni son propre outil de débogage multifonction qui peut être utilisé pour effectuer des analyses de débogage sur les applications, les pilotes ou le système d'exploitation lui-même. Il déboguera en mode noyau et code en mode utilisateur, aidera à analyser les vidages de crash et examinera les registres du processeur.

Certains systèmes Windows seront livrés avec Windbg déjà regroupé. Ceux sans seront besoin de le télécharger à partir de la boutique Microsoft. L'aperçu de Windbg est la version la plus moderne de Windbg, offrant des visuels plus faciles sur les yeux, des fenêtres plus rapides, des scripts complets et les mêmes commandes, extensions et flux de travail que l'original.

Au strict minimum, vous pouvez utiliser WindBG pour analyser une mémoire ou un vidage de crash, y compris un écran bleu de la mort (BSOD). À partir des résultats, vous pouvez rechercher des indicateurs d'une attaque de logiciels malveillants.Si vous pensez que l'un de vos programmes peut être entravé par la présence de logiciels malveillants ou utilise plus de mémoire que nécessaire, vous pouvez créer un fichier de vidage et utiliser WindBG pour aider à l'analyser.

Un vidage de mémoire complet peut occuper un espace de disque important afin qu'il puisse être préférable d'effectuer un Mode de noyau vidage ou petit vidage de mémoire à la place. Un vidage en mode noyau contiendra toutes les informations d'utilisation de la mémoire par le noyau au moment de l'accident. Un petit vidage de mémoire contiendra des informations de base sur différents systèmes comme les conducteurs, le noyau, et plus encore, mais est minuscule en comparaison.

Les petits décharges de mémoire sont plus utiles pour analyser pourquoi un BSOD s'est produit. Pour détecter les rootkits, une version complète ou du noyau sera plus utile.

Création d'un fichier de vidage en mode noyau

Un fichier de vidage en mode noyau peut être créé de trois manières:

- Activez le fichier de vidage à partir du panneau de configuration pour permettre au système de s'écraser seul

- Activez le fichier de vidage du panneau de configuration pour forcer le système à s'écraser

- Utilisez un outil de débogueur pour en créer un pour vous

Nous irons avec le choix numéro trois.

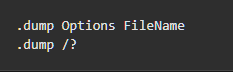

Pour effectuer le fichier de vidage nécessaire, il vous suffit de saisir la commande suivante dans la fenêtre de commande de Windbg.

Remplacer Nom de fichier avec un nom approprié pour le fichier de vidage et le «?" avec un F. Assurez-vous que le «F» est en minuscules, sinon vous créerez un autre type de fichier de vidage.

Une fois que le débogueur aura suivi son cours (le premier scan prendra des minutes considérables), un fichier de vidage aura été créé et vous pourrez analyser vos résultats.

Comprendre ce que vous recherchez, comme l'utilisation de la mémoire volatile (RAM), pour déterminer la présence d'un rootkit prend de l'expérience et des tests. Il est possible, mais pas recommandé pour un novice, de tester des techniques de découverte de logiciels malveillants sur un système en direct. Pour ce faire, cela prendra à nouveau l'expertise et les connaissances approfondies sur le fonctionnement de Windbg afin de ne pas déployer accidentellement un virus en direct dans votre système.

Il existe des moyens plus sûrs et plus adaptés aux débutants de découvrir notre ennemi bien caché.

Méthodes de balayage supplémentaires

La détection manuelle et l'analyse comportementale sont également des méthodes fiables pour détecter les rootkits. Tenter de découvrir l'emplacement d'un rootkit peut être une douleur majeure, au lieu de cibler le rootkit lui-même, vous pouvez plutôt rechercher des comportements de type rootkit.

Vous pouvez rechercher des rootkits dans des groupes logiciels téléchargés en utilisant des options d'installation avancées ou personnalisées pendant l'installation. Ce que vous devrez rechercher, ce sont tous les fichiers inconnus répertoriés dans les détails. Ces fichiers doivent être jetés, ou vous pouvez effectuer une recherche rapide en ligne pour toute référence à un logiciel malveillant.

Les pare-feu et leurs rapports forestiers sont un moyen incroyablement efficace de découvrir un rootkit. Le logiciel vous informera si votre réseau est examiné et devrait mettre en quarantaine tout téléchargement méconnaissable ou suspect avant l'installation.

Si vous soupçonnez qu'un rootkit peut déjà être sur votre machine, vous pouvez plonger dans les rapports de journalisation du pare-feu et rechercher tout comportement ordinaire.

Examen des rapports de journalisation du pare-feu

Vous voudrez consulter vos rapports de journalisation du pare-feu actuels, en faisant une application open source comme IP Traffic Spy Avec les capacités de filtrage des journaux du pare-feu, un outil très utile. Les rapports vous montreront ce qui est nécessaire à voir si une attaque se produit.

Si vous avez un grand réseau avec un pare-feu de filtrage de sortie autonome, IP Traffic Spy ne sera pas nécessaire. Au lieu de cela, vous devriez être en mesure de voir les paquets entrants et sortants à tous les appareils et postes de travail sur le réseau via les journaux de pare-feu.

Que vous soyez dans une maison ou une petite entreprise, vous pouvez utiliser le modem fourni par votre FAI ou, si vous en possédez un, un pare-feu ou un routeur personnel pour tirer les journaux de pare-feu. Vous pourrez identifier le trafic pour chaque appareil connecté au même réseau.

Il peut également être bénéfique pour permettre aux fichiers journaux de pare-feu Windows. Par défaut, le fichier journal est désactivé, ce qui signifie qu'aucune information ou données n'est écrite.

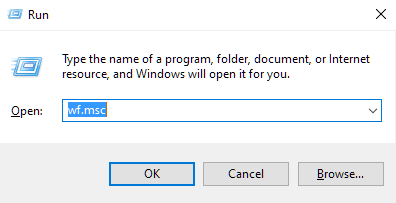

- Pour créer un fichier journal, ouvrez la fonction d'exécution en appuyant sur le Clé Windows + R.

- Taper wf.MSC dans la boîte et appuyer Entrer.

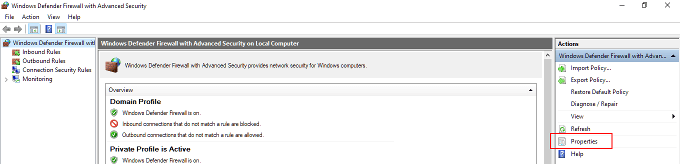

- Dans le pare-feu Windows et la fenêtre de sécurité avancée mettent en surbrillance «Remplacement Windows Defender avec sécurité avancée sur l'ordinateur local» dans le menu du côté gauche. Sur le menu à l'extrême droite sous «Actions» Cliquez Propriétés.

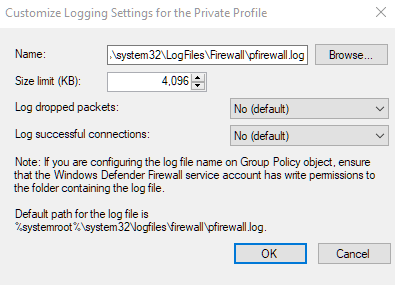

- Dans la nouvelle fenêtre de dialogue, accédez à l'onglet «Profil privé» et sélectionnez Personnaliser, qui peut être trouvé dans la section «journalisation».

- La nouvelle fenêtre vous permettra de sélectionner l'ampleur d'un fichier journal à écrire, où vous souhaitez le fichier envoyé, et si vous devez enregistrer uniquement les paquets abandonnés, une connexion réussie ou les deux.

- Les paquets abandonnés sont ceux que le pare-feu Windows a bloqués en votre nom.

- Par défaut, les entrées de journal de pare-feu Windows ne stockeront que les 4 derniers Mo de données et peuvent être trouvées dans le % Systemroot% \ system32 \ logfiles \ Firewall \ pfirewall.enregistrer

- Gardez à l'esprit que l'augmentation de la limite de taille de l'utilisation des données pour les journaux peut avoir un impact sur les performances de votre ordinateur.

- Presse D'ACCORD Une fois terminé.

- Ensuite, répétez les mêmes étapes que vous venez de suivre dans l'onglet «Profil privé», seulement cette fois dans l'onglet «Profil public».

- Les journaux seront désormais générés pour les connexions publiques et privées. Vous pouvez afficher les fichiers dans un éditeur de texte comme le bloc-notes ou les importer dans une feuille de calcul.

- Vous pouvez désormais exporter les fichiers des journaux dans un programme d'analyse de base de données comme IP Traffic Spy pour filtrer et trier le trafic pour une identification facile.

Gardez un œil sur quoi que ce soit hors de l'ordinaire dans les fichiers journaux. Même le moindre défaut du système peut indiquer une infection à rootkit. Quelque chose dans le sens d'un processeur excessif ou d'une utilisation de la bande passante lorsque vous ne faites rien de trop exigeant, ou du tout, peut être un indice majeur.

- « 5 meilleurs émulateurs Android pour Windows 10 PCS

- Comment ouvrir un fichier verrouillé lorsqu'un autre programme l'utilise »