Comment installer vsftpd sur rhel 8 / centos 8

- 874

- 109

- Victor Charpentier

Ce tutoriel fournit aux lecteurs des instructions sur la façon d'installer et de configurer un serveur FTP VSFTPD sur un serveur RHEL 8 / CentOS 8. Ce guide commencera d'abord par une configuration de base par défaut au-dessus de laquelle nous ajouterons une configuration TLS sécurisée, un accès anonyme et une configuration en mode passif.

Dans ce tutoriel, vous apprendrez:

- Comment installer le serveur FTP VSFTPD.

- Comment ouvrir le pare-feu pour les connexions FTP entrantes.

- Comment sécuriser la connexion FTP avec TLS.

- Comment permettre des connexions anonymes.

Connexion VSFTPD FTP sur RHEL 8 / CENTOS 8 Server / poste de travail.

Connexion VSFTPD FTP sur RHEL 8 / CENTOS 8 Server / poste de travail. Exigences et conventions logicielles utilisées

| Catégorie | Exigences, conventions ou version logicielle utilisée |

|---|---|

| Système | RHEL 8 / CENTOS 8 |

| Logiciel | VSFTPD: version 3.0.3 |

| Autre | Accès privilégié à votre système Linux en tant que racine ou via le Sudo commande. |

| Conventions | # - Exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de Sudo commande$ - Exige que les commandes Linux soient exécutées en tant qu'utilisateur non privilégié régulier |

Configuration de base VSFTPD Instructions étape par étape

Dans cette section, nous installerons simplement le serveur FTP VSFTPD, ouvrirons les ports de pare-feu et testerons les connexions.

- Installer le package VSFTPD.

vsftpdLe package peut être installé en utilisant le gestionnaire de package DNF:# DNF Installer vsftpd

- Faire une copie et consulter le fichier de configuration par défaut VSFTPD. Faites d'abord une copie du fichier de configuration d'origine:

# mv / etc / vsftpd / vsftpd.conf / etc / vsftpd / vsftpd.confr_orig

Commençons par un fichier de configuration propre:

# grep -v ^ # / etc / vsftpd / vsftpd.conf_orig> / etc / vsftpd / vsftpd.confli

Votre nouveau

/ etc / vsftpd / vsftpd.confliLa configuration doit ressembler à celle ci-dessous:

Copieanonymous_enable = no local_enable = oui write_enable = oui local_umask = 022 dirMessage_enable = oui xferlog_enable = oui connect_from_port_20 = oui xferlog_std_format = oui écouter = non écouter_ipv6 = oui pam_service_name = vsftpd userList_enable = oui - Démarrez le démon VSFTPD et définissez-le pour commencer après le redémarrage:

# systemctl start vsftpd # systemctl activer vsftpd

- Connexions entrantes du port de feu FTP ou ouvert:

# Firewall-Cmd --zone = public --permanent --add-Service = FTP # Firewall-CMD - Reload

- Testez la connexion FTP à partir de l'hôte distant à l'aide du

FTPcommande. Utilisez vos informations d'identification utilisateur régulières pour vous connecter. Par exemple, créez une connexion FTP pour hébergerRHEL8-FTP.linuxconfig.org:# FTP RHEL8-FTP.linuxconfig.org connecté à rhel8-ftp.linuxconfig.org. 220 (vsftpd 3.0.3) Nom (RHEL8-FTP.linuxconfig.org: lubos): LinuxConfig 331 Veuillez spécifier le mot de passe. Mot de passe: 230 Connexion réussie. Le type de système distant est Unix. Utiliser le mode binaire pour transférer des fichiers. ftp>

Cela conclut la configuration et les tests de base VSFTPD. Dans la section suivante, nous ajouterons une couche de sécurité en configurant notre serveur FTP VSFTPD à l'aide de TLS.

Sécuriser VSFTPD avec des instructions de connexion TLS étape par étape

Dans cette section, nous allons simplement installer le serveur FTP VSFTPD, ouvrir les ports du pare-feu et tester les connexions.

- Installer OpenSSL. Ce package peut déjà être disponible sur votre système RHEL8. Pour installer OpenSSL Run:

# DNF Install OpenSSL

- Générer un certificat auto-signé ou utiliser votre certificat existant. Dans cet exemple, nous générerons la clé privée

vsftpd.cléet le certificat signévsftpd.CRT. Vous serez invité à répondre à certaines questions. N'hésitez pas à laisser la plupart d'entre eux par défaut, saufNom commun:# OpenSSL REQ -NEWKEY RSA: 2048 -Nodes -Keyout / etc / pki / tls / private / vsftpd.Key -x509 -Days 365 -out / etc / pki / tls / certs / vsftpd.CRT Génération d'une clé privée RSA… +++++… +++++ écrivant une nouvelle clé privée pour '/ etc / pki / tls / private / vsftpd.Key '----- Il vous est demandé de saisir des informations qui seront intégrées à votre demande de certificat. Ce que vous êtes sur le point d'entrer, c'est ce qu'on appelle un nom distingué ou un DN. Il y a pas mal de champs mais vous pouvez laisser un peu de blanc pour certains champs, il y aura une valeur par défaut, si vous entrez '.', Le champ sera laissé vide. ----- Nom du pays (code de 2 lettres) [xx]: nom de l'État ou de la province (nom complet) []: nom de localité (par exemple, ville) [Ville par défaut]: Nom de l'organisation (par exemple, société) [Default Company Ltd]: Nom de l'unité organisationnelle (par exemple, section) []: nom commun (par exemple, votre nom ou le nom d'hôte de votre serveur) []:RHEL8-FTP.linuxconfig.org Adresse e-mail []: #

- Configurer VSFTPD pour la connexion cryptée TLS. Ouvrez votre VSFTPD existant

/ etc / vsftpd / vsftpd.confliConfiguration et ajoutez la configuration suivante en plus des lignes existantes:

Copiersa_cert_file = / etc / pki / tls / certs / vsftpd.crt rsa_private_key_file = / etc / pki / tls / private / vsftpd.clé ssl_enable = oui allow_anon_ssl = non force_local_data_ssl = oui force_local_logins_ssl = oui ssl_tlsv1 = oui ssl_sslv2 = non ssl_sslv3 = no require_ssl_reuse = non ssl_ciphers = - Redémarrer VSFTPD:

# SystemCTL Redémarrer VSFTPD

- Testez la connexion TLS VSFTPD FTP. NOTE

Veuillez noter qu'à moins d'avoir ouvert des ports appropriés sur le pare-feu de votre serveur RHEL 8, vous ne pourrez pas établir une connexion FTP passive à partir d'un hôte distant à ce stade.Utilisez un client FTP qui prend en charge les connexions TLS comme par exemple Filezilla:

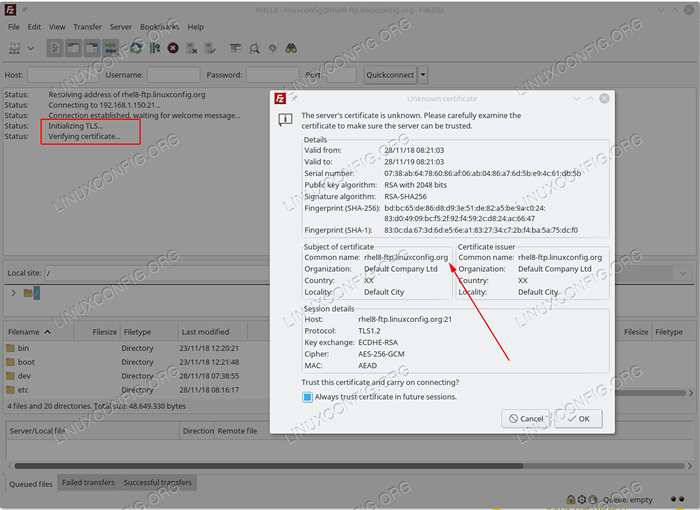

Établir une connexion TLS au serveur VSFTPD FTP RHEL 8.

Établir une connexion TLS au serveur VSFTPD FTP RHEL 8.

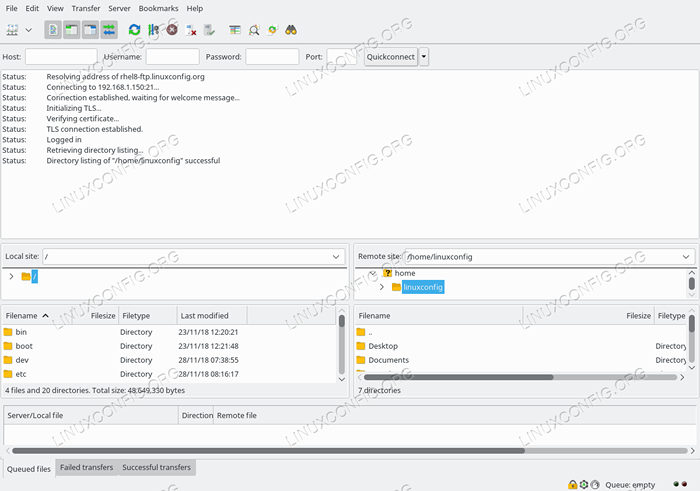

Connecté au serveur VSFTPS RHEL 8 avec connexion TLS sécurisée.

Connecté au serveur VSFTPS RHEL 8 avec connexion TLS sécurisée.

Tout semble être en ordre. Dans la section suivante, nous ajouterons une fonction de connexion passive à notre serveur FTP VSFTPD.

Ajouter le mode passif aux instructions étape par étape VSFTPD

- Ouvrez votre VSFTPD existant

/ etc / vsftpd / vsftpd.confliConfiguration et ajoutez la configuration suivante en plus des lignes existantes:

Copiepasv_enable = oui pasv_min_port = 10000 pasv_max_port = 10100 - Redémarrer VSFTPD:

# SystemCTL Redémarrer VSFTPD

- Ouvrez la plage de ports du pare-feu pour accueillir les ports passifs:

# Firewall-CMD --permanent --zone = public --add-port = 10000-10100 / TCP # Firewall-CMD - Reload

Autoriser les instructions Anonymous VSFTPD d'accès étape par étape

- Ouvrez votre VSFTPD existant

/ etc / vsftpd / vsftpd.confliconfiguration et modifier leanonymous_enableetallow_anon_ssllignesOUI:

Copieanonymous_enable = oui allow_anon_ssl = oui - Redémarrer VSFTPD:

# SystemCTL Redémarrer VSFTPD

annexe

Pour votre commodité, la finale / etc / vsftpd / vsftpd.confli Le fichier de configuration est affiché ci-dessous:

anonymous_enable = oui local_enable = oui write_enable = oui local_umask = 022 dirMessage_enable = oui xferlog_enable = oui connect_from_port_20 = oui xferlog_std_format = oui écouter = non écouter_ipv6 = oui pam_service_file = vsftpd userList_enable = oui.crt rsa_private_key_file = / etc / pki / tls / private / vsftpd.clé ssl_enable = oui allow_anon_ssl = oui force_local_data_ssl = oui force_local_logins_ssl = oui ssl_tlsv1 = oui ssl_sslv2 = non ssl_sslv3 = no require_ssl_reuse = non ssl_ciphers = high PASV_MAX = PASV_MOR Tutoriels Linux connexes:

- Comment configurer vsftpd sur Debian

- Configuration du serveur FTP sur Linux

- Comment configurer le serveur et le client FTP / SFTP sur Almalinux

- Choses à installer sur Ubuntu 20.04

- Une introduction à l'automatisation Linux, des outils et des techniques

- Choses à installer sur Ubuntu 22.04

- Installez Arch Linux dans VMware Workstation

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Comment configurer un serveur OpenVPN sur Ubuntu 20.04

- Masterring Bash Script Loops