Comment gérer l'infrastructure AD Samba4 à partir de la ligne de commande Linux - Partie 2

- 2416

- 199

- Emilie Colin

Ce tutoriel couvrira certaines commandes quotidiennes de base que vous devez utiliser pour gérer Contrôleur de domaine AD Samba4 infrastructure, comme l'ajout, la suppression, la désactivation ou la répertorié les utilisateurs et les groupes.

Nous allons également jeter un œil sur la façon de gérer la politique de sécurité du domaine et comment lier les utilisateurs de l'annonce à l'authentification locale PAM afin que les utilisateurs d'annonces puissent effectuer des connexions locales sur le contrôleur de domaine Linux.

Exigences

- Créez une infrastructure AD avec Samba4 sur Ubuntu 16.04 - Partie 1

- Gérer l'infrastructure Samba4 Active Directory à partir de Windows10 via RSAT - Partie 3

- Gérer le contrôleur de domaine AD Samba4 DNS et la politique de groupe à partir de Windows - partie 4

Étape 1: Gérer Samba AD DC à partir de la ligne de commande

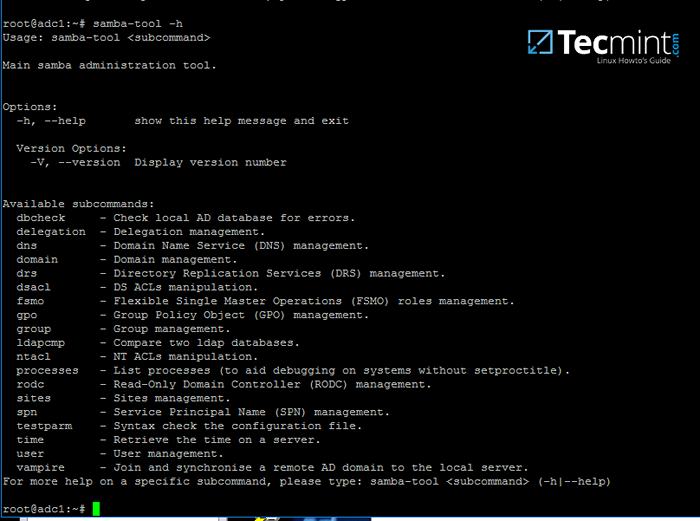

1. Samba AD DC peut être géré à travers samba-tool Utilitaire de ligne de commande qui offre une excellente interface pour administrer votre domaine.

À l'aide de l'interface Samba-Tool, vous pouvez gérer directement les utilisateurs et les groupes de domaine, la politique de groupe de domaine, les sites de domaine, les services DNS, la réplication du domaine et d'autres fonctions de domaine critique.

Pour revoir la fonctionnalité complète de Samba-Tool, tapez simplement la commande avec des privilèges racine sans aucune option ni paramètre.

# samba-tool -h

Samba-Tool - Gérer l'outil d'administration Samba

Samba-Tool - Gérer l'outil d'administration Samba 2. Maintenant, commençons à utiliser samba-tool Utilité pour administrer Samba4 Active Directory et gérer nos utilisateurs.

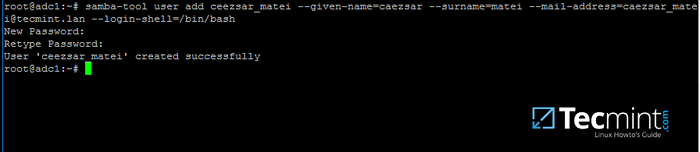

Afin de créer un utilisateur sur l'annonce, utilisez la commande suivante:

# utilisateur de samba-tool ajouter votre_domain_user

Pour ajouter un utilisateur avec plusieurs champs importants requis par AD, utilisez la syntaxe suivante:

--------- Passez en revue toutes les options --------- # Samba-Tool utilisateur Add -H # Samba-Tool utilisateur Ajouter votre_domain_user --given-name = your_name --name = your_usename [e-mail protégé] - Login-sell = / bin / bash

Créer un utilisateur sur Samba AD

Créer un utilisateur sur Samba AD 3. Une liste de tous les utilisateurs de domaine Samba AD peut être obtenue en émettant la commande suivante:

# Liste d'utilisateurs de Samba-Tool

Répertoriez les utilisateurs de Samba AD

Répertoriez les utilisateurs de Samba AD 4. Pour supprimer un Utilisateur de domaine Samba AD Utilisez la syntaxe ci-dessous:

# Samba-Tool utilisateur supprimez votre_domain_user

5. Réinitialisez un mot de passe utilisateur du domaine Samba en exécutant la commande ci-dessous:

# Samba-Tool User setpassword votre_domain_user

6. Afin de désactiver ou d'activer un compte d'utilisateur Samba AD Utilisez la commande ci-dessous:

# Samba-Tool utilisateur Désactiver votre utilisateur de samba-tool # Samba-Tool Activer votre_domain_user

7. De même, les groupes Samba peuvent être gérés avec la syntaxe de commande suivante:

--------- Passez en revue toutes les options --------- # groupe samba-tool add -h # groupe samba-tool ajouter votre_domain_group

8. Supprimer un groupe de domaine Samba en émettant la commande ci-dessous:

# Samba-Tool Group Supprimer votre_domain_group

9. Pour afficher tous les groupes de domaine Samba, exécutez la commande suivante:

# Liste de groupe Samba-Tool

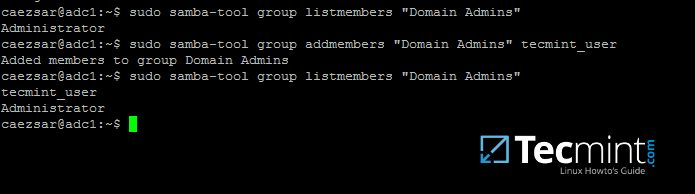

dix. Pour répertorier tous les membres du domaine Samba dans un groupe spécifique, utilisez la commande:

# Samba-Tool Group ListMers "VOTRE GROUPE"

Liste des membres du domaine Samba du groupe

Liste des membres du domaine Samba du groupe 11. L'ajout / supprimer un membre d'un groupe de domaine Samba peut être effectué en émettant l'une des commandes suivantes:

# Samba-Tool Group AddMembers votre_domain_group your_domain_user # Samba-Tool Group Supprimer les membres votre_domain_group your_domain_user

12. Comme mentionné précédemment, l'interface de ligne de commande Samba-Tool peut également être utilisée pour gérer votre politique et votre sécurité de domaine Samba.

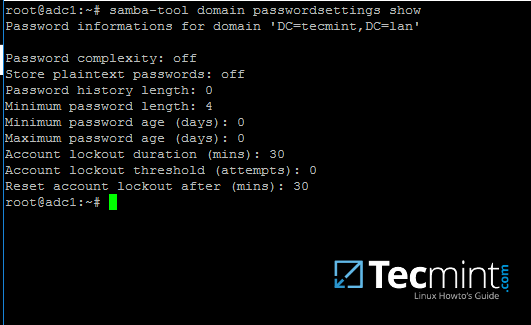

Pour consulter les paramètres de votre mot de passe de domaine Samba, utilisez la commande ci-dessous:

# Samba-Tool Domain Domainsettings Show

Vérifiez le mot de passe du domaine Samba

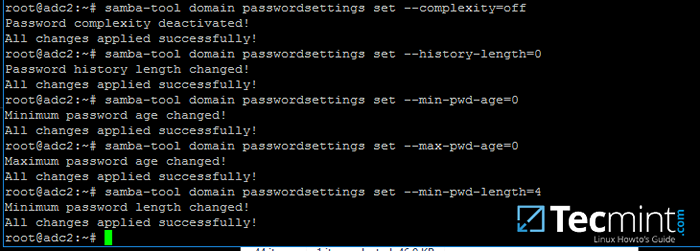

Vérifiez le mot de passe du domaine Samba 13. Afin de modifier la stratégie de mot de passe du domaine Samba, tel que le niveau de complexité du mot de passe, le vieillissement du mot de passe, la longueur, le nombre de mots de mot de passe à retenir et d'autres fonctionnalités de sécurité requises pour un contrôleur de domaine Utilisez la capture d'écran ci-dessous comme guide.

---------- Répertoriez toutes les options de commande ---------- # Samba-Tool Domain Domain Wordsettings -h

Gérer les paramètres du mot de passe du domaine Samba

Gérer les paramètres du mot de passe du domaine Samba N'utilisez jamais les règles de la politique de mot de passe comme illustré ci-dessus sur un environnement de production. Les paramètres ci-dessus sont utilisés juste à des fins de démonstration.

Étape 2: Authentification locale de Samba à l'aide de comptes Active Directory

14. Par défaut, les utilisateurs d'annonces ne peuvent pas effectuer des connexions locales sur le système Linux à l'extérieur Samba AD DC environnement.

Afin de se connecter sur le système avec un Active Directory compte, vous devez apporter les modifications suivantes sur votre environnement système Linux et modifier Samba4 AD DC.

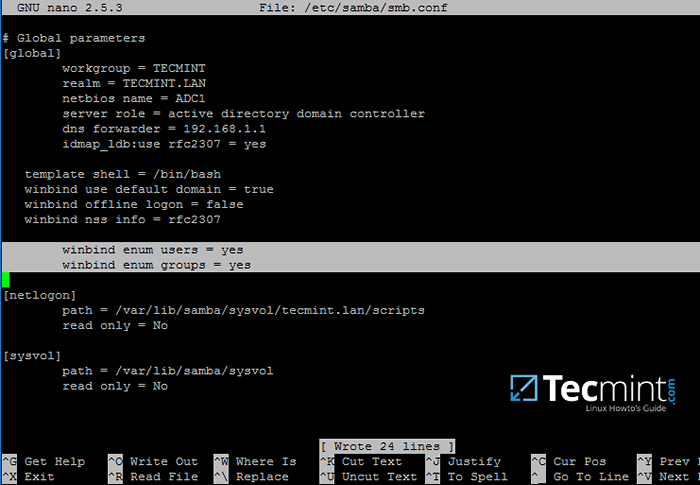

Tout d'abord, ouvrez le fichier de configuration principale de Samba et ajoutez les lignes ci-dessous, en cas de manque, comme illustré sur la capture d'écran ci-dessous.

$ sudo nano / etc / samba / smb.confli

Assurez-vous que les instructions suivantes apparaissent sur le fichier de configuration:

Utilisateurs de Winbind Enum = Oui Winbind Enum Groupes = Oui

Authentification Samba à l'aide de comptes d'utilisateurs Active Directory

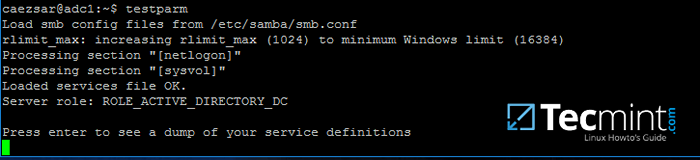

Authentification Samba à l'aide de comptes d'utilisateurs Active Directory 15. Après avoir apporté les modifications, utilisez comparmage Utilité pour s'assurer qu'aucune erreur n'est trouvée sur le fichier de configuration Samba et redémarrer les démons Samba en émettant la commande ci-dessous.

$ testparm $ sudo systemctl redémarrer samba-ad-dc.service

Vérifiez la configuration de la samba pour les erreurs

Vérifiez la configuration de la samba pour les erreurs 16. Ensuite, nous devons modifier les fichiers de configuration PAM locaux afin de Samba4 Active Directory Comptes pour pouvoir authentifier et ouvrir une session sur le système local et créer un répertoire domestique pour les utilisateurs à la première connexion.

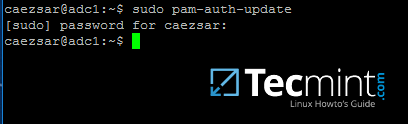

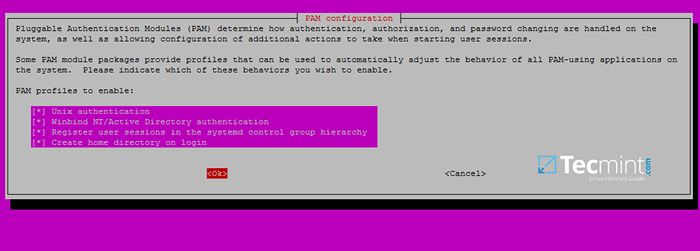

Utilisez le pam-up-update Commande pour ouvrir l'invite de configuration PAM et assurez-vous d'activer tous les profils PAM en utilisant [espace] clé comme illustré sur la capture d'écran ci-dessous.

Une fois terminé [Languette] clé pour passer à D'accord et appliquer des modifications.

$ sudo pam-uut-update

Configurer PAM pour SAMBA4 AD

Configurer PAM pour SAMBA4 AD  Activer le module d'authentification PAM pour les utilisateurs de Samba4 AD

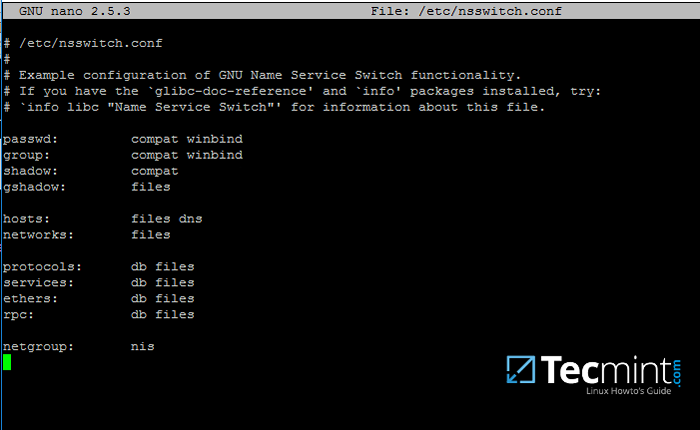

Activer le module d'authentification PAM pour les utilisateurs de Samba4 AD 17. Ouvert / etc / nsswitch.confli fichier avec un éditeur de texte et ajouter déclaration Winbind À la fin du mot de passe et des lignes de groupe comme illustré sur la capture d'écran ci-dessous.

$ sudo vi / etc / nsswitch.confli

Ajouter un commutateur de service Windbind pour Samba

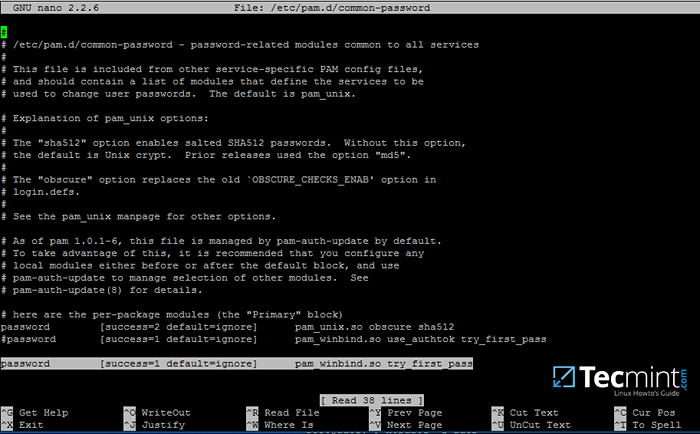

Ajouter un commutateur de service Windbind pour Samba 18. Enfin, modifier / etc / pam.D / mot de passe commun fichier, recherchez la ligne ci-dessous comme illustré sur la capture d'écran ci-dessous et supprimez le use_authtok déclaration.

Ce paramètre garantit que les utilisateurs Active Directory peuvent modifier leur mot de passe à partir de la ligne de commande tout en étant authentifié dans Linux. Avec ce paramètre, les utilisateurs d'annonces authentifiés localement sur Linux ne peuvent pas modifier leur mot de passe de la console.

mot de passe [Success = 1 default = ignore] pam_winbind.Alors try_first_pass

Autoriser les utilisateurs de Samba AD à modifier les mots de passe

Autoriser les utilisateurs de Samba AD à modifier les mots de passe Retirer use_authtok Option chaque fois que les mises à jour PAM sont installées et appliquées aux modules PAM ou à chaque fois que vous exécutez pam-up-update commande.

19. Les binaires Samba4 sont livrés avec un winbindd démon intégré et activé par défaut.

Pour cette raison, vous n'avez plus besoin d'activer et de courir séparément vigilance démon fourni par vigilance Forfait des référentiels officiels Ubuntu.

Dans le cas où l'ancien et déprécié vigilance Le service est démarré sur le système Assurez-vous de le désactiver et d'arrêter le service en émettant les commandes ci-dessous:

$ sudo systemctl Désactiver Winbind.service $ sudo systemctl stop winbind.service

Bien que nous n'avons plus besoin d'exécuter un vieux démon Winbind, nous devons toujours installer le package Winbind à partir de référentiels afin d'installer et d'utiliser wbinfo outil.

Wbinfo L'utilitaire peut être utilisé pour interroger les utilisateurs et les groupes Active Directory winbindd point de vue des démon.

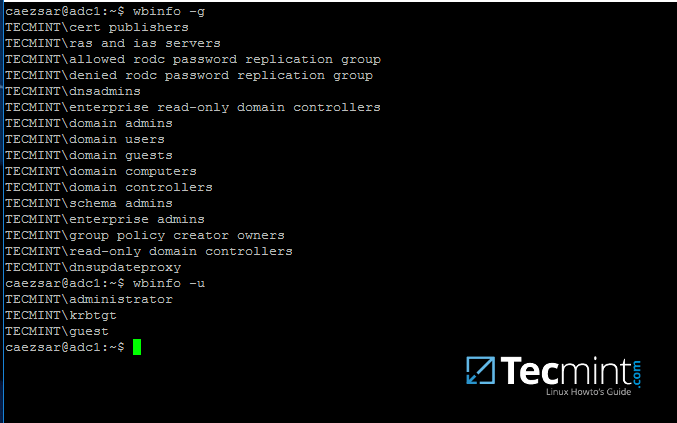

Les commandes suivantes montrent comment interroger les utilisateurs et les groupes d'annonces wbinfo.

$ wbinfo -g $ wbinfo -u $ wbinfo -i your_domain_user

Vérifiez les informations sur l'annonce SAMBA4

Vérifiez les informations sur l'annonce SAMBA4  Vérifiez les informations d'utilisateur SAMBA4 AD

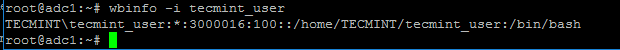

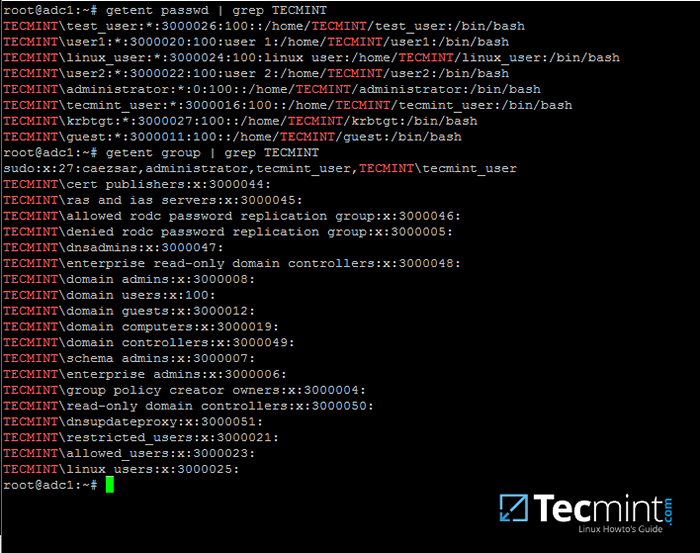

Vérifiez les informations d'utilisateur SAMBA4 AD 20. En dehors de wbinfo utilitaire que vous pouvez également utiliser gent Utilitaire de ligne de commande pour interroger la base de données Active Directory à partir des bibliothèques de commutation de service de nom qui sont représentées dans / etc / nsswitch.confli déposer.

Tuyau gent commander à travers un grep Filtre afin de restreindre les résultats concernant unique.

# GETENT PASSWD | Grep Tecmint # GETENT GROUP | grep tecmint

Obtenez les détails de l'annonce Samba4

Obtenez les détails de l'annonce Samba4 Étape 3: Connectez-vous dans Linux avec un utilisateur Active Directory

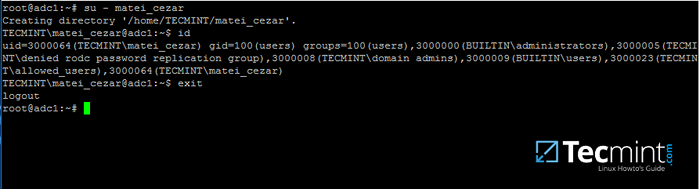

21. Afin d'authentifier sur le système avec un Annonce samba4 utilisateur, utilisez simplement le Nom d'utilisateur publicitaire paramètre après su - commande.

Au premier connexion, un message sera affiché sur la console qui vous informe qu'un répertoire domestique a été créé sur / domaine home / $ / Chemin du système avec la crinière de votre nom d'utilisateur d'annonce.

Utiliser commande d'identité Pour afficher des informations supplémentaires sur l'utilisateur authentifié.

# su - your_ad_user $ id $ exit

Vérifiez l'authentification de l'utilisateur Samba4 AD sur Linux

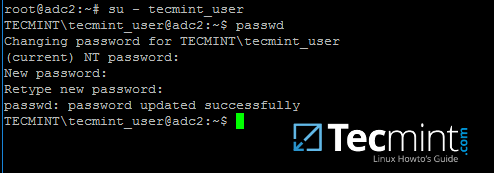

Vérifiez l'authentification de l'utilisateur Samba4 AD sur Linux 22. Pour modifier le mot de passe d'un type d'utilisateur d'annonce authentifié Commande Passwd dans Console après avoir réussi à vous connecter au système.

$ su - your_ad_user $ passwd

Modifier le mot de passe de l'utilisateur SAMBA4 AD

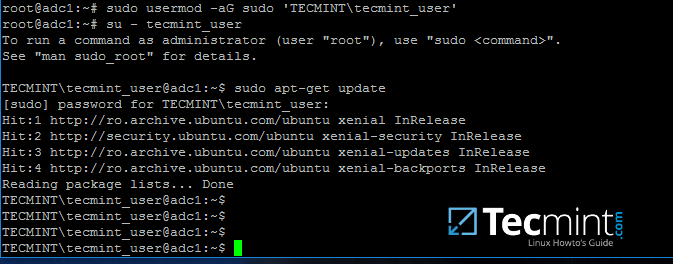

Modifier le mot de passe de l'utilisateur SAMBA4 AD 23. Par défaut, Active Directory Les utilisateurs ne sont pas accordés avec les privilèges racinaires afin d'effectuer des tâches administratives sur Linux.

Pour accorder des pouvoirs root à un utilisateur de publicité, vous devez ajouter le nom d'utilisateur au local Sudo groupe en émettant la commande ci-dessous.

Assurez-vous que vous joignez le royaume, sabrer et Nom d'utilisateur publicitaire avec célibataire Ascii devis.

# usermod -ag sudo 'domain \ your_domain_user'

Pour tester si l'utilisateur AD a des privilèges racine sur le système local, connectez-vous et exécutez une commande, comme Mise à jour apt-get, avec les autorisations sudo.

# su - Tecmint_user $ sudo apt-get update

Accorder la permission de Sudo à l'utilisateur de Samba4 AD

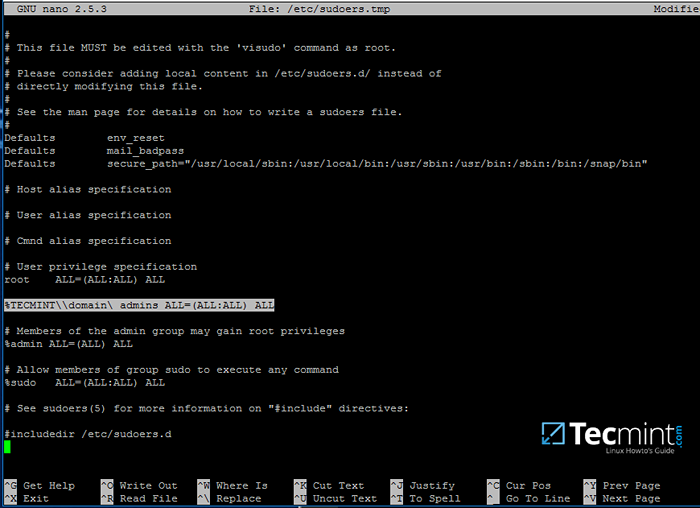

Accorder la permission de Sudo à l'utilisateur de Samba4 AD 24. Dans le cas où vous souhaitez ajouter des privilèges racine pour tous les récits d'un groupe Active Directory, modifiez / etc / sudoers fichier utilisant visudo Commande et ajoutez la ligne ci-dessous après la ligne des privilèges racine, comme illustré sur la capture d'écran ci-dessous:

% Domain \\ votre_domain \ group all = (tout: tout) tout

Faire attention à Sudo syntaxe pour ne pas sortir les choses.

Le fichier sudoers ne gère pas très bien l'utilisation de Ascii guillemets, alors assurez-vous d'utiliser % Pour indiquer que vous faites référence à un groupe et utilisez une barre oblique inverse pour échapper à la première barre oblique après le nom de domaine et une autre barre oblique inverse pour échapper aux espaces si votre nom de groupe contient des espaces (la plupart des groupes intégrés AD contiennent des espaces par défaut). Écrivez également le royaume avec des majuscules.

Donner à Sudo accès à tous les utilisateurs de SAMBA4 AD

Donner à Sudo accès à tous les utilisateurs de SAMBA4 AD C'est tout pour le moment! Gérer l'annonce Samba4 L'infrastructure peut également être réalisée avec plusieurs outils de Windows Environment, tels que Aduduc, DNS Manager, GPM ou autre, qui peut être obtenu en installant RSAT Package de la page de téléchargement de Microsoft.

Administrer Samba4 ad dc à travers RSAT services publics, il est absolument nécessaire de rejoindre le système Windows dans Samba4 Active Directory. Ce sera le sujet de notre prochain tutoriel, jusque-là à l'écoute Tecmint.

- « Gérer le contrôleur de domaine AD Samba4 DNS et la politique de groupe à partir de Windows - partie 4

- Gérer l'infrastructure Samba4 Active Directory à partir de Windows10 via RSAT - Partie 3 »