Comment utiliser DNSENUM pour scanner les enregistrements DNS de votre serveur

- 1503

- 58

- Thomas Richard

Objectif

Utilisez DNSENUM pour scanner votre serveur pour voir quelles informations sont disponibles publiquement.

Distribution

Cela fonctionne mieux avec Kali Linux, mais peut être fait sur n'importe quelle distribution avec Perl.

Exigences

Une installation Linux fonctionnelle. La racine est requise si vous avez besoin d'installer dnsenum.

Difficulté

Facile

Conventions

- # - Exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de

Sudocommande - $ - Exige que les commandes Linux soient exécutées en tant qu'utilisateur non privilégié régulier

Introduction

Il est important de tester régulièrement n'importe quel serveur orienté public pour voir quelles informations il met à disposition. Cette information est importante pour les attaquants. Ils peuvent l'utiliser pour assembler une image de votre serveur, ce qui s'exécute et quelles exploits pourraient fonctionner contre lui.

Installer DNSENUM

Si vous utilisez Kali, vous avez déjà du dnsenum, donc il n'y a pas besoin de vous inquiéter. Si vous dirigez autre chose, assurez-vous que vous avez Perl (vous le faites probablement). Vous avez également besoin de quelques bibliothèques Perl pour obtenir la pleine fonctionnalité.

$ sudo apt installer libtest-www-mecanize-perl libnet-whois-ip-perl

De là, vous pouvez télécharger et exécuter dnsenum. C'est juste un script perl. Vous pouvez l'obtenir à partir du [github] du projet (https: // github.com / fwaeytens / dnsenum).

Effectuer une analyse de base

Il est super facile d'exécuter un scan de base. Point Dnsenum dans le sens du domaine du serveur et exécutez la numérisation. Faites cela uniquement avec un serveur que vous possédez ou avez la permission de scanner. Ce guide utilisera hackthissite.org, qui est un site conçu pour tester les outils de pentisting.

Exécutez la commande complète.

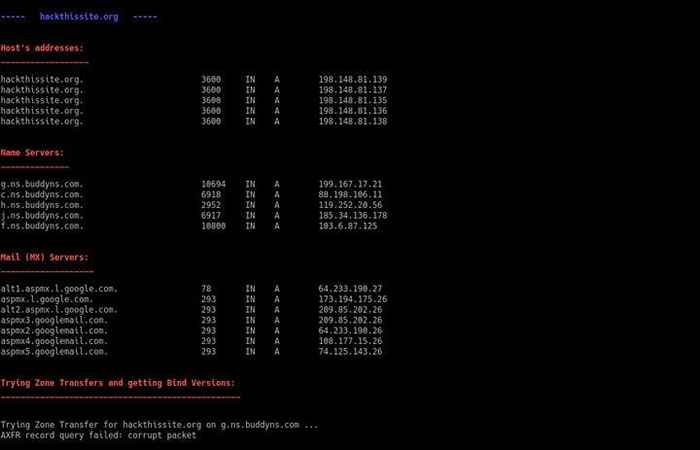

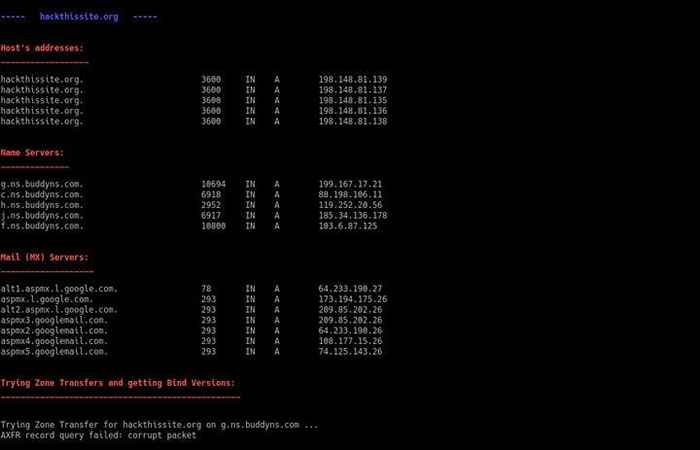

$ dnsenum hackthissite.org

Le rapport vous montrera tous les enregistrements DNS que le script a pu trouver. Il trouvera également les serveurs de noms utilisés, les enregistrements électroniques et les adresses IP.

Le script tentera également des transferts de zone. En cas de succès, ceux-ci peuvent être utilisés pour mener une attaque.

Une analyse plus avancée

Si vous souhaitez recueillir plus d'informations sur le site, vous pouvez fouiller à travers les drapeaux que Dnsenum rend disponibles, ou vous pouvez utiliser le --énumérer drapeau. Il essaiera de collecter des informations WHOIS et d'utiliser Google pour déterrer les sous-domaines, s'ils sont disponibles.

$ dnsenum - hackthissite.org

Les résultats auront des entrées et des sections supplémentaires pour les sous-domaines. Toute information supplémentaire peut vous aider à mieux comprendre votre serveur.

Réflexions de clôture

Dnsenum est un excellent moyen pour collecter des informations. Les informations sont essentielles pour comprendre et prévenir les attaques. Dans de nombreux cas, les violations de sécurité se produisent parce que quelque chose était négligé. Plus vous en savez sur votre serveur, plus vous êtes préparé pour éviter une violation.

Tutoriels Linux connexes:

- Comment doubler Kali Linux et Windows 10

- Choses à installer sur Ubuntu 20.04

- Liste des meilleurs outils Kali Linux pour les tests de pénétration et…

- Comment installer Kali Linux dans VMware

- Configuration du serveur Kali HTTP

- Définir le mot de passe racine Kali et activer la connexion racine

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Durcissant kali linux

- Comment vérifier la version Kali Linux

- Installateurs de logiciels GUI pour Kali Linux