Comment les appareils spécifiques de liste blanche sur votre réseau domestique pour arrêter les pirates

- 4442

- 1445

- Maxence Arnaud

La façon dont un réseau domestique fonctionne généralement est que toute personne ayant votre réseau de passerelle peut se connecter à votre réseau domestique. Cependant, il est possible d'ajouter une autre couche de sécurité où seuls les appareils spécifiques sont autorisés à se connecter. C'est ce qu'on appelle le filtrage d'adresse MAC.

Gardez à l'esprit cependant que le filtrage d'adresse MAC n'est pas une seule solution de sécurité. Il ne sert que de niveau de difficulté supplémentaire pour les pirates. C'est une couche qu'ils pourront toujours percer (voir ci-dessous), mais tout ce qui rend les choses plus difficiles pour les pirates est toujours une bonne chose.

Table des matièresPourquoi les dispositifs de liste blanche?

Votre routeur gère tout le trafic réseau à l'intérieur et à l'extérieur de votre réseau domestique. Il décide si certains appareils sont autorisés à se connecter à votre réseau domestique.

Normalement, cet accès est déterminé par la question de savoir si l'utilisateur des types de périphériques dans la phrase secrète du réseau correct. C'est la phrase secrète que vous configurez dans le Définir le mot de passe Section sous le Sécurité menu dans votre routeur.

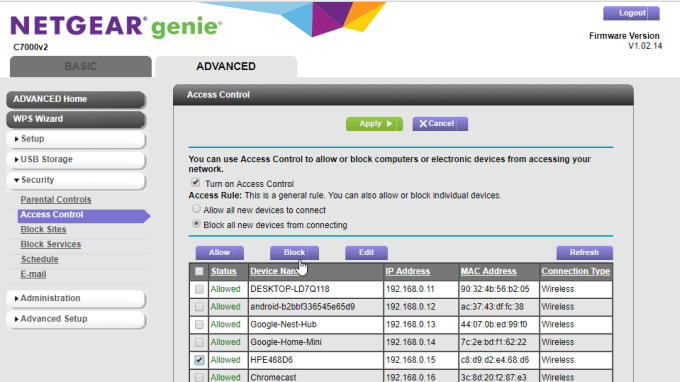

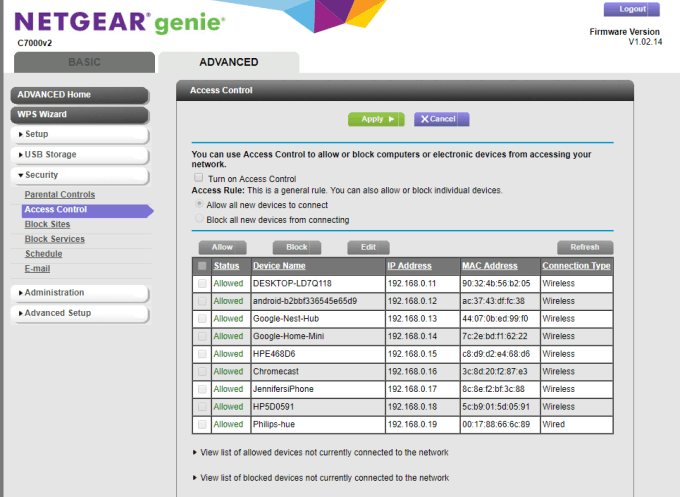

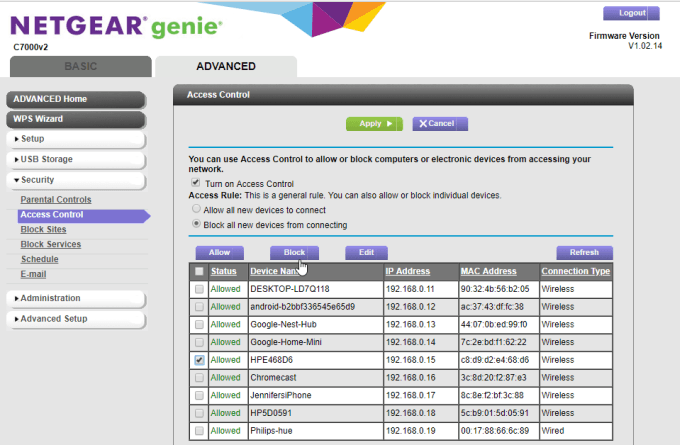

- Vous pouvez activer la fonction de filtrage d'adresse MAC en sélectionnant Activer le contrôle d'accès.

- Une fois celui-ci activé, vous pouvez alors sélectionner Bloquez tous les nouveaux appareils de la connexion.

- Une fois cette sélection, vous pourrez sélectionner l'un des appareils déjà connectés et les bloquer si vous ne les reconnaissez pas.

- C'est une bonne idée pendant que vous faites cela pour parcourir les appareils et vous assurer que tous les appareils et adresses MAC répertoriés sont des appareils que vous reconnaissez.

- Si, plus tard, vous devez ajouter de nouveaux appareils à la liste, vous devrez modifier le paramètre vers Permettez à tous les nouveaux appareils de se connecter. Connectez ensuite l'appareil au réseau à l'aide du mot de passe réseau.

- Une fois connecté, revenez aux paramètres de contrôle d'accès et modifiez le paramètre vers Bloquez tous les nouveaux appareils de la connexion.

Certains routeurs vous permettront de saisir manuellement les appareils et les adresses MAC. Mais pour ce faire, vous devrez connaître l'adresse MAC de l'ordinateur que vous connectez.

Comment identifier l'adresse MAC de votre ordinateur

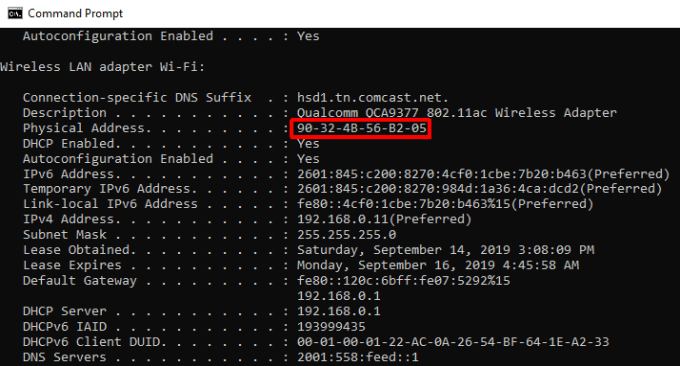

La vérification de l'adresse MAC sur un système Windows est très facile.

- Ouvrez la fenêtre de commande Windows, tapez ipconfig / all et presser Entrer.

- Rechercher dans les résultats de l'adaptateur réseau qui montre comme étant connecté à un réseau.

- Notez le Adresse physique répertorié dans cette section.

- Cette adresse physique est la même que l'adresse MAC connectée indiquée dans votre routeur.

Sur un système macOS, le processus est légèrement différent.

- Ouvrir Préférences de système et sélectionner Réseau.

- Sélectionnez le réseau connecté et sélectionnez le Avancé bouton.

- Sélectionnez le Matériel onglet pour voir le Adresse Mac Inscrit en haut.

Vous pouvez voir les procédures ci-dessus pour trouver une adresse MAC sur un PC ou un Mac, ou même sur d'autres appareils, avec des captures d'écran et des détails supplémentaires, dans ce guide sur la façon de déterminer une adresse MAC.

Pour des appareils comme Google Home, Alexa, Philips Hue Lights ou d'autres appareils Home Smart, vous pouvez généralement trouver l'adresse MAC imprimée sur l'étiquette sous l'appareil. C'est généralement la même étiquette où vous trouverez le numéro de série.

Une fois que vous avez les adresses MAC pour tous les appareils qui ont besoin de la liste blanche, vous pouvez ensuite vous connecter au routeur et vous assurer qu'ils sont déjà connectés, soit ajouter l'adresse MAC à la liste existante.

Comment les pirates ont battu le filtrage d'adresse MAC

Il existe de nombreuses façons dont les pirates peuvent percer vos différentes tactiques pour sécuriser votre Wi-Fi et votre réseau domestique. Les pirates ont également un moyen de parcourir le filtrage d'adresse MAC également.

Une fois qu'un pirate reconnaît qu'ils sont empêchés d'accéder à votre réseau via le filtrage d'adresse MAC, tout ce qu'il a à faire est d'usurper sa propre adresse MAC pour correspondre à l'une des adresses que vous avez autorisées.

Ils font cela par:

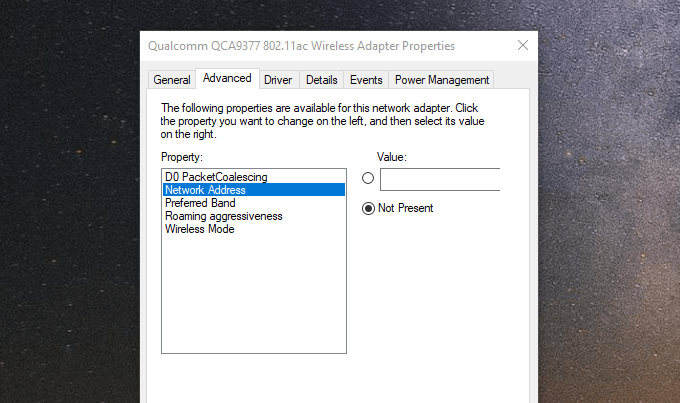

- Entrer dans Centre de réseau et partage dans le panneau de commande.

- Sélection Changer les paramètres d'adaptation.

- Sélection du Propriétés de leur adaptateur de réseau et le Configurer bouton.

- Sélection Adresse réseau et remplir le Valeur champ avec l'adresse MAC souhaitée.

C'est la partie facile. La partie difficile est que le pirate devra également utiliser un outil de reniflement de paquets pour retirer les adresses MAC existantes qui communiquent actuellement sur votre réseau. Ces outils logiciels ne sont pas toujours faciles à utiliser pour les amateurs et peuvent faire des efforts pour utiliser correctement.

D'autres sites technologiques peuvent vous dire que, puisque les pirates peuvent le faire, alors cela ne vaut pas du tout d'utiliser le filtrage d'adresse MAC. Mais ce n'est pas entièrement vrai. Si vous n'utilisez pas de filtrage d'adresse MAC:

- Vous ne bloquez même pas les voleurs Wi-Fi non-hackers ou amateurs de votre réseau.

- Vous évitez une couche de sécurité facile sans raison valable.

- Vous n'essayez pas de rendre votre réseau aussi difficile que possible avec plusieurs couches de complexité.

- Vous n'aurez pas accès à un outil simple qui peut aider avec les contrôles Internet parentaux.

C'est pourquoi c'est une bonne couche de protection supplémentaire pour votre réseau, mais vous ne devriez pas en dépendre comme votre seule source de protection. Les appareils spécifiques à la liste blanche doivent être utilisés comme une seule partie de votre arsenal global de la protection du réseau.

- « BSD vs Linux les différences de base

- Comment utiliser le réseau privé Firefox pour vous protéger en ligne »