Installation et configuration de TACACS + avec le routeur Cisco sur Debian 8 Jessie

- 2996

- 813

- Noa Faure

Aujourd'hui, la technologie s'appuie fortement sur l'équipement de réseautage et la configuration appropriée de cet équipement de réseautage. Les administrateurs sont chargés de s'assurer que les modifications de configuration sont non seulement testées en profondeur avant la mise en œuvre, mais aussi que les modifications de configuration sont effectuées par des personnes autorisées à apporter des modifications et à s'assurer que les modifications sont enregistrées.

Installez Tacacs + sur Debian à l'aide du routeur Cisco

Installez Tacacs + sur Debian à l'aide du routeur Cisco Ce principe de sécurité est connu comme Aaa (Triple-a) ou Authentification, Autorisation, et Comptabilité. Il existe deux systèmes très importants qui offrent des fonctionnalités AAA aux administrateurs afin de sécuriser l'accès aux appareils et aux réseaux que les appareils servent.

RAYON (Service utilisateur d'accès à télécommande) et Tacacs+ (Terminal Access Contrôleur Access-Control System Plus).

Rayon est traditionnellement utilisé pour authentifier les utilisateurs pour accéder au réseau qui contraste Tacacs en ce que TACACS est traditionnellement utilisé pour l'administration d'appareils. L'une des grandes différences entre ces deux protocoles est la capacité des TACAC à séparer les fonctions AAA en fonctions indépendantes.

L'avantage de la séparation TACAC des fonctions AAA est que la capacité d'un utilisateur à exécuter certaines commandes peut être contrôlée. Ceci est très avantageux pour les organisations qui souhaitent fournir du personnel de réseautage ou d'autres administrateurs informatiques avec des privilèges de commandement différents à un niveau très granulaire.

Cet article se promènera dans la mise en place d'un Debian système pour agir comme un Tacacs+ système.

Configuration de l'environnement

- Debian 8 installé et configure avec la connectivité réseau. Veuillez lire cet article sur la façon d'installer Debian 8

- Cisco Network Switch 2940 (la plupart des autres appareils Cisco fonctionneront également, mais les commandes sur le commutateur / routeur peuvent varier).

Installation du logiciel TACACS + sur Debian 8

La première étape pour configurer ce nouveau Tacacs Le serveur sera acquérir le logiciel à partir des référentiels. Ceci est facilement accompli avec l'utilisation du 'apte' commande.

# apt-get install tacacs+

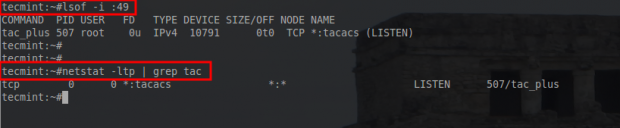

La commande ci-dessus va installer et démarrer le service serveur sur le port 49. Cela peut être confirmé avec plusieurs services publics.

# lsof -i: 49 # netstat -ltp | grep tac

Ces deux commandes devraient renvoyer une ligne qui indique Tacacs écoute sur le port 49 sur ce système.

Vérifiez le service TACACS

Vérifiez le service TACACS À ce point Tacacs écoute des connexions sur cette machine. Il est maintenant temps de configurer le Tacacs Service et utilisateurs.

Configuration du service TACAC et des utilisateurs

C'est généralement une bonne idée de lier les services à des adresses IP spécifiques si le serveur a plusieurs adresses. Pour accomplir cette tâche, les options de démon par défaut peuvent être modifiées pour spécifier une adresse IP.

# nano / etc / par défaut / tacacs+

Ce fichier spécifie tous les paramètres de démon le Tacacs Le système doit commencer. L'installation par défaut ne spécifiera que le fichier de configuration. En ajoutant un '-B' Argument sur ce fichier, une adresse IP spécifique peut être utilisée pour TACACS pour écouter.

TACACS + Configurer le fichierDaemon_opts = "- c / etc / tacacs + / tac_plus.conf - Ligne d'origine Daemon_opts = "- c / etc / tacacs + / tac_plus.confli -B x.X.X.X "- Nouvelle ligne, où X.X.X.X L'adresse IP est-elle à écouter

Note spéciale dans Debian: Pour une raison quelconque tente de redémarrer le Tacacs+ Le service pour lire les nouvelles options de démon est échoué (via Service TACACS_PLUS Redémarrer).

Le problème ici semble être quand Tacacs est démarré via le init script, le Piquer est statiquement réglé sur «Pidfile = / var / run / tac_plus.pid " Cependant, quand le «-B x.X.X.X" est spécifié comme une option de démon, le nom du fichier PID est modifié en «/ Var / run / tac_plus.piquer.X.X.X.X".

Je ne sais pas totalement s'il s'agit d'un bug ou non, mais pour lutter temporairement la situation, on peut définir manuellement le Pidfile dans le init script en changeant la ligne en «Pidfile = / var / run / tac_plus.piquer.X.X.X.X" Où x.X.X.X est l'adresse IP que TACAC doit écouter puis démarrer le service avec:

# Service TACACS_PLUS START

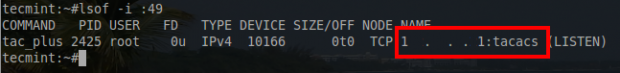

Lors du redémarrage du service, la commande LSOF peut à nouveau être utilisée pour confirmer que le service TACACS écoute sur la bonne adresse IP.

# lsof -i: 49

Vérifiez le service TACACS

Vérifiez le service TACACS Comme vu ci-dessus, Tacacs écoute sur une adresse IP sur une adresse IP spécifique telle que définie dans le fichier TACACS par défaut ci-dessus. À ce stade, les utilisateurs et les ensembles de commandes spécifiques doivent être créés.

Ces informations sont gérées par un autre fichier: '/ etc / tacacs + / tac_plus.confli'. Ouvrez ce fichier avec un éditeur de texte pour apporter les modifications appropriées.

# nano / etc / tacacs + / tac_plus.confli

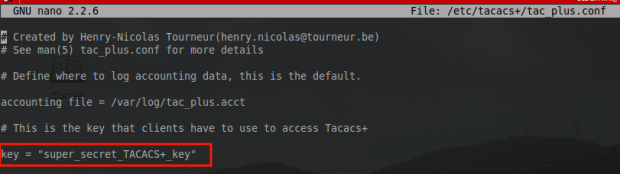

Ce fichier est l'endroit où tous les Tacacs Les spécifications doivent résider (autorisation des utilisateurs, listes de contrôle d'accès, clés de l'hôte, etc.). La première chose qui doit être créée est un clé pour les appareils réseau.

Il y a beaucoup de flexibilité dans cette étape. Une seule touche peut être configurée pour tous les périphériques réseau ou plusieurs touches peuvent être configurées par appareil. L'option appartient à l'utilisateur, mais ce guide utilisera une seule clé pour la simplicité.

tac_plus.conf - créer une clé de réseaukey = "super_secret_tacacs + _key"

Créer une clé TACACS

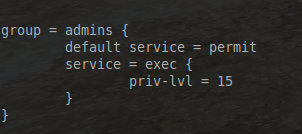

Créer une clé TACACS Une fois qu'une clé a été configurée, groupes doit être construit pour déterminer les autorisations auxquelles les utilisateurs seront affectés plus tard. La création de groupes facilite la délégation des autorisations. Vous trouverez ci-dessous un exemple de l'attribution des droits de l'administrateur complet.

tac_plus.Conf - Créer une autorisation de groupegroup = admins service par défaut = service permis = exec priv-lvl = 15

Créer un groupe pour Tacacs

Créer un groupe pour Tacacs - Le nom du groupe est déterminé par la ligne "groupe = administrateurs"Les administrateurs étant le nom du groupe.

- Le "Service par défaut = permis»Ligne indique que si une commande n'est pas explicitement refusée, alors laissez-la implicitement.

- Le "service = exec priv-lvl = 15»Permet le niveau de privilège 15 En mode EXEC sur un appareil Cisco (le niveau de privilège 15 est le plus élevé de l'équipement Cisco).

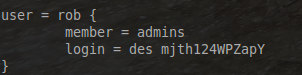

Maintenant, un utilisateur doit être affecté au groupe d'administration.

tac_plus.conf - créer un utilisateuruser = Rob membre = Admins Login = DES MJTH124WPZAPY

Créer un utilisateur TACACS

Créer un utilisateur TACACS - Le «User = Rob» Stanza permet à un nom d'utilisateur de Rob d'accéder à certaines ressources.

- Le «Membre = administrateurs"Dit à TACACS + de se référer au groupe précédent appelé Admins pour une liste de ce que cet utilisateur est autorisé à faire.

- La dernière ligne, "Connexion = Des MJTH124WPZAPY" est un mot de passe DES crypté pour que cet utilisateur s'authentifie (n'hésitez pas à utiliser un cracker pour déterminer cet exemple de mot de passe super «complexe»)!

Important: Il est généralement une meilleure pratique de placer des mots de passe cryptés dans ce fichier plutôt que de texte brut car il ajoute une légère sécurité en cas de lecture de ce fichier et ne devrait pas nécessairement avoir accès.

Une bonne mesure préventive pour cela consiste également au moins à supprimer l'accès à la lecture mondiale sur le fichier de configuration. Cela peut être accompli via la commande suivante:

# chmod O-R / etc / tacacs + / tac_plus.Conf # Service TACACS_PLUS RELOAD

À ce stade, le côté serveur est prêt pour les connexions à partir de périphériques réseau. Dirigeons-nous vers le Cisco Communiquez maintenant et configurez-le pour communiquer avec cela Debian Tacacs+ serveur.

Pages: 1 2- « Installation de LEMP (Linux, Nginx, MariADB et PHP) sur Fedora 22

- Installer YouTube-DL - Un outil de téléchargement vidéo de ligne de commande pour Linux »