Introduction

- 1052

- 164

- Maëlle Perez

Pendant de nombreuses années, les gens ont voulu protéger leur droit à la vie privée. À mesure que la technologie change, il semble que la confidentialité évolue de plus en plus. I2P est un protocole utilisé pour un multi-proxy chiffré sur Internet. Bien que cela semble simple, il y a en fait beaucoup de travail avec I2P pour y parvenir. Contrairement à certaines multi-proxies, I2P vous permettra de tuer beaucoup plus d'applications à travers lui que la simple navigation Web, ce qui en fait un protocole très robuste.

I2P est disponible pour toutes les plates-formes, pas seulement Linux. Pour cet exemple, j'ai utilisé Debian Sid pour effectuer l'installation. À l'exception de «apt-get», ces instructions devraient bien fonctionner avec toute distribution Linux. Mais si vous rencontrez des problèmes, veuillez demander des documents pour votre distribution.

Avertissement légal

Alors que je l'explique pour vous aider à maintenir la prime, il y aura toujours quelques mauvaises pommes dans la foule. Je ne tolère pas cette utilisation de cet article pour quelque chose d'illégal. Même si vous ne transmettez pas d'informations illégales sur I2P, veuillez vérifier les lois de votre pays sur le chiffrement et son exportation avant de commencer.

Le problème avec Tor

On verrait probablement I2P comme un exagéré sans connaître les chutes de son prédécesseur. Tor était autrefois une merveilleuse multi-proxy utilisée pour cacher des adresses IP et rebondir sur les serveurs du monde entier. À un moment donné, la plupart des gouvernements ont même fait confiance pour un fort anonymat. Tout cela semblait changer après qu'un article a été publié dans 2600 hacker Quartley. Un auteur a exposé comment devenir un nœud de sortie pour Tor a permis à tout le trafic sur le réseau TOR de passer à travers votre machine. Devenir un nœud de sortie était le même que d'effectuer une attaque de l'homme au milieu. Tout ce que l'on devait faire était d'ouvrir un renifleur de paquets et de voir tout le trafic passant par crypte. Tor est toujours utilisé par les personnes qui essaient de protéger leur intimité. Mais en même temps, il est devenu un terrain de jeu pour les pirates et les gouvernements qui survenaient ce qu'ils considèrent comme suspect. I2P a sécurisé ce problème tout en ajoutant plus de fonctionnalités.

Comment ça fonctionne

I2P utilise un cryptage groupé sur un multi-proxy comme Tor. Les paquets sont rebondis partout dans le monde avec quiconque utilise I2P. Cependant, les paquets sont chiffrés avec Elgamal et EES Encryption. L'utilisation d'un chiffrement groupé comme celui-ci permet à un paquet de décrypter le prochain saut en traversant divers nœuds sur son chemin. I2P est un cryptage de bout en bout. Rien n'est sincère sur son chemin, y compris l'expéditeur et le destinataire. Une fois à l'intérieur du réseau, les adresses IP ne sont même pas utilisées. Votre nœud se voit attribuer une adresse de texte brouillé à utiliser comme identifiant. I2P est également un réseau décentralisé. Chaque client est également un serveur sur le réseau. Cela ne permet aucun point d'échec unique et plus d'anonymat. Il y a des tonnes de documents dans le panneau de commande I2P expliquant cela plus en profondeur. Pour l'instant, cela devrait vous donner un bon aperçu sur le fonctionnement de l'I2P.

Au-delà de la surf

Il existe de nombreuses applications pour le protocole I2P. I2P est habitué au tunnel comme SSH. À cause de cela, vous pouvez faire beaucoup de choses avec. Vous pouvez l'utiliser pour tunnel SMTP et POP3 pour un e-mail anonyme. Vous pouvez l'utiliser pour les clients de chat et P2P. Ce que j'ai trouvé le plus intéressant, c'est l'hébergement anonyme. I2P vous permet d'héberger ce qui est appelé un eepsite. Alors que certains d'entre eux sont indexés par Google, personne ne peut se connecter au site sans utiliser I2P. Vous bloquer des robots et des araignées peut vous permettre d'héberger un site DarkNet complet. Personne ne saurait que votre site existe sauf que vous et les personnes que vous dites à votre domaine. Ce sont toutes des choses que les autres multi-proxies ne peuvent pas ou ne vous laissent pas faire.

Installation

Avant de commencer, vous devez vous assurer d'avoir Java 1.5 ou plus installé. Sinon, installez-le maintenant.

# apt-get install sun-java6-jre

Que Debian ou Ubuntu, les reposs pour ce package sont les mêmes. Ajouter les sources de référentiel de lignes suivantes.

# Le réel réel pour I2P sur Debian, même si c'est Ubuntu Deb http: // ppa.rampe de lancement.net / i2p-maintainers / i2p / ubuntu natty principal deb-src http: // ppa.rampe de lancement.net / i2p-manneurs / i2p / ubuntu natty main

Maintenant, nous mettons à jour nos packages et utilisons à nouveau Apt-get pour installer I2P.

# mise à jour apt-get # apt-get install i2p

Maintenant que le colis est installé, nous avons encore une chose de plus à prendre en charge. Par défaut, I2P s'exécute sur le port 20 000. Si vous utilisez un pare-feu NAT, vous devez ouvrir ce port dans les paramètres de votre routeur. Selon la façon dont Iptables est configuré dans votre système d'exploitation, vous devrez peut-être permettre au port d'être ouvert là aussi. Voici quelques commandes iptables qui permettront le trafic avec TCP et UDP sur ce port.

Iptables -I Input 1 -I Wlan0 -P TCP --TCP-FLAGS SYN, RST, ACK SYN --DPORT 20000 -M CONNTRACK --ctState Nouveau -J Accepter Iptables -I Entrée 1 -i Wlan0 -P UDP --DPORT 20000 -m Conntrack --ctstate new -j accepter

Comme vous pouvez le voir ici, je spécifie Wlan0 comme interface pour appliquer cette règle. Vous devrez peut-être fournir une interface différente ou supprimer ceci et -i pour rendre applicable à toutes les interfaces. Je vais vous montrer plus tard comment changer le port i2p utilise. Pour l'instant, nous devons le faire fonctionner en premier.

La dernière chose que nous devons faire est de démarrer notre routeur I2P. C'est ce que nous utiliserons à chaque fois pour démarrer et arrêter I2P sur notre machine.

$ sh / usr / bin / i2prouter commencer le service i2p… en attente de service i2p… en cours d'exécution: PID: 26163

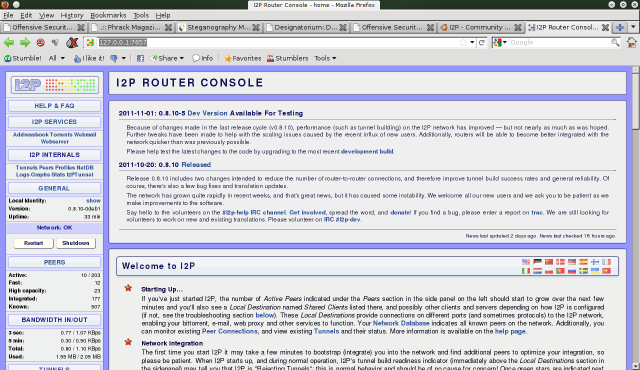

Étant donné que I2P est décentralisé, vous aurez besoin de quelques minutes pour rassembler des pairs. Tout en utilisant KDE, Konqueror apparaîtra sous peu d'affichage de la console du routeur I2P. Sinon, vous pouvez naviguer vers http: // 127.0.0.1: 7657 / Dans votre navigateur après quelques secondes. Vous devriez voir quelque chose comme l'image ci-dessous.

Sur le panneau de gauche, il y a une section marquée. La console I2P suggère d'avoir au moins dix pairs avant d'essayer de commencer. Cependant, en fonction de la vitesse de téléchargement de ces pairs, cela peut ne pas être suffisant pour se connecter à une page Web. J'ai trouvé des quarante à soixante pairs est généralement un bon point de départ. Ce peut le point que vous voulez faire une tasse de café car la pièce peut prendre un certain temps.

Lors du début pour la première fois, la console testera le réseau. La console le montrera sur le panneau de gauche sous Réseau. En quelques secondes, vous devriez soit dire D'accord ou Pare-feu. Le pare-feu signifie que i2p ne passe pas votre pare-feu. Dans la section des tunnels, vous devriez voir soit Acceptant ou Rejet des tunnels. Ce sont explicites. La console I2P indique que ces deux peuvent montrer de faux positifs pour des connexions brisées. Mais si vous rencontrez des problèmes, c'est un bon point de départ.

Vous pouvez également cliquer sur la bande passante en / sortie pour configurer la vitesse de téléchargement et de téléchargement que vous souhaitez gérer. Gardez à l'esprit que cela vous affecte non seulement, mais l'ensemble du réseau. Quand aussi les gens ne téléchargent pas tout le réseau peut ralentir vers une rampe. Vous pouvez également définir le port que vous souhaitez que I2P fonctionne dans cette section. L'utilisation de la valeur par défaut peut aider un attaquant à découvrir ce que vous utilisez si ce protocole devient vulnérable.

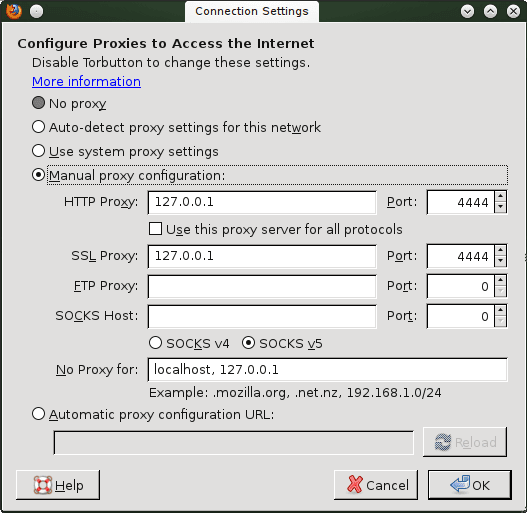

Une fois que nous avons suffisamment de pairs, nous avons juste besoin de configurer Firefox pour utiliser le proxy. Accédez à l'onglet Modifier de Firefox et sélectionnez Préférences. Sélectionnez l'onglet réseau et cliquez sur le bouton marqué Paramètres. Remplissez la prochaine boîte contextuelle avec ces paramètres pour Tunnel Firefox via I2P.

Maintenant, nous pouvons surfer sur Internet sans craindre tout le monde et leur mère qui regarde par-dessus notre épaule.

Quelle est la force i2p?

I2P prétend être assez fort pour arrêter votre maman, votre FAI ou votre gouvernement de trouver où vous vous connectez. Pendant que je remets en question le dernier, j'ai décidé de le tester par moi-même. J'ai ouvert Wireshark pour renifler mes paquets pendant que je faisais sur le filet. Non seulement je ne pourrais pas voir les sites Web auxquels je me suis connecté, mais je ne me vois pas non plus connecter le réseau I2P. En plus de cela, il n'y avait aucun trafic HTTP illustré. Principalement des paquets TCP vides ou UDP qui étaient pleins de texte brouillé.

J'ai décidé de visiter un site pour essayer de révéler ma propriété intellectuelle et mon utilisateur. Ce qui est revenu était une adresse IP de l'autre côté du globe et une chaîne d'agent utilisateur qui affirmait que j'utilisais Windows. Cela ajoute un autre niveau de protection car la détermination d'un système d'exploitation est généralement l'une des premières étapes d'une attaque.

Où cela peut être amélioré

Alors que ce protocole vient de commencer en 2003, il est encore très jeune. Pire encore, il est toujours très sous-utilisé. C'est mauvais parce que très peu de gens téléchargent autant qu'ils téléchargent. Plus il y a d'utilisateurs qui obtiennent ce réseau, plus il deviendra rapide. Peut-être que des âmes gentilles consacreront une bande passante pour aider cela.

Surfer sur le Web semblait facile une fois que vous aviez assez de pairs. La seule bosse de vitesse était que I2P ne joue pas bien avec SSL. Aucun trafic HTTPS ne passe. On peut utiliser un outil comme sslstrip.py pour arracher le SSL de votre trafic. Peut-être que ce genre de chose pourrait être fait par l'équipe de développement sans sslstrip. Imaginez que, utiliser SSLStrip pour améliorer réellement la sécurité! Je vais prendre des AES sur SSL tous les jours.

Conclusion

Bien qu'il n'y ait pas de verrouillage qui ne peut pas être brisé, i2p est certainement un défi. Il peut arriver un moment où ce protocole est réduit à ce que Tor est maintenant. Mais au moment de la rédaction de cet article, je n'ai pas trouvé de moyen plus sûr d'utiliser Internet gratuit, open source et largement disponible au public. Je vous encourage à essayer cette application pour vous-même. La console du routeur I2P contient des tonnes de documents sur tout ce que vous pourriez vouloir savoir sur I2P. Si vous croyez en la liberté d'expression et un droit à la vie privée, il s'agit d'un outil opérationnel pour l'ère numérique. Faites votre part pour aider cette communauté à grandir!

Tutoriels Linux connexes:

- Tutoriel de configuration de Squid Proxy sur Linux

- OpenLitespeed comme proxy inversé

- Installez le proxy Tor sur Ubuntu 20.04 Linux

- Reprenez votre confidentialité et votre sécurité à l'ère numérique

- Installez le proxy Tor sur Ubuntu 22.04 Linux

- Mint 20: Mieux que Ubuntu et Microsoft Windows?

- Choses à installer sur Ubuntu 20.04

- Comment profiter au maximum d'OpenSSH

- Comment tester la connexion Internet sur Linux

- Firefox sur Linux - Votre connexion n'est pas sécurisée

- « Introduction

- C Wrapper de bibliothèque standard Vérifiez la valeur de retour des appels de bibliothèque pour les erreurs »