Rejoignez un Ubuntu DC supplémentaire à Samba4 AD DC pour la réplication de basculement - Partie 5

- 3338

- 47

- Maxence Arnaud

Ce tutoriel vous montrera comment ajouter une seconde Samba4 contrôleur de domaine, provisionné sur Ubuntu 16.04 serveur, à l'existant Samba AD DC Forest afin de fournir un degré d'équilibrage / basculement de charge pour certains services cruciaux AD DC, en particulier pour des services tels que DNS et le schéma AD DC LDAP avec la base de données SAM.

Exigences

- Créez une infrastructure Active Directory avec Samba4 sur Ubuntu - partie 1

Cet article est un Partie 5 de Samba4 ad dc Série comme suit:

Partie 2: Gérer les infrastructures AD Samba4 à partir de la ligne de commande Linux Partie 3: Gérer l'infrastructure Samba4 Active Directory à partir de Windows10 via RSAT Partie 4: Gérer le contrôleur de domaine SAMBA4 DNS et la politique de groupe à partir de WindowsÉtape 1: Configuration initiale de la configuration Samba4

1. Avant de commencer à effectuer réellement la jonction du domaine pour le deuxième DC, vous devez prendre soin de quelques paramètres initiaux. Tout d'abord, assurez-vous que le nom d'hôte du système qui sera intégré dans Samba4 ad dc contient un nom descriptif.

En supposant que le nom d'hôte du premier domaine provisionné est appelé adc1, Vous pouvez nommer le deuxième DC avec adc2 Afin de fournir un schéma de dénomination cohérent sur vos contrôleurs de domaine.

Pour changer le système nom d'hôte Vous pouvez émettre la commande ci-dessous.

# hostNamectl set-hostname adc2

sinon vous pouvez modifier manuellement / etc / nom d'hôte fichier et ajouter une nouvelle ligne avec le nom souhaité.

# nano / etc / nom d'hôte

Ici, ajoutez le nom d'hôte.

adc2

2. Ensuite, ouvrez le fichier de résolution du système local et ajoutez une entrée avec l'adresse IP Witch pointe vers le nom court et Fqdn du contrôleur de domaine principal, comme illustré dans la capture d'écran ci-dessous.

Grâce à ce tutoriel, le nom CC principal est adc1.Tecmint.lan Et il se résout à 192.168.1.254 adresse IP.

# nano / etc / hôtes

Ajouter la ligne suivante:

Ip_of_main_dc fqdn_of_main_dc short_name_of_main_dc

Définir le nom d'hôte pour Samba4 AD DC

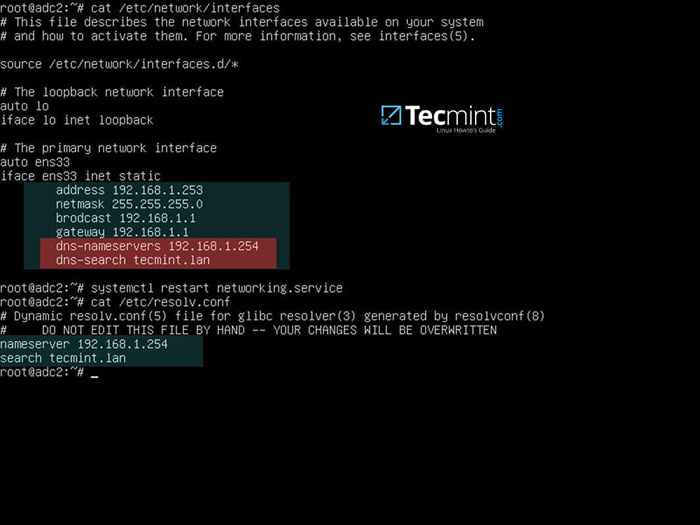

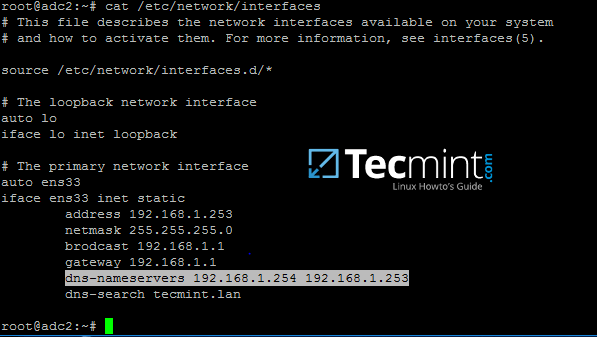

Définir le nom d'hôte pour Samba4 AD DC 3. À l'étape suivante, ouvrez / etc / réseau / interfaces et attribuer une adresse IP statique pour votre système comme illustré dans la capture d'écran ci-dessous.

Faire attention à DNS-NameServers et DNS-Search variables. Ces valeurs doivent être configurées pour ramener à l'adresse IP de la Samba4 ad dc et le royaume pour que la résolution DNS fonctionne correctement.

Redémarrer le démon du réseau afin de refléter les changements. Vérifier / etc / résolv.confli Fichier pour garantir que les deux valeurs DNS de votre interface réseau sont mises à jour vers ce fichier.

# nano / etc / réseau / interfaces

Modifier et remplacer par vos paramètres IP personnalisés:

Auto ENS33 Iface ENS33 INET Adresse statique 192.168.1.253 Masque de réseau 255.255.255.0 Brodcast 192.168.1.1 passerelle 192.168.1.1 DNS-NameServers 192.168.1.254 DNS-SEARCH Tecmint.lan

Redémarrez le service réseau et confirmez les modifications.

# SystemCTL Restart Networking.service # chat / etc / résolv.confli

Configurer DNS pour Samba4 AD

Configurer DNS pour Samba4 AD Le DNS-Search La valeur ajoutera automatiquement le nom de domaine lorsque vous interrogerez un hôte par son nom court (formera le FQDN).

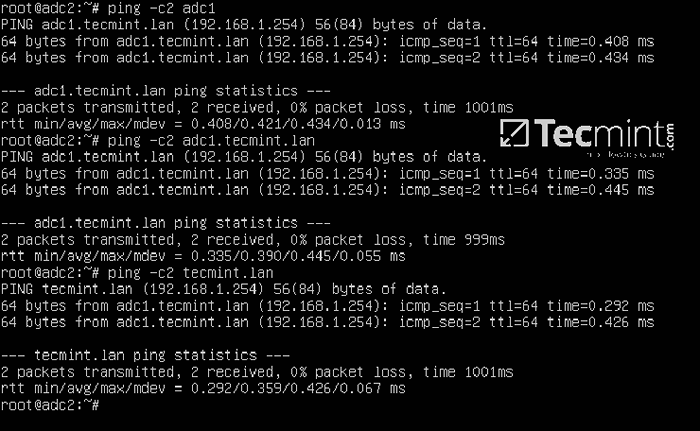

4. Afin de tester si la résolution DNS fonctionne comme prévu, publiez une série de ping-ping commandes contre votre nom court de domaine, FQDN et royaume comme indiqué dans la capture d'écran ci-dessous.

Dans tous ces cas Samba4 ad dc dns Le serveur doit répondre avec l'adresse IP de votre CC principal.

Vérifiez la résolution DNS pour Samba4 AD

Vérifiez la résolution DNS pour Samba4 AD 5. La dernière étape supplémentaire que vous devez prendre soin est de la synchronisation du temps avec votre contrôleur de domaine principal. Cela peut être accompli en installant NTP Utilitaire client sur votre système en émettant la commande ci-dessous:

# apt-get install ntpdate

6. En supposant que vous souhaitez forcer manuellement la synchronisation du temps avec samba4 ad dc, courir ntpdate commande contre le dc primaire en émettant la commande suivante.

# ntpdate adc1

Time Synchronisez avec Samba4 AD

Time Synchronisez avec Samba4 AD Étape 2: Installez Samba4 avec les dépendances requises

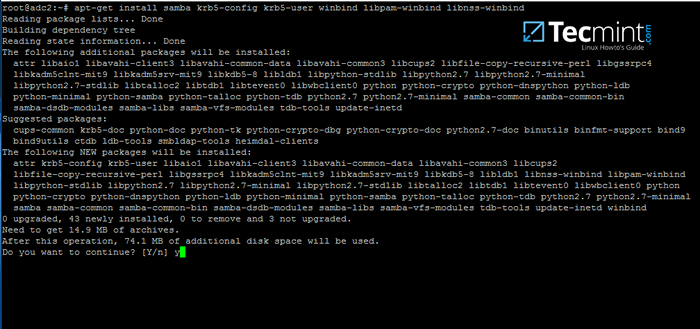

7. Afin de s'inscrire Ubuntu 16.04 Système dans votre domaine, première installation Samba4, Kerberos Client et quelques autres packages importants pour une utilisation ultérieure à partir des référentiels officiels d'Ubuntu en émettant la commande ci-dessous:

# apt-get install samba krb5-user krb5-config winbind libpam-winbind libnss-winbind

Installez Samba4 dans Ubuntu

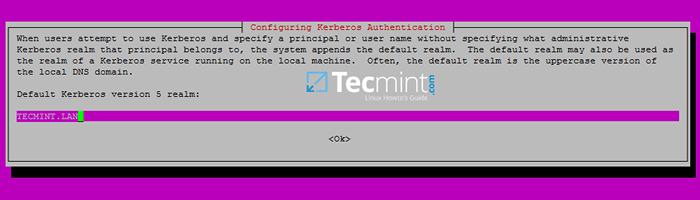

Installez Samba4 dans Ubuntu 8. Pendant l'installation, vous devrez fournir le nom du royaume de Kerberos. Écrivez votre nom de domaine avec des caisses supérieures et appuyez sur [Entrer] clé pour terminer le processus d'installation.

Configurer l'authentification Kerberos pour Samba4

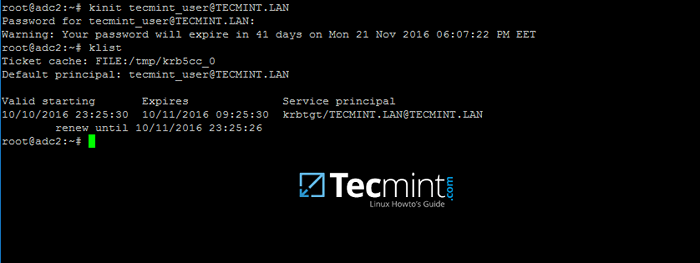

Configurer l'authentification Kerberos pour Samba4 9. Une fois l'installation des packages terminée, vérifiez les paramètres en demandant un billet Kerberos pour un administrateur de domaine en utilisant kinite commande. Utiliser klist la commande de lister le billet Kerberos accordé.

# kinit [Protégé par e-mail] _domain.Tld # klist

Vérifiez Kerberos sur le domaine Samba4

Vérifiez Kerberos sur le domaine Samba4 Étape 3: Rejoignez-vous à Samba4 AD DC en tant que contrôleur de domaine

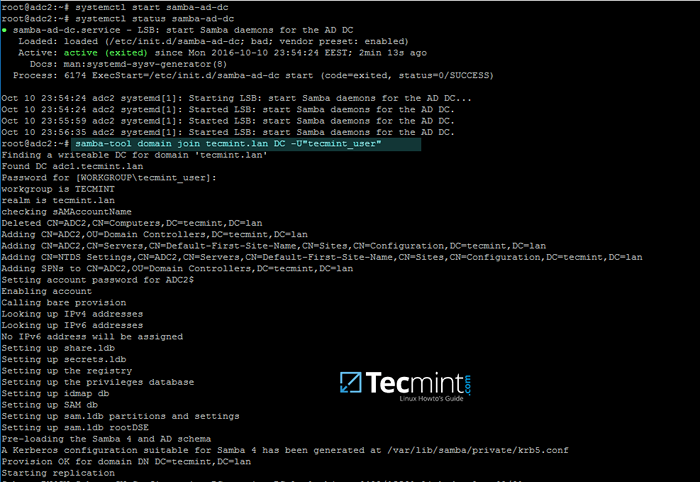

dix. Avant d'intégrer votre machine dans Samba4 DC, Assurez-vous d'abord que tous les démons Samba4 exécutés sur votre système sont arrêtés et, également, renomment le fichier de configuration de Samba par défaut afin de commencer à nettoyer. Lors de l'approvisionnement du contrôleur de domaine, Samba créera un nouveau fichier de configuration à partir de zéro.

# SystemCTL Stop Samba-AD-DC SMBD NMBD WINBIND # MV / ETC / SAMBA / SMB.conf / etc / samba / smb.confli.initial

11. Afin de démarrer le processus d'adhésion au domaine, commencez d'abord uniquement samba-ad-dc démon, après quoi tu couriras samba-tool commande pour rejoindre le royaume en utilisant un compte avec les privilèges administratifs sur votre domaine.

# domaine samba-tool rejoignez votre_domain dc -u "your_domain_admin"

Extrait d'intégration du domaine:

# domaine samba-tool rejoignent Tecmint.LAN DC -U "Tecmint_user"

Échantillon de sortie

Trouver un DC inscriptible pour le domaine 'Tecmint.LAN 'Found DC ADC1.Tecmint.Mot de passe LAN pour [Workgroup \ Tecmint_user]: Workgroup est Tecmint Realm est Tecmint.LAN Vérification de SamAccountName supprimé CN = ADC2, CN = Ordinateurs, DC = Tecmint, DC = LAN Ajouter Cn = ADC2, ou = Contrôleurs de domaine, DC = Tecmint, DC = LAN Ajout de CN = ADC2, CN = serveurs, CN = Default-First -Site-name, cn = sites, cn = configuration, dc = tecmint, dc = lan ajout de paramètres cn = ntds, cn = adc2, cn = serveurs, cn = par défaut-premier site, cn = sites, cn = Configuration, dc = tecmint, dc = LAN Ajouter des SPN à CN = ADC2, ou = contrôleurs de domaine, DC = Tecmint, DC = LAN RETTING COUTE Mot de passe pour ADC2 $ Activation du compte Calling Bare Provision Recherche d'adresses IPv4 Recherche d'adresses IPv6 Aucune adresse IPv6 sera attribué à la configuration de partage.LDB Configuration des secrets.LDB Configuration du registre Configuration de la base de données Privileges Configuration de l'IDMap DB Configuration de SAM DB Configuration de SAM.Partitions et paramètres LDB Configuration de SAM.LDB ROOTDSE PRÉSÉGRATION DU SAMBA 4 et SCHEMA AD Une configuration de Kerberos adaptée à Samba 4 a été générée à / var / lib / samba / private / krb5.Conf Provision OK pour le domaine dn dc = tecmint, dc = lan Démarrage de la réplication Schema-dn [cn = schéma, cn = configuration, dc = tecmint, dc = lan] [Cn = schéma, cn = configuration, dc = tecmint, dc = lan] objets [804/1550] liend_values [0/0] schéma-dn [cn = schema, cn = configuration, dc = tecmint, dc = lan] objets [1206/1550] Linked_Values [0/0] Schema-dn [cn = schéma, cn = configuration, dc = tecmint, dc = lan] objets [1550/1550] Linked_values [0/0] Analyser et appliquer la partition d'objets de schéma [ CN = configuration, dc = tecmint, dc = lan] objets [402/1614] liend_values [0/0] partition [cn = configuration, dc = tecmint, dc = lan] objets [804/1614] Linked_values [0/0] Partition [cn = configuration, dc = tecmint, dc = lan] objets [1206/1614] liend_values [0/0] partition [cn = configuration, dc = tecmint, dc = lan] objets [1608/1614] liend_values [0 / / lan] [1608/1614] Linked_Values [0 / / LAN] 0] partition [cn = configuration, dc = tecmint,DC = LAN] objets [1614/1614] Linked_Values [28/0] Repliquant les objets critiques à partir de la base DN de la partition de domaine [dc = tecmint, dc = lan] partition [97/97] Linked_values [24/0] [97/97] Linked_Values [24/0] [ Dc = tecmint, dc = lan] objets [380/283] Linked_values [27/0] fait avec NC toujours répliqué (base, config, schéma) reproduisant dc = domaindnszones, dc = tecmint, dc = lan partition [dc = domaindnszones, Dc = tecmint, dc = lan] objets [45/45] Linked_values [0/0] reproduisant dc = forêtdnsones, dc = tecmint, dc = lan partition [dc = forwe 18] Linked_values [0/0] Commissant la base de données SAM Envoi DSReplipCIApdateRefs pour toutes les partitions répliquées définissant Issynchronisé et DSSERVICENAME Configuration des secrets de la base de données rejoints au domaine Tecmint (Sid S-1-5-21-715537322-3397311598-55032968)

Rejoignez le domaine à Samba4 AD DC

Rejoignez le domaine à Samba4 AD DC 12. Une fois que le logiciel Ubuntu avec Samba4 a été intégré dans le domaine, ouvrez le fichier de configuration principale Samba et ajoutez les lignes suivantes:

# nano / etc / samba / smb.confli

Ajouter un extrait suivant à SMB.fichier de confr.

transfert DNS = 192.168.1.1 IDMAP_LDB: Utilisez RFC2307 = Oui Template Shell = / BIN / BASH WINBIND Utilisez le domaine par défaut = True WinBind Offline Logon = False WinBind NSS Info = RFC2307 WINBIND ENUM USERS = Oui WinBind Enum Groupes = Oui

Remplacer IP du transfert DNS Adresse avec votre propre ip de transfert DNS. Samba transmettra toutes les requêtes de résolution DNS qui sont en dehors de votre zone faisant autorité de domaine à cette adresse IP.

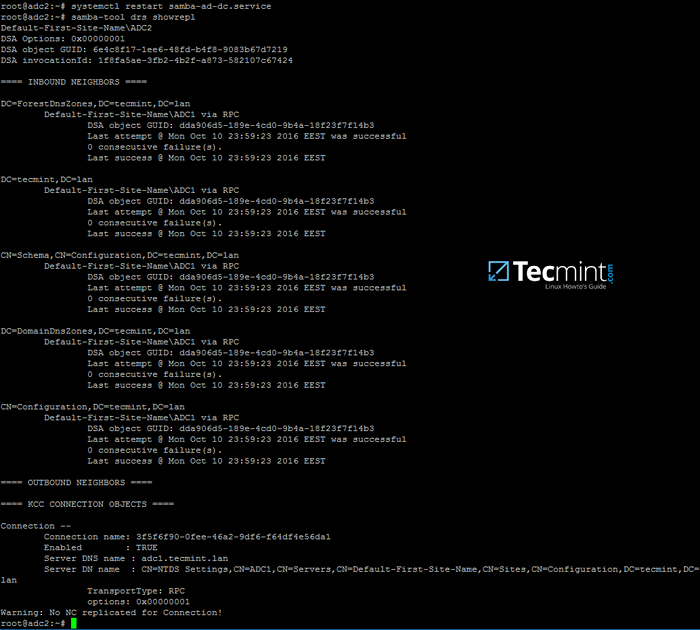

13. Enfin, redémarrez Samba Daemon pour refléter les modifications et vérifier la réplication Active Directory en exécutant les commandes suivantes.

# systemctl redémarrer samba-ad-dc # samba-tool drs showRepl

Configurer Samba4 DNS

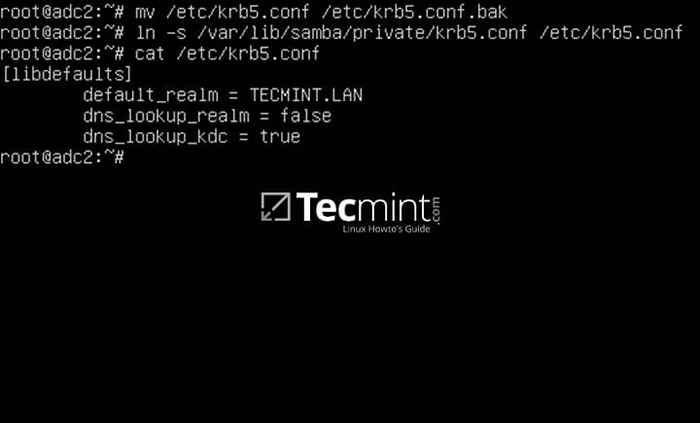

Configurer Samba4 DNS 14. De plus, renommer le fichier de configuration initial de Kerberos depuis /etc Chemin et le remplacer par le nouveau krb5.confli Fichier de configuration généré par Samba lors de l'approvisionnement du domaine.

Le fichier est situé dans / var / lib / samba / privé annuaire. Utilisez Linux SymLink pour lier ce fichier vers /etc annuaire.

# mv / etc / krb5.conf / etc / krb5.confli.Initial # ln -s / var / lib / samba / private / krb5.conf / etc / # chat / etc / krb5.confli

Configurer Kerberos

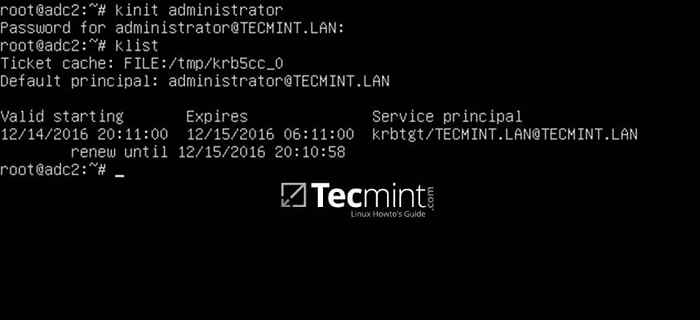

Configurer Kerberos 15. Vérifiez également l'authentification de Kerberos avec Samba krb5.confli déposer. Demandez un billet pour un utilisateur d'administrateur et répertoriez le billet mis en cache en émettant les commandes ci-dessous.

# Administrateur kinit # klist

Vérifiez l'authentification de Kerberos avec Samba

Vérifiez l'authentification de Kerberos avec Samba Étape 4: Validations des services de domaine supplémentaires

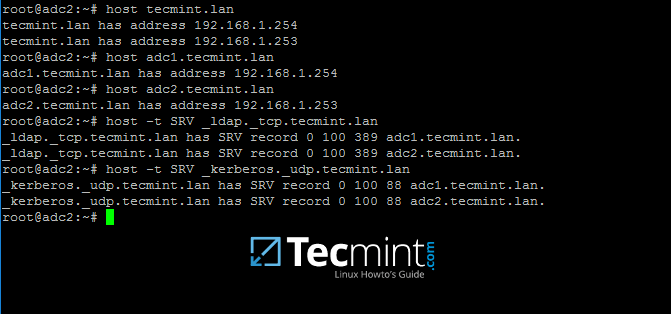

16. Le premier test que vous devez effectuer est Samba4 DNS DNS résolution. Pour valider votre résolution DNS de domaine, interrogez le nom de domaine en utilisant héberger commander contre quelques enregistrements CRUCIAL AD DNS comme présenté sur la capture d'écran ci-dessous.

Le serveur DNS devrait maintenant rejouer avec une paire de deux adresses IP pour chaque requête.

# hébergez votre_domain.tld # host -t srv _kerberos._udp.ton domaine.tld # udp kerberos srv enregistrement # hôte -t srv _ldap._TCP.ton domaine.TLD # TCP LDAP SRV Record

Vérifiez Samba4 DNS DNS

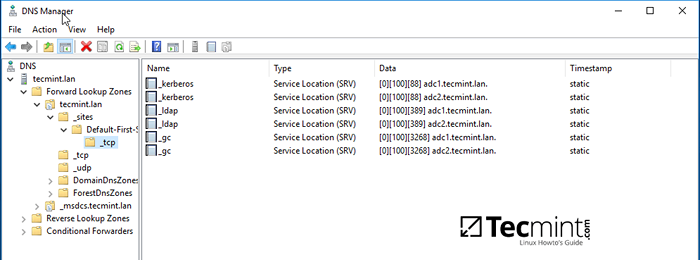

Vérifiez Samba4 DNS DNS 17. Ces enregistrements DNS doivent également être visibles à partir d'une machine Windows inscrite avec des outils RSAT installés. Ouvrez DNS Manager et développez vos enregistrements TCP de domaine comme indiqué dans l'image ci-dessous.

Vérifiez les enregistrements DNS sur l'outil Windows RSAT

Vérifiez les enregistrements DNS sur l'outil Windows RSAT 18. Le test suivant devrait indiquer si la réplication LDAP du domaine fonctionne comme prévu. En utilisant samba-tool, Créez un compte sur le deuxième contrôleur de domaine et vérifiez si le compte est automatiquement reproduit sur le premier Samba4 AD DC.

Sur ADC2:

# Samba-Tool User Add Test_User

Sur ADC1:

# Liste d'utilisateurs de Samba-Tool | grep test_user

Créer un compte d'utilisateur sur SAMBA4 AD

Créer un compte d'utilisateur sur SAMBA4 AD  Vérifiez la réplication sur Samba4 AD

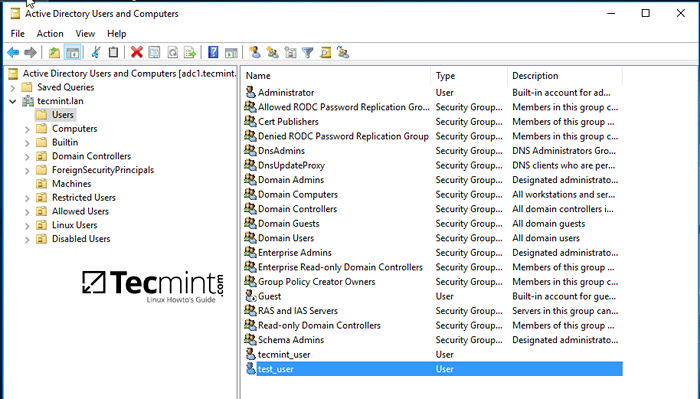

Vérifiez la réplication sur Samba4 AD 19. Vous pouvez également créer un compte à partir d'un Microsoft AD UC console et vérifier si le compte apparaît sur les deux contrôleurs de domaine.

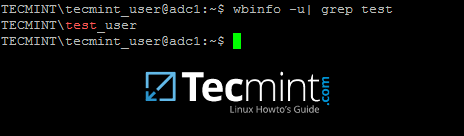

Par défaut, le compte doit être créé automatiquement sur les deux contrôleurs de domaine Samba. Interroger le nom du compte de adc1 en utilisant wbinfo commande.

Créer un compte à partir de Microsoft AD UC

Créer un compte à partir de Microsoft AD UC  Vérifiez la réplication du compte sur Samba4 AD

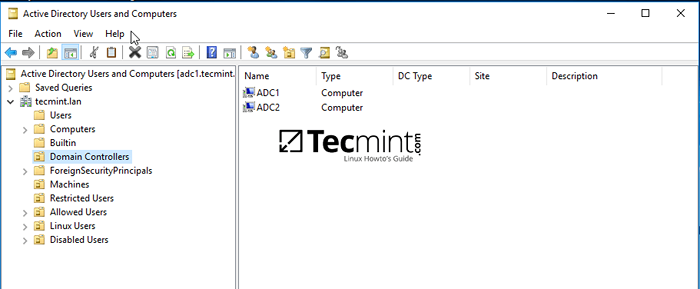

Vérifiez la réplication du compte sur Samba4 AD 20. En fait, ouvert Ad uc Console depuis Windows, étendez-vous aux contrôleurs de domaine et vous devriez voir les deux machines DC inscrites.

Vérifiez les contrôleurs de domaine Samba4

Vérifiez les contrôleurs de domaine Samba4 Étape 5: Activer le service Samba4 AD DC

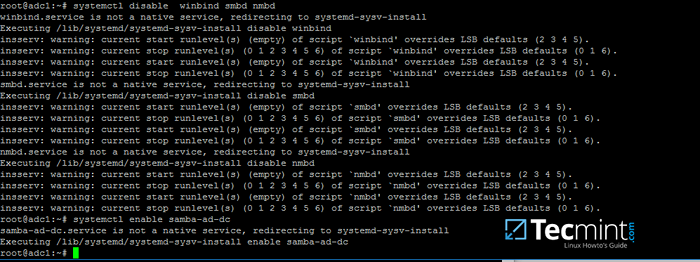

21. Afin d'activer Samba4 AD DC Services à l'échelle du système, désactivez d'abord certains démons de samba anciens et inutilisés et activer uniquement samba-ad-dc Service en exécutant les commandes ci-dessous:

# SystemCTL Désactiver SMBD NMBD WINBIND # SystemCTL Activer Samba-AD-DC

Activer les services Samba4 AD DC

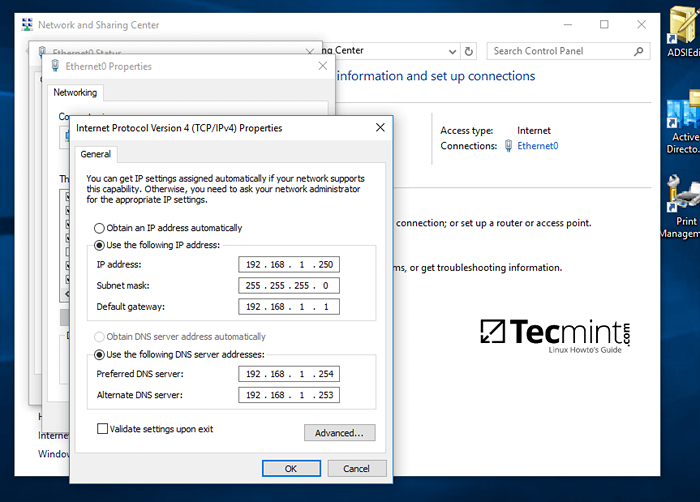

Activer les services Samba4 AD DC 22. Si vous administrez à distance le contrôleur de domaine SAMBA4 à partir d'un client Microsoft ou si vous avez d'autres clients Linux ou Windows intégrés dans votre domaine, assurez-vous de mentionner l'adresse IP de la adc2 Machine à leur interface réseau DNS Server Server IP Paramètres afin d'obtenir un niveau de redondance.

Les captures d'écran ci-dessous illustrent les configurations requises pour un client Windows ou Debian / Ubuntu.

Configurer le client pour administrer Samba4 DC

Configurer le client pour administrer Samba4 DC  Configurer le client Linux pour administrer Samba4 DC

Configurer le client Linux pour administrer Samba4 DC En supposant que le premier Dc avec 192.168.1.254 Se retire, inversez l'ordre des adresses IP du serveur DNS dans le fichier de configuration afin qu'il n'essaiera pas d'abord d'interroger un serveur DNS indisponible.

Enfin, au cas où vous souhaitez effectuer une authentification locale sur un système Linux avec un compte Samba4 Active Directory ou des privilèges racine de subvention pour les comptes AD LDAP dans Linux, lisez les étapes 2 et 3 du didacticiel Gérer l'infrastructure AD SAMBA4 à partir de la ligne de commande Linux.

- « Comment auditer les performances du réseau, la sécurité et le dépannage dans Linux - Partie 12

- Comment configurer un référentiel réseau pour installer ou mettre à jour les packages - partie 11 »