Comment auditer les performances du réseau, la sécurité et le dépannage dans Linux - Partie 12

- 2136

- 477

- Clara Nguyen

Une analyse solide d'un réseau informatique commence par comprendre quels sont les outils disponibles pour effectuer la tâche, comment choisir le (s) bon (s) pour chaque étape du chemin, et enfin, par où commencer.

C'est la dernière partie du LFCE (Ingénieur certifié de la Fondation Linux) série, nous allons ici passer en revue quelques outils bien connus pour examiner les performances et augmenter la sécurité d'un réseau, et que faire lorsque les choses ne se déroulent pas comme prévu.

Ingénieur certifié de la Fondation Linux - Partie 12

Ingénieur certifié de la Fondation Linux - Partie 12 Présentation du programme de certification de la Fondation Linux

Veuillez noter que cette liste ne prétend pas être complète, alors n'hésitez pas à commenter ce post en utilisant le formulaire en bas si vous souhaitez ajouter un autre utilitaire utile que nous pourrions manquer.

Quels services fonctionnent et pourquoi?

L'une des premières choses qu'un administrateur système doit savoir sur chaque système est ce que les services fonctionnent et pourquoi. Avec ces informations en main, il est judicieux de désactiver tous ceux qui ne sont pas strictement nécessaires et d'éviter l'hébergement de trop de serveurs dans la même machine physique.

Par exemple, vous devez désactiver votre FTP serveur si votre réseau n'en nécessite pas (il existe des méthodes plus sécurisées pour partager des fichiers sur un réseau, d'ailleurs). De plus, vous devez éviter d'avoir un serveur Web et un serveur de base de données dans le même système. Si un composant devient compromis, le reste coure le risque d'être compromis également.

Enquêter sur les connexions de douille avec SS

SS est utilisé pour vider les statistiques de socket et affiche des informations similaires à Netstat, bien qu'elle puisse afficher plus d'informations TCP et d'état que les autres outils. De plus, il est répertorié dans homme netstat En remplacement de netstat, qui est obsolète.

Cependant, dans cet article, nous nous concentrerons sur les informations liées à la sécurité du réseau uniquement.

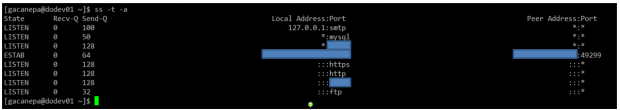

Exemple 1: Affichage de tous les ports TCP (sockets) qui sont ouverts sur notre serveur

Tous les services fonctionnant sur leurs ports par défaut (i.e. http sur 80, mysql sur 3306) sont indiqués par leurs noms respectifs. D'autres (obscurcis ici pour des raisons de confidentialité) sont montrés dans leur forme numérique.

# ss -t -a

Vérifiez tous les ports TCP ouverts

Vérifiez tous les ports TCP ouverts La première colonne montre le TCP État, tandis que la deuxième et la troisième colonne affichent la quantité de données actuellement en file d'attente pour la réception et la transmission. Les quatrième et cinquième colonnes montrent les prises source et de destination de chaque connexion.

Sur une note latérale, vous pouvez vérifier RFC 793 pour rafraîchir votre mémoire sur les états TCP possibles, car vous devez également vérifier le numéro et l'état des connexions TCP ouvertes afin de prendre conscience des attaques DOS (D).

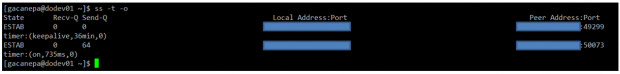

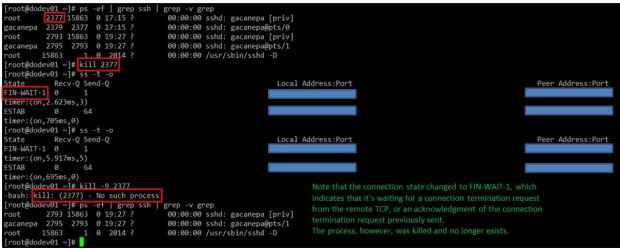

Exemple 2: Affichage de toutes les connexions TCP actives avec leurs minuteries

# ss -t -o

Vérifiez toutes les connexions actives

Vérifiez toutes les connexions actives Dans la sortie ci-dessus, vous pouvez voir qu'il existe 2 connexions SSH établies. Si vous remarquez la valeur du deuxième champ de minuteur:, vous remarquerez une valeur de 36 minutes dans la première connexion. C'est le temps jusqu'à ce que la prochaine sonde Keepalive soit envoyée.

Comme c'est une connexion qui est maintenue en vie, vous pouvez supposer en toute sécurité que c'est une connexion inactive et peut donc tuer le processus après avoir découvert son Piquer.

Tuez le processus actif

Tuez le processus actif Quant à la deuxième connexion, vous pouvez voir qu'il est actuellement utilisé (comme indiqué par ON).

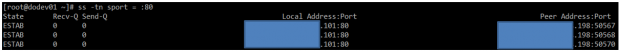

Exemple 3: filtrage des connexions par socket

Supposons que vous souhaitiez filtrer les connexions TCP par socket. Du point de vue du serveur, vous devez vérifier les connexions où le port source est de 80.

# ss -tn sport =: 80

Résultant en…

Filtre les connexions par socket

Filtre les connexions par socket Protéger contre la numérisation des ports avec NMAP

La numérisation des ports est une technique courante utilisée par les crackers pour identifier les hôtes actifs et les ports ouverts sur un réseau. Une fois qu'une vulnérabilité est découverte, elle est exploitée afin d'accéder au système.

Un sage sysadmin doit vérifier comment ses systèmes sont vus par des étrangers, et assurez-vous que rien n'est laissé au hasard en les audit fréquemment. Que l'on appelle "Analyse de port défensive".

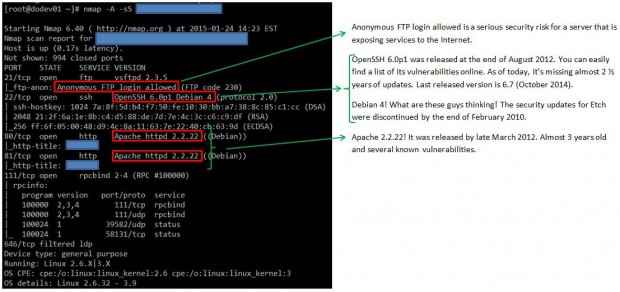

Exemple 4: affichage des informations sur les ports ouverts

Vous pouvez utiliser la commande suivante pour numériser quels ports sont ouverts sur votre système ou dans un hôte distant:

# nmap -a -ss [adresse IP ou nom d'hôte]

La commande ci-dessus scannera l'hôte pour OS et version détection, informations sur le port et traceroute (-UN). Enfin, -SS envoie un TCP Syn scanner, empêcher NMAP de terminer la poignée de main TCP à 3 voies et donc généralement ne laissant aucun journal sur la machine cible.

Avant de procéder à l'exemple suivant, veuillez garder à l'esprit que la numérisation des ports n'est pas une activité illégale. Ce qui est illégal, c'est utiliser les résultats à des fins malveillantes.

Par exemple, la sortie de la commande ci-dessus exécutée contre le serveur principal d'une université locale renvoie ce qui suit (seule une partie du résultat est affichée par souci de concision):

Vérifiez les ports ouverts

Vérifiez les ports ouverts Comme vous pouvez le voir, nous avons découvert plusieurs anomalies que nous devrions bien faire pour faire rapport aux administrateurs du système de cette université locale.

Cette opération de balayage de port spécifique fournit toutes les informations qui peuvent également être obtenues par d'autres commandes, telles que:

Exemple 5: Affichage des informations sur un port spécifique dans un système local ou distant

# nmap -p [port] [nom d'hôte ou adresse]

Exemple 6: Affichage de Traceroute à et trouver la version des services et type de système d'exploitation, nom d'hôte

# nmap -a [nom d'hôte ou adresse]

Exemple 7: scanner plusieurs ports ou hôtes simultanément

Vous pouvez également numériser plusieurs ports (plage) ou sous-réseaux, comme suit:

# nmap -p 21,22,80 192.168.0.0/24

Note: Que la commande ci-dessus scanne les ports 21, 22 et 80 sur tous les hôtes de ce segment de réseau.

Vous pouvez vérifier le page Pour plus de détails sur la façon d'effectuer d'autres types de numérisation de port. NMAP est en effet un utilitaire de mappeur de réseau très puissant et polyvalent, et vous devriez très bien le connaître afin de défendre les systèmes dont vous êtes responsable contre les attaques provenant d'une analyse de port malveillante par des étrangers.

Pages: 1 2- « Sauvegarde Cloudberry pour la revue et l'installation Linux

- Rejoignez un Ubuntu DC supplémentaire à Samba4 AD DC pour la réplication de basculement - Partie 5 »