LFCE Installation des services réseau et configuration du démarrage automatique au démarrage - Partie 1

- 1610

- 52

- Emilie Colin

UN Ingénieur certifié de la Fondation Linux (LFCE) est prêt à installer, configurer, gérer et dépanner les services réseau dans les systèmes Linux et est responsable de la conception et de la mise en œuvre de l'architecture système.

Ingénieur certifié de la Fondation Linux - Partie 1

Ingénieur certifié de la Fondation Linux - Partie 1 Présentation du programme de certification de la Fondation Linux.

Dans cette série de 12 articles, intitulée Préparation pour le LFCE (Ingénieur certifié de la Fondation Linux) Examen, nous couvrirons les domaines et compétences requis à Ubuntu, CentOS et OpenSUSE:

Partie 1: Installation des services réseau et configurer le démarrage automatique au démarrage Partie 2: Configurer les systèmes de fichiers Linux standard et configurer le serveur NFSV4 Partie 3: Comment configurer les systèmes de fichiers cryptés et échanger l'espace à l'aide de l'outil «cryptsetup» Partie 4: Configuration du serveur Apache autonome avec un hébergement virtuel basé sur des noms avec SSL Partie 5: Configuration du serveur proxy Squid avec un accès restreint et configurer les clients pour utiliser le proxy Partie 6: Configuration de SquidGuard, permettant des règles de contenu et analysant les journaux de squid Partie 7: Configurer les services de messagerie (SMTP, IMAP et IMAPS) et restreindre l'accès à SMTP Partie 8: Comment configurer un pare-feu iptables pour permettre l'accès à distance aux services à Linux Partie 9: Comment surveiller l'utilisation du système, les pannes et le dépannage des serveurs Linux Partie 10: Comment configurer un pare-feu iptables pour permettre l'accès à distance aux services à Linux Partie 11: Configurer un référentiel local / réseau pour installer / mettre à jour les packages Partie 12: Comment auditer les performances du réseau, la sécurité et le dépannage dans LinuxInstallation des services réseau

Lorsqu'il s'agit de configurer et d'utiliser tout type de services réseau, il est difficile d'imaginer un scénario que Linux ne peut pas faire partie de. Dans cet article, nous montrerons comment installer les services réseau suivants dans Linux (chaque configuration sera couverte dans les prochains articles distincts):

- Serveur NFS (Système de fichiers réseau)

- Serveur Web Apache

- Squid Proxy Server + Squidguard

- Serveur de messagerie (postfix + dovecot), et

- Iptables

De plus, nous voulons nous assurer que tous ces services sont automatiquement démarrés sur le démarrage ou à la demande.

Nous devons noter que même lorsque vous pouvez exécuter tous ces services réseau dans la même machine physique ou serveur privé virtuel, l'un des premiers soi-disant "règles«De la sécurité du réseau indique aux administrateurs système d'éviter de le faire dans la mesure possible. Quel est le jugement qui soutient cette déclaration? C'est assez simple: si pour une raison quelconque, un service réseau est compromis dans une machine qui gère plus d'un d'entre eux, il peut être relativement facile pour un attaquant de compromettre le reste également.

Maintenant, si vous avez vraiment besoin d'installer plusieurs services réseau sur la même machine (dans un laboratoire de test, par exemple), assurez-vous de vous activer uniquement ceux dont vous avez besoin à un certain moment et de les désactiver plus tard.

Avant de commencer, nous devons clarifier que l'article actuel (ainsi que le reste dans le LFC et LFCE série) se concentre sur une perspective basée sur les performances et ne peut donc pas examiner tous les détails théoriques sur les sujets couverts. Nous présenterons cependant chaque sujet avec les informations nécessaires comme point de départ.

Afin d'utiliser les services réseau suivants, vous devrez désactiver le pare-feu pour le moment jusqu'à ce que nous apprenons comment autoriser le trafic correspondant à travers le pare-feu.

Veuillez noter que c'est PAS recommandé pour une configuration de production, mais nous le ferons à des fins d'apprentissage uniquement.

Dans une installation d'Ubuntu par défaut, le pare-feu ne doit pas être actif. Dans OpenSUSE et CENTOS, vous devrez le désactiver explicitement:

# SystemCTL Stop Firewalld # SystemCTL Désactiver Firewalld ou # ou SystemCTL Mask Firewalld

Cela étant dit, commençons!

Installation d'un serveur NFSV4

NFS en soi est un protocole réseau, dont la dernière version est Nfsv4. C'est la version que nous utiliserons tout au long de cette série.

Un serveur NFS est la solution traditionnelle qui permet aux clients Linux distants de monter ses partages sur un réseau et d'interagir avec ces systèmes de fichiers comme s'ils étaient montés localement, permettant de centraliser les ressources de stockage pour le réseau.

Sur Centos

# yum Update && yum install nfs-utils

Sur Ubuntu

# mise à jour d'aptitude && aptitude installer nfs-kernel-server

Sur Opensuse

# Zypper Refresh && zypper installer nfsServer

Pour des instructions plus détaillées, lisez notre article qui explique comment configurer le serveur NFS et le client sur les systèmes Linux.

Installation du serveur Web Apache

Le Apache Le serveur Web est une implémentation FOSS robuste et fiable d'un serveur HTTP. Fin octobre 2014, Apache alimente 385 millions de sites, lui donnant un 37.45% part du marché. Vous pouvez utiliser Apache pour servir un site Web autonome ou plusieurs hôtes virtuels dans une seule machine.

# yum Update && yum install httpd [sur Centos] # aptitude mise à jour && aptitude installer apache2 [sur ubuntu] # zypper rafraîchissant && zypper installer apache2 [sur openseSUS]

Pour des instructions plus détaillées, lisez nos articles suivants qui montrent comment créer des hôtes virtuels Apache basés sur IP et basés sur le nom et comment sécuriser le serveur Web Apache.

- Hébergement virtuel basé sur IP et basé sur Apache

- Conseils de durcissement et de sécurité du serveur Web Apache

Installation de squid et de squidguard

Calmar est un serveur proxy et un démon de cache Web et, en tant que tel, agit comme intermédiaire entre plusieurs ordinateurs clients et Internet (ou un routeur connecté à Internet), tout en accélérant les demandes fréquentes en mettant. Il peut également être utilisé pour refuser (ou accorder) l'accès à certaines URL par segment de réseau ou en fonction des mots clés interdits, et conserve un fichier journal de toutes les connexions établies au monde extérieur sur une base par utilisateur.

SquidGuard est un redirecteur qui implémente les listes noires pour améliorer le calmar et s'intègre parfaitement à elle.

# yum Update && yum install squid squidguard [sur centos] # aptitude à jour && aptitude installer squid3 squidguard [sur ubuntu] # zypper rafraîchissement && zypper installer squidguard squidguard [sur openseSUS]

Installation de Postfix et Dovecot

Postfix est un agent de transport par courrier (MTA). Il s'agit de l'application responsable de l'acheminement et de la livraison des e-mails d'une source vers un serveur de messagerie de destination, tandis que Dovecot est un serveur de messagerie IMAP et POP3 largement utilisé qui récupère les messages du MTA et les livre aux bons utilisateurs de boîtes aux lettres d'utilisateur.

Des plugins Dovecot pour plusieurs systèmes de gestion de base de données relationnels sont également disponibles.

# yum Update && yum install postfix dovecot [sur Centos] # aptitude à jour && aptitude postfix dovecot-iMapd dovecot-pop3d [sur ubuntu] # zypper refresh && zypper postfix dovecot [sur opensuse]

À propos des iptables

En quelques mots, un pare-feu est une ressource de réseau qui est utilisée pour gérer l'accès à ou depuis un réseau privé, et pour rediriger le trafic entrant et sortant en fonction de certaines règles.

Iptables est un outil installé par défaut dans Linux et sert de frontend au module du noyau netfilter, qui est le ultime responsable de la mise en œuvre d'un pare-feu pour effectuer le filtrage / redirection des paquets et les fonctionnalités de traduction d'adresses réseau.

Étant donné qu'Iptables est installé dans Linux par défaut, il vous suffit de vous assurer qu'il s'exécute réellement. Pour ce faire, nous devons vérifier que les modules iptables sont chargés:

# lsmod | grep ip_tables

Si la commande ci-dessus ne renvoie rien, cela signifie le ip_tables Le module n'a pas été chargé. Dans ce cas, exécutez la commande suivante pour charger le module.

# modprobe -a ip_tables

Lire aussi: Guide de base pour le pare-feu iptables Linux

Configuration des services Démarrer automatiquement sur le démarrage

Comme discuté dans la gestion du processus et des services de démarrage du système - partie 7 de la série de 10 articles sur le LFC Certification, il existe plusieurs gestionnaires de systèmes et de services disponibles dans Linux. Quel que soit votre choix, vous devez savoir comment démarrer, arrêter et redémarrer les services réseau à la demande, et comment leur permettre de démarrer automatiquement sur le démarrage.

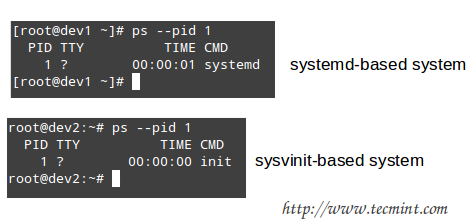

Vous pouvez vérifier quel est votre système de système et de service en exécutant la commande suivante:

# ps --pid 1

Vérifiez le gestionnaire de services Linux

Vérifiez le gestionnaire de services Linux Selon la sortie de la commande ci-dessus, vous utiliserez l'une des commandes suivantes pour configurer si chaque service doit démarrer automatiquement au démarrage ou non:

Sur Systemd

----------- Activer le service pour démarrer au démarrage ----------- # SystemCTL Activer [Service]

----------- Empêcher le service de démarrer au démarrage ----------- # SystemCTL Disable [Service] # Empêcher [Service] de commencer au démarrage

Sur Sysvinit

----------- Démarrer le service au démarrage dans RunLevels A et B ----------- # CHKConfig --Level AB [Service] sur

----------- Ne démarrez pas le service à Boot dans RunLevels C et D ----------- # CHKConfig - Service de CD de niveau

Sur un parvenu basé sur

Assurez-vous que le / etc / init / [service].confli Le script existe et contient la configuration minimale, telle que:

# Quand démarrer le service Démarrer sur RunLevel [2345] # Quand arrêter l'arrêt du service sur RunLevel [016] # Redémarrez automatiquement le processus en cas de réappartement de crash # Spécifiez le processus / commande (ajoutez des arguments si nécessaire) pour exécuter Exec / Absolute / path / vers / réseau / service / binaire arg1 arg2

Vous pouvez également vérifier Partie 7 de la série LFCS (que nous venons de référer au début de cette section) pour d'autres commandes utiles pour gérer les services réseau à la demande.

Résumé

Vous devriez maintenant que tous les services réseau décrits dans cet article sont installés, et éventuellement en cours d'exécution avec la configuration par défaut. Dans des articles ultérieurs, nous explorerons comment les configurer en fonction de nos besoins, alors assurez-vous de rester à l'écoute! Et n'hésitez pas à partager vos commentaires (ou à poster des questions, si vous en avez) sur cet article en utilisant le formulaire ci-dessous.

Liens de référence

- À propos du LFCE

- Pourquoi obtenir une certification de la Fondation Linux?

- Inscrivez-vous à l'examen LFCE

- « Comment installer des mises à jour du noyau sur Ubuntu sans redémarrer

- Comment installer et configurer Memcached sur Ubuntu »