LUKS LINUX HARD DISK DATA DONNATION avec le support NTFS dans Linux

- 4893

- 542

- Zoe Dupuis

Luks L'acronyme représente Configuration de la clé unifiée Linux qui est une méthode largement méthode de cryptage disque utilisé par le noyau Linux et est implémenté avec le cryptsetup emballer.

Le cryptsetup La ligne de commande crypte un disque de volume sur la mouche à l'aide de la clé de chiffrement symétrique dérivée de la phrase secrète fournie qui est fournie chaque fois qu'un disque de volume, une partition et également un disque entier (même un bâton USB) sont montés dans la hiérarchie et les utilisations du système de fichiers et les utilisations AES-CBC-ESTIV: SHA256 chiffrer.

Cryptage à disque dur Linux à l'aide de LUKS

Cryptage à disque dur Linux à l'aide de LUKS Parce que les LUKS peuvent crypter l'ensemble des périphériques de bloc (disques durs, bâtons USB, disques flash, partitions, groupes de volumes, etc.) sur les systèmes Linux sont largement recommandés pour protéger les supports de stockage amovibles, les disques durs ou les fichiers d'échange Linux pour ordinateur portable et non recommandés pour le fichier cryptage de niveau.

NTFS (New Technology File System) est un système de fichiers propriétaire développé par Microsoft.

Ubuntu 14.04 fournit une prise en charge complète pour le cryptage LUKS et également la prise en charge native NTFS pour Windows à l'aide de NTFS-3G emballer.

Pour prouver mon point dans ce tutoriel, j'ai ajouté un nouveau disque dur (4e) Ubuntu 14.04 Encadré (la référence système au disque dur nouvellement ajouté est / dev / sdd) qu'il sera divisé en deux partitions.

- Une partition (/ dev / sdd1 -primaire) Utilisé pour le cryptage LUKS.

- La deuxième partition (/ dev / sdd5 - étendu) NTF formaté pour accéder aux données sur les systèmes basés sur Linux et Windows.

Les partitions seront également montées automatiquement sur Ubuntu 14.04 Après le redémarrage.

Étape 1: Créer des partitions de disque

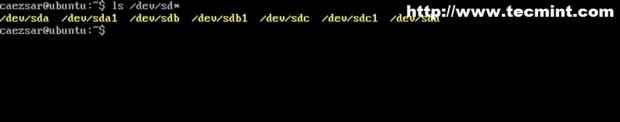

1. Une fois que votre disque dur a été ajouté physiquement sur votre machine, utilisez la commande LS pour répertorier / dev / appareils (Le quatrième disque est / dev / sdd).

# ls / dev / sd *

Liste des partitions dans Linux

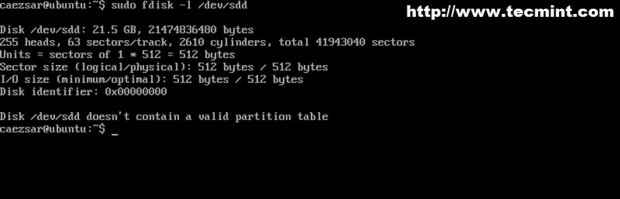

Liste des partitions dans Linux 2. Vérifiez ensuite votre disque dur nouvellement ajouté avec fdisk commande.

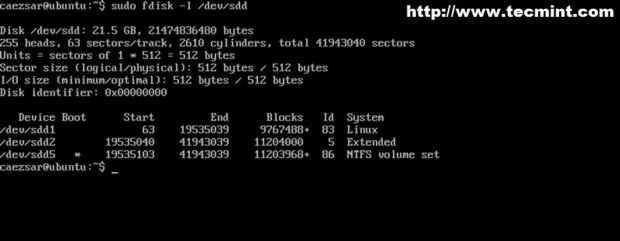

$ sudo fdisk -l / dev / sdd

Vérifiez le disque dur Linux

Vérifiez le disque dur Linux Parce qu'aucun système de fichiers n'avait été écrit ce que le disque ne contient pas encore de table de partition valide.

3. Les étapes suivantes coupent le disque dur pour un résultat de deux partitions en utilisant cfdisk utilitaire de disque.

$ sudo cfdisk / dev / sdd

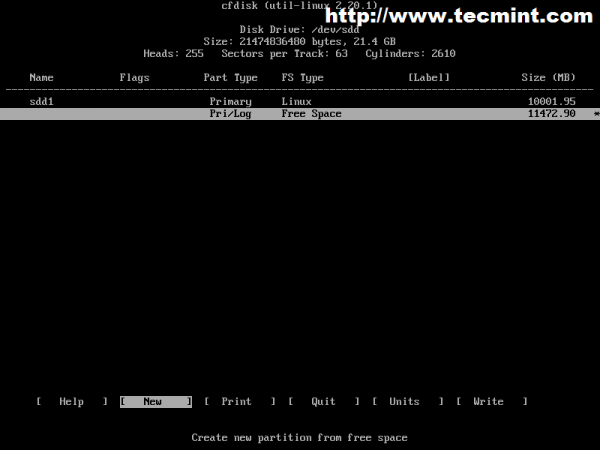

4. L'écran suivant s'ouvre cfdisk mode interactif. Sélectionnez votre disque dur Espace libre et naviguer vers Nouveau Option à l'aide de flèches de clé gauche / droite.

Mode interactif CFDisk

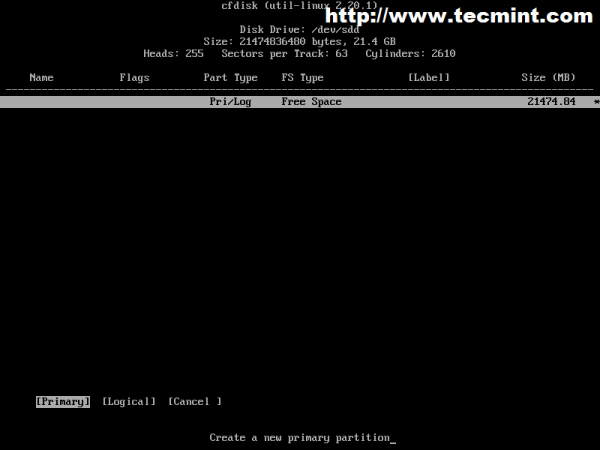

Mode interactif CFDisk 5. Choisissez votre type de partition comme Primaire et frapper Entrer.

Sélectionnez votre type de partition

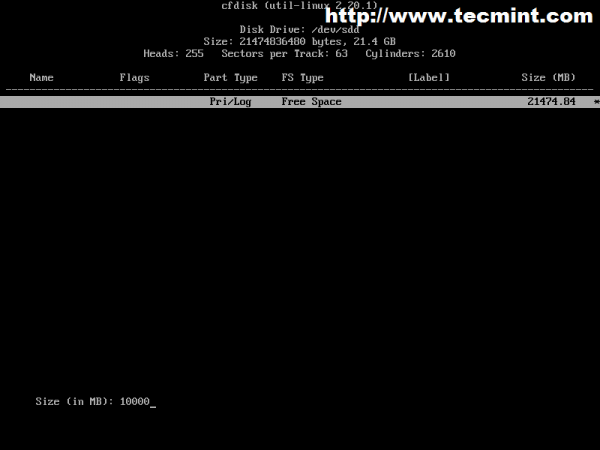

Sélectionnez votre type de partition 6. Notez la taille de la partition souhaitée dans Mb.

Écrivez la taille de la partition

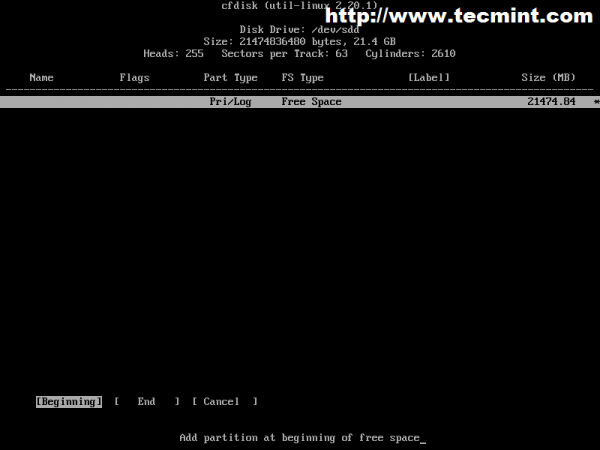

Écrivez la taille de la partition 7. Créer cette partition au Début de l'espace libre à disque dur.

Créer une partition

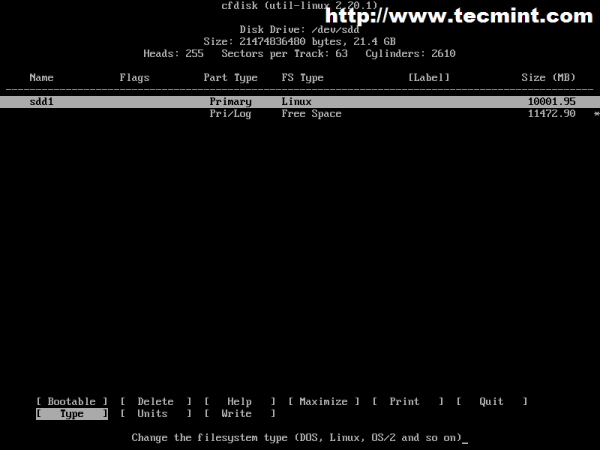

Créer une partition 8. Ensuite, accédez à la partition Taper option et frapper Entrer.

Type de partition

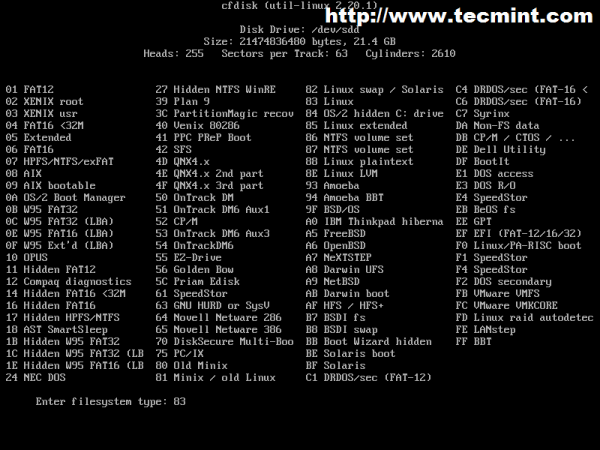

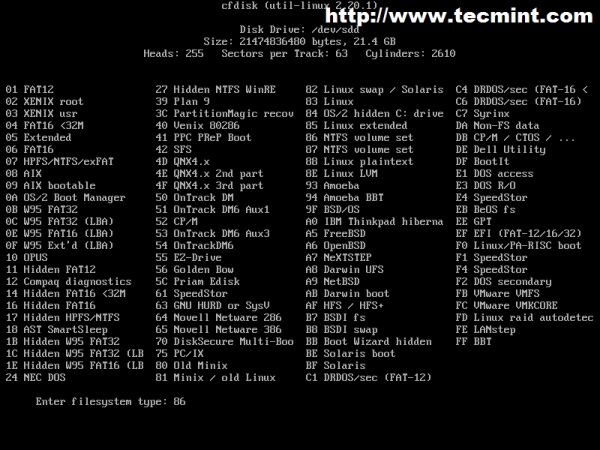

Type de partition 9. L'invite suivante présente une liste de tous les types de systèmes de fichiers et leur code numérique (numéro hexagonal). Cette partition sera un Linux Luks crypté alors choisissez 83 code et appuyer Entrer Encore une fois pour créer une partition.

Entrez le type de système de fichiers

Entrez le type de système de fichiers dix. La première partition est créée et le cfdisk L'invite d'utilité remonte au début. Pour créer la deuxième partition utilisée comme NTFS Sélectionnez le reste Espace libre, aller vers Nouveau Option et appuyez sur Entrer clé.

Créer une nouvelle partition

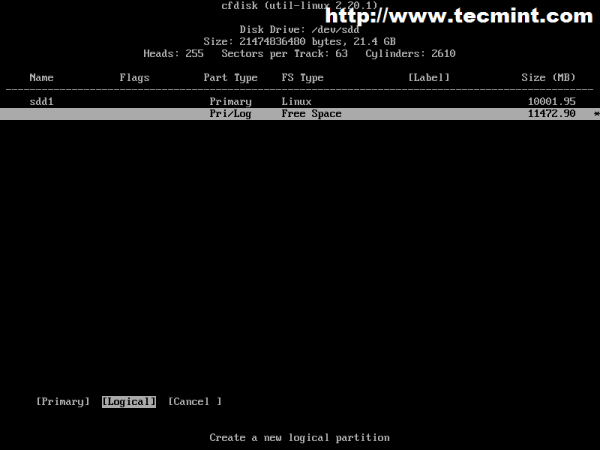

Créer une nouvelle partition 11. Cette fois, la partition sera un Logique étendu un. Alors, accédez à Logique Option et encore appuyer sur Entrer.

Sélectionner le type de partition logique

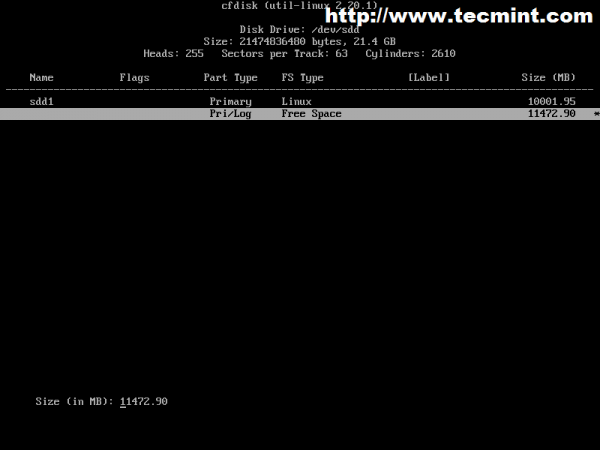

Sélectionner le type de partition logique 12. Entrez à nouveau la taille de votre partition. Pour utiliser l'espace libre restant car la nouvelle partition laisse la valeur par défaut sur la taille et appuyez simplement sur Entrer.

Entrez la taille de la partition

Entrez la taille de la partition 13. Choisissez à nouveau votre code de type partition. Pour NTFS Système de fichiers Choisissez 86 code de volume.

Sélectionner le type de partition

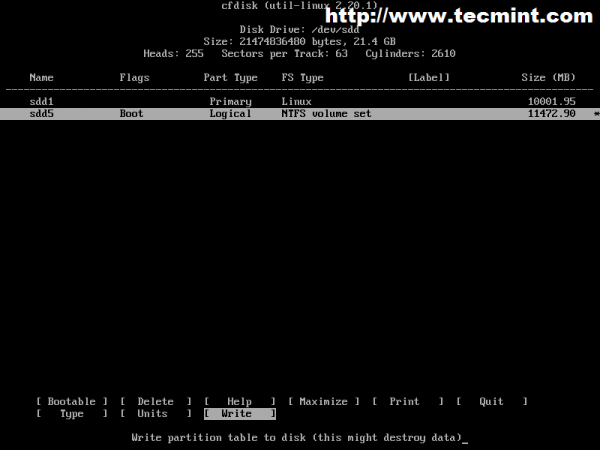

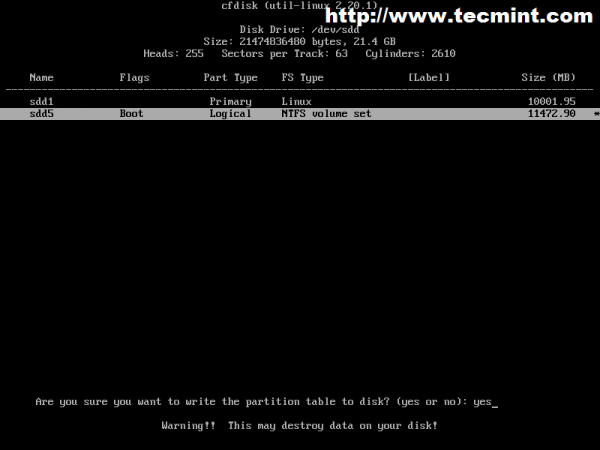

Sélectionner le type de partition 14. Après avoir examiné et vérifié les partitions, sélectionnez Écrire, répondre Oui sur la question invite interactive suivante alors Arrêter partir cfdisk utilitaire.

Écrivez une table de partition sur disque

Écrivez une table de partition sur disque  Confirmer les modifications

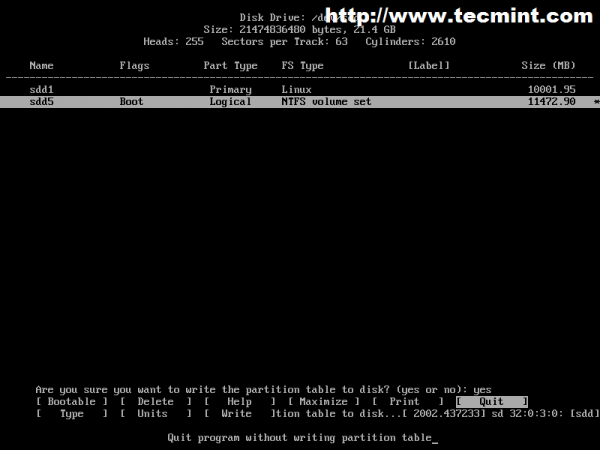

Confirmer les modifications  Arrêtez de quitter le service public CFDisk

Arrêtez de quitter le service public CFDisk Toutes nos félicitations ! Vos partitions ont été créées avec succès et sont maintenant prêtes à être formatées et utilisées.

15. Pour vérifier à nouveau le disque Table de partition émettre le fdisk Commande à nouveau qui affichera une information détaillée sur la table de partition.

$ sudo fdisk -l / dev / sdd

Confirmer la table de parrite

Confirmer la table de parrite Étape 2: Créer un système de fichiers de partition

Système de fichiers NTFS

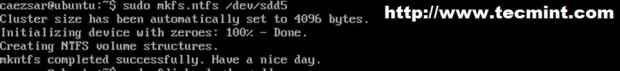

16. Créer NTFS Système de fichiers lors de la deuxième partition MKFS commande.

$ sudo mkfs.NTFS / DEV / SDD5

Créer un système de fichiers NTFS

Créer un système de fichiers NTFS 17. Pour rendre la partition disponible, il doit être monté sur le système de fichiers à un point de montage. Montez la deuxième partition sur le quatrième disque dur pour /opter point de montage en utilisant monter commande.

$ sudo mont / dev / sdd5 / opt

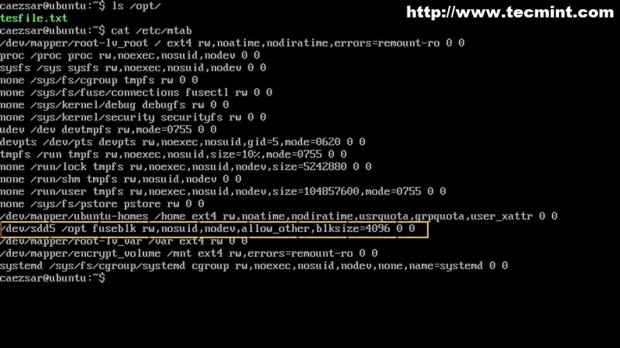

18. Ensuite, vérifiez si la partition est disponible et est répertoriée dans / etc / mtab Fichier à l'aide de la commande CAT.

$ cat / etc / mtab

Vérifier la disponibilité de la partition

Vérifier la disponibilité de la partition 19. Pour défaut la partition, utilisez la commande suivante.

$ sudo umount / opt

Ext4 luks

20. S'assurer cryptsetup le package est installé sur votre système.

$ sudo apt-get install cryptsetup [sur Debian Systèmes basés] # yum installer cryptsetup [sur Chapeau rouge Systèmes basés

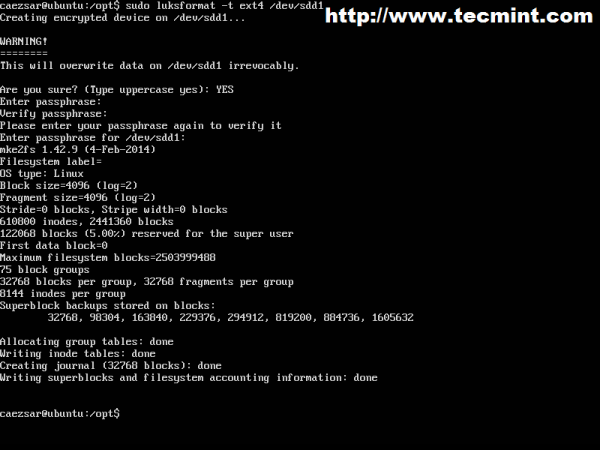

21. Il est maintenant temps de formater la première partition sur le quatrième disque dur avec ext4 Système de fichiers en émettant la commande suivante.

$ sudo luksformat -t ext4 / dev / sdd1

Réponse avec majuscules OUI sur "Es-tu sûr?«Question et entrez trois fois la phrase secrète souhaitée.

Partition de format

Partition de format Note: En fonction de votre partition taille et Disque dur accélérer la création du système de fichiers peut prendre un certain temps.

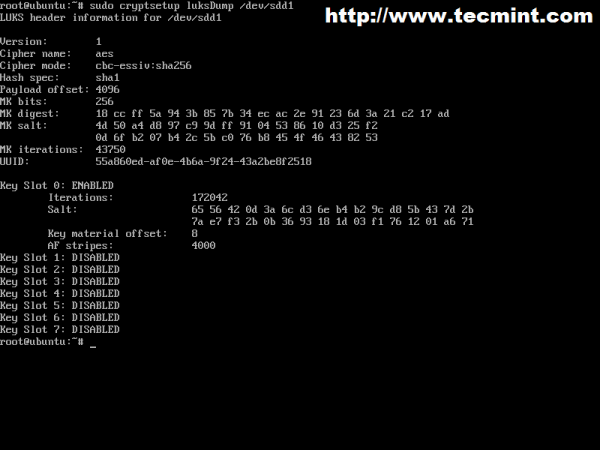

22. Vous pouvez également vérifier l'état du périphérique de partition.

$ sudo cryptsetup lUksdump / dev / sdd1

Vérifier l'état de partition

Vérifier l'état de partition 23. Luks prend en charge le maximum 8 Mots de passe ajoutés. Pour ajouter un mot de passe Utilisez la commande suivante.

$ sudo cryptsetup luksaddkey / dev / sdd1

Ajouter un mot de passe

Ajouter un mot de passe Pour supprimer une utilisation de mot de passe.

$ sudo cryptsetup LukSremovekey / dev / sdd1

Supprimer un mot de passe

Supprimer un mot de passe 24. Pour ça Crypté partition pour être active, il doit avoir une entrée de nom (être initialisé) pour / dev / mapper répertoire avec l'aide de cryptsetup emballer.

Ce paramètre nécessite la syntaxe de ligne de commande suivante:

$ sudo cryptsetup luksopen / dev / luks_partiton device_name

Où "nom de l'appareil«Peut être n'importe quel nom descriptif que vous aimez! (Je le nomme le mien crypted_volume). La commande réelle ressemblera comme indiqué ci-dessous.

$ sudo cryptsetup luksopen / dev / sdd1 crypted_volume

Partition cryptée active

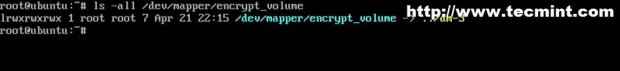

Partition cryptée active 25. Alors vérifiez si votre appareil est répertorié sur / dev / mapper, répertoire, lien symbolique et état du périphérique.

$ ls / dev / mapper $ ls -all / dev / mapper / encrypt_volume

Vérifiez la partition cryptée

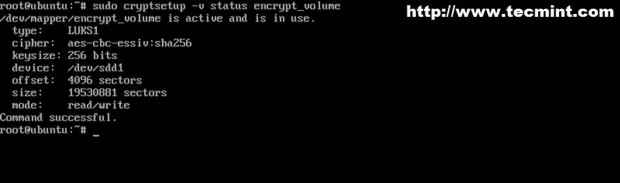

Vérifiez la partition cryptée $ sudo cryptsetup -v status encrypt_volume

Statut de partition chiffré

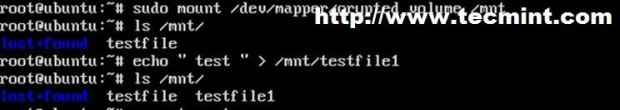

Statut de partition chiffré 26. Maintenant, pour rendre le périphérique de partition largement disponible, montez-le sur votre système sous un point de montage à l'aide de la commande de montage.

$ sudo mont / dev / mapper / crypted_volume / mnt

Partition cryptée du mont

Partition cryptée du mont Comme on peut le voir, la partition est montée et accessible pour l'écriture de données.

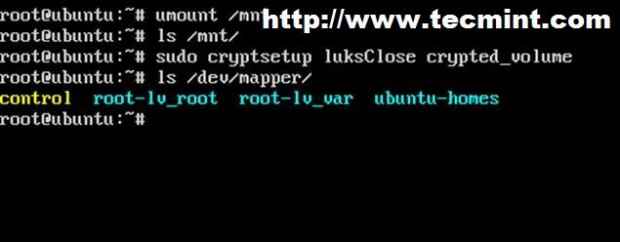

27. Pour le rendre indisponible, il suffit de le faire monter à partir de votre système et de fermer l'appareil.

$ sudo umount / mnt $ sudo cryptsetup luksclose crypted_volume

Partion cryptée umount

Partion cryptée umount Étape 3: montez automatiquement la partition

Si vous utilisez un disque dur fixe et que vous avez besoin des deux partitions pour être automatiquement montée sur le système après le redémarrage, vous devez suivre ces deux étapes.

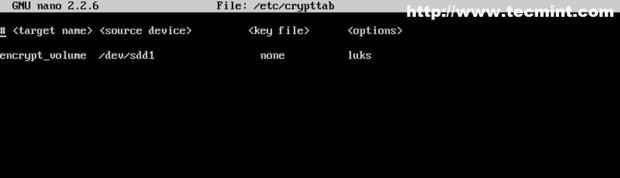

28. Éditer d'abord / etc / crypttab fichier et ajouter les données suivantes.

$ sudo nano / etc / crypttab

- Nom cible: Un nom descriptif pour votre appareil (voir point ci-dessus 22 sur Ext4 luks).

- Lecteur source: La partition à disque dur format pour Luks (Voir point ci-dessus 21 sur Ext4 luks).

- Fichier clé: Choisissez aucun

- Options: Spécifiez Luks

La ligne finale serait ressembler comme indiqué ci-dessous.

crypt_volume / dev / sdd1 Aucune luks

Monter la partition automatiquement

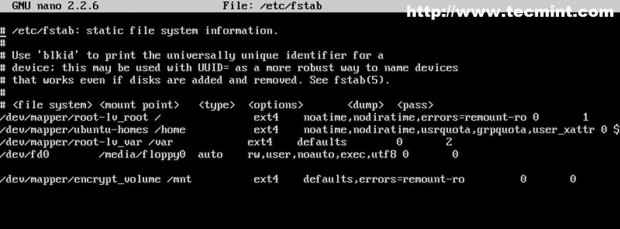

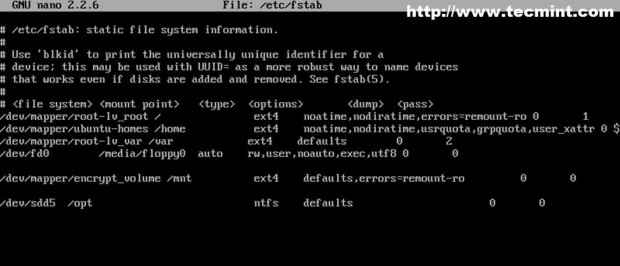

Monter la partition automatiquement 29. Puis modifier / etc / fstab et spécifiez le nom de votre appareil, le point de montage, le type de système de fichiers et d'autres options.

$ sudo nano / etc / fstab

En dernière ligne, utilisez la syntaxe suivante.

/ dev / mapper / device_name (ou uUID) / Mount_Point FileSystem_type Options Dump Pass

Et ajoutez votre contenu spécifique.

/ dev / mapper / crypt_volume / mnt ext4 par défaut, erreurs = remount-ro 0 0

Ajouter une entrée de partition dans FSTAB

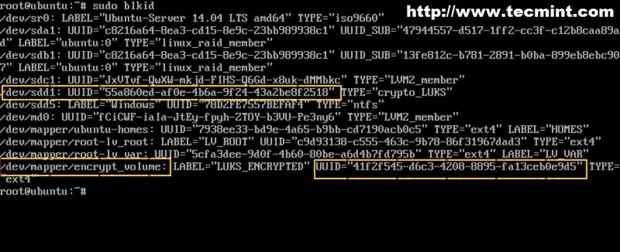

Ajouter une entrée de partition dans FSTAB 30. Pour obtenir un appareil Uuid Utilisez la commande suivante.

$ sudo blkid

Obtenez un appareil UUID

Obtenez un appareil UUID 31. Pour ajouter également le NTFS type de partition créé précédemment utiliser la même syntaxe que ci-dessus sur une nouvelle ligne dans fstab (Ici, la redirection de lim de fichier Linux est utilisée).

$ sudo su - # echo "/ dev / sdd5 / opt ntfs par défaut 0 0" >> / etc / fstab

Ajouter la partition NTFS dans FSTAB

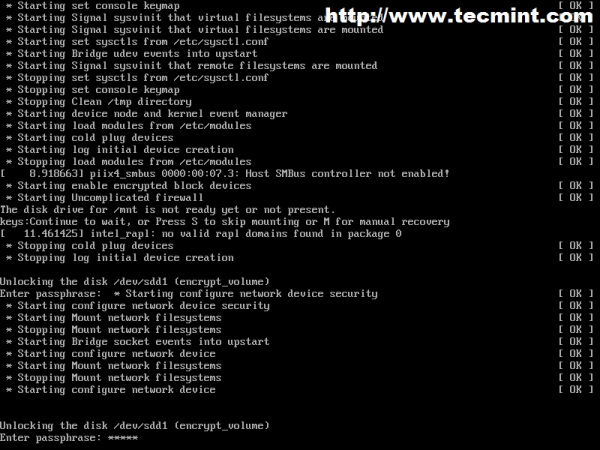

Ajouter la partition NTFS dans FSTAB 32. Pour vérifier les changements redémarrer Votre machine, appuyez Entrer après "Commencer la configuration du périphérique réseau"Démarrer le message et taper votre appareil phrase secrète.

Redémarrer

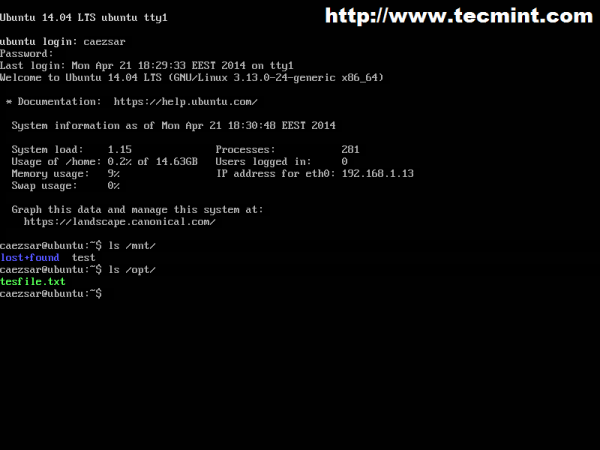

Redémarrer  Vérifiez que la partition est montée automatiquement

Vérifiez que la partition est montée automatiquement Comme vous pouvez le voir partitions de disque ont été automatiquement montés sur la hiérarchie du système de fichiers Ubuntu. Comme conseil, n'utilisez pas de volumes cryptés automatiquement à partir du fichier FSTAB sur des serveurs physiquement distants si vous ne pouvez pas avoir accès à la séquence de redémarrage pour fournir votre mot de passe de volume crypté.

Les mêmes paramètres peuvent être appliqués sur tous les types de supports amovibles tels que le bâton USB, la mémoire flash, le disque dur externe, etc. pour protéger les données importantes, secrètes ou sensibles en cas d'écoute ou de vol.

- « 10 «Questions et réponses d'entrevue» utiles sur les scripts de shell Linux

- Installation du serveur FTP et mappage des répertoires FTP dans Zentyal PDC - Partie 8 »