Comment configurer et configurer les fichiers TCP / IP sur Linux (paramètres TCP / IP pour Linux)

- 3711

- 181

- Noa Faure

Même les non-geeks ont probablement entendu parler de «TCP / IP», mais tout le monde sait ce que c'est ou comment le configurer sur un serveur Linux en utilisant la ligne de commande?

Il aide à définir d'abord la terminologie de base. À tout le moins, il vous permet de développer un cadre sur lequel construire votre compréhension. TCP / IP ne fait pas exception.

Table des matièresCette section sur la terminologie n'est pas une liste exhaustive. Cela vous donnera une base sur laquelle démarrer votre parcours dans la compréhension du réseautage et comment configurer les fichiers TCP / IP sur Linux.

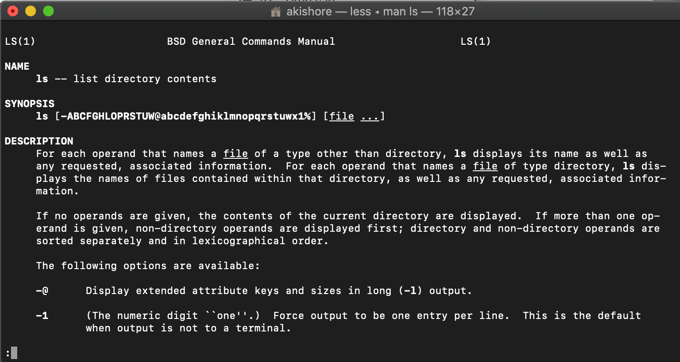

Pour la plupart, les pages de l'homme sont raisonnablement précises pour la version logicielle sur laquelle ils apparaissent. Par exemple, si vous êtes connecté à un serveur Linux âgé de 10 ans, la page de l'homme affiche des informations relatives à cette version (et à l'âge).

Les pages de l'homme sont faciles à utiliser et précises, mais il y a quelques mises en garde. Illustrons ces mises en garde via des images.

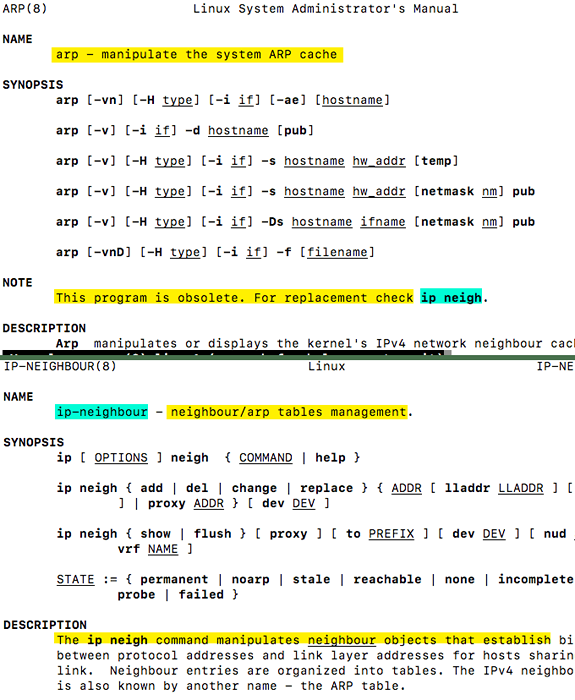

Dans l'image ci-dessous, la page de l'homme pour l'ARP indique que l'ARP est obsolète (dans la section «Notes») et qu'il faut rechercher IP Neight plutôt. Il semblerait, par cette notation, que l'on peut vouloir taper "homme ip neight«Pour accéder aux informations sur l'outil / protocole de remplacement.

Cependant, tapant «homme ip neight"Ne recherche pas la page de l'homme pour" IP Neight ". Au lieu de cela, il recherchera deux pages d'homme… l'une pour «IP» et l'autre pour «Neigh."

Bien qu'il soit vrai que vous obtiendrez une page d'homme si vous tapez "Man IP Neight", à moins que vous ne portiez une attention particulière, vous pouvez manquer que ce n'est pas vraiment ce que vous recherchiez.

Vous pouvez ajouter un tableau de bord (même si ce n'est pas ce qui montre dans la page de l'homme lors de la référence à l'outil de remplacement)… Donc, si vous ajoutez un tableau de bord et tapez «Man IP-Neigh» qui fonctionne également bien, mais ce n'est pas correct soit.

Vous pourriez essayer de taper "homme ip-neighbour»(Notez l'orthographe britannique). Lorsque vous tapez cette phrase particulière, vous verrez la bonne page homme pour remplacer la page ARP Man (ou remplacer le protocole ARP). L'essentiel est le suivant: si vous ne trouvez pas ce dont vous avez besoin, essayez d'utiliser différentes combinaisons jusqu'à ce que vous obteniez la page souhaitée.

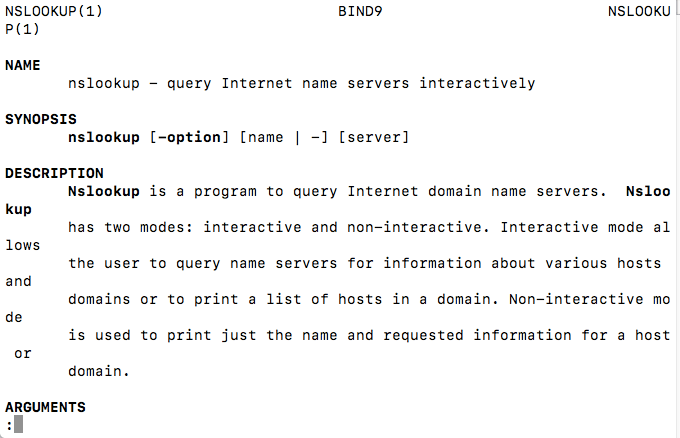

À titre d'exemple, essayez de rechercher la page de l'homme pour l'outil NSlookup. Vous faites cela en tapant «Man nslookup». Lorsque vous faites cela, vous verrez une page d'homme qui ressemble à l'image / capture d'écran ci-dessous. Vous apprendrez tout ce que vous voudriez savoir sur l'outil NSlookup.

Après que la page de l'homme apparaisse sur votre écran, vous pouvez faire défiler, lire, appliquer, tester et même fermer la page de l'homme (en tapant la lettre «Q» et en laissant la page de l'homme fermement).

Si vous demandez une page d'homme qui n'existe pas, Linux vous fournira les commentaires qu'il n'y a pas d'entrée pour cette page homme et pour en essayer un autre.

IPv4 et IPv6

IPv4 et IPv6 sont techniquement les mêmes, mais ils n'apparaissent pas les mêmes pour nous humains. Ils sont un moyen d'identifier des machines ou des appareils sur un réseau local (LAN). Ils sont privés dans la façon dont ils identifient les appareils dans le LAN.

IPv4 utilise des nombres séparés par des points / périodes. La plupart d'entre nous connaissent le type d'adresses IP que nous voyons pour les ordinateurs connectés à nos réseaux privés à l'aide du format IPv4.

Les ordinateurs d'un réseau ont également une adresse IPv6, mais il semble différent. IPv6 est composé de caractères alphanumériques séparés par des Colons (:).

Alors, quelles sont les différences entre IPv4 et IPv6? Pensez-y comme un nom de réseau. L'un est comme le prénom et l'autre est le nom de famille. Les deux noms indiquent la même personne (ou dans ce cas, un ordinateur). Tout comme nous avons généralement un prénom différent par rapport à notre nom de famille, le «nom» IPv4 sera différent du «nom» IPv6 même s'ils pointent tous les deux vers la même machine.

Carla Schroeder a écrit un article facile à lire et utile sur IPv4 et IPv6.

Accès root sur un serveur Linux (et Su et Sudo)

Pour de nombreuses tâches qui doivent être effectuées, l'accès racine (un.k.un. Administrateur ou superutilisateur) est requis. C'est parce que bon nombre de ces services publics et applications sont suffisamment sensibles.

Une autre solution pour se connecter en tant que root ou déclenchant l'accès aux superutilisateurs (SU) consiste à constituer une commande avec «sudo» indiquant à la machine Linux que cette commande particulière doit être exécutée en tant que superutilisateur / racine, mais que les commandes suivantes ne le font pas (sauf si également Ajouté avec la directive «sudo»).

Dans les cas où «sudo» est utilisé et apparenté à la commande, Linux demandera le mot de passe SU afin d'authentifier l'identité et les autorisations du superutilisateur.

Protocoles de réseautage

Il existe de nombreux protocoles différents à considérer lorsqu'ils discutent de Linux. Les deux protocoles qui sont primaires de cet article sont TCP et IP.

Protocole de contrôle de la transmission (TCP)

Le protocole de contrôle de transmission, plus souvent appelé TCP, est un protocole utilisé pour la transmission des paquets, tout comme son nom décrit.

Voir ci-dessous pour une explication de divers outils, y compris l'outil Linux appelé Contrôle de la circulation (TC).

TCP dirige le système d'exploitation Linux sur la façon dont les paquets doivent passer d'un endroit à un autre. Il contrôle également le trafic réseau et dirige la transmission de paquets d'informations (comme les dossiers de données se déplaçant d'un endroit à un autre).

C'est pourquoi le protocole est appelé Protocole de contrôle de la transmission (TCP).

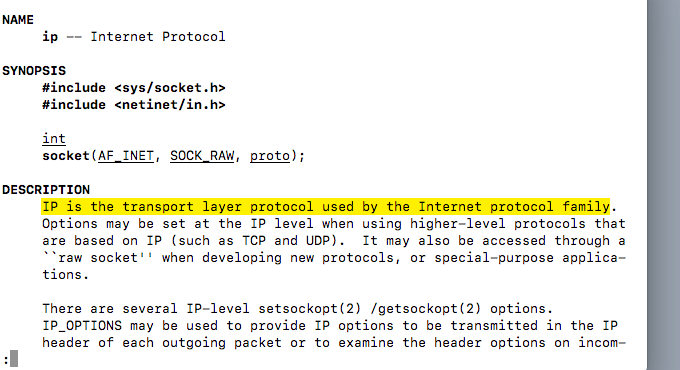

Protocole Internet (IP)

Le protocole Internet est communément mentionné par son acronyme, IP.

Dans le cas du IP Vous avez une zone plus large (Internet) pour transmettre des paquets. C'est comme avoir une super autoroute plus large, plus longue et plus voyagée… appelée Internet. Alors que TCP contrôle le mouvement des paquets sur un réseau, IP contrôle le mouvement des paquets sur Internet.

Protocole ICMP

ICMP signifie Internet Control Messageing Protocol. Bien qu'il s'agisse d'un protocole disponible dans la plupart des distributions Linux, il peut ne pas être disponible sur toutes les distributions Linux. Cela a été mis en évidence par l'absence d'une page d'homme dans une installation CENTOS actuelle.

À première vue, il peut ne pas sembler que ce protocole particulier est essentiel mais en réalité. ICMP est chargé de fournir des messages d'erreur si / quand un paquet n'atteint pas correctement sa destination. ICMP est essentiel pour recevoir des mises à jour d'état sur la livraison (ou la réception) des paquets d'informations transmis.

Protocole de diagramme utilisateur (UDP)

Le protocole de diagramme utilisateur (UDP), comme le protocole de contrôle de transmission (TCP), est un protocole pour la transmission de paquets d'informations d'un point à un autre. Dans le cas de TCP, dans le cadre du processus / transmission, il y a une vérification de la livraison réussie du ou des paquets, ce qui le rend plus fiable que UDP.

Dans le cas de l'UDP, il n'y a pas de processus de vérification, vous ne saurez donc pas si les paquets ont été transmis ou reçus avec succès et sans erreur. En tant que tel, c'est un protocole assez facile à utiliser, mais il n'est pas vérifiable ou capable d'être authentifié.

Configuration Linux

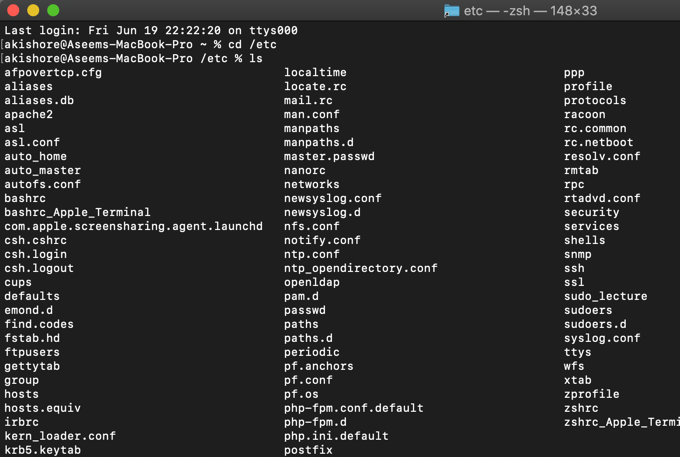

Il y a plusieurs fichiers de configuration disponibles dans le système d'exploitation Linux.

Par exemple, si vous exécutez un serveur Apache sur votre machine Linux, les fichiers de configuration Apache sont importants. Ces fichiers permettent au serveur Web Apache savoir ce qui se passe avec le domaine et plus précisément, le site hébergé sur ce serveur.

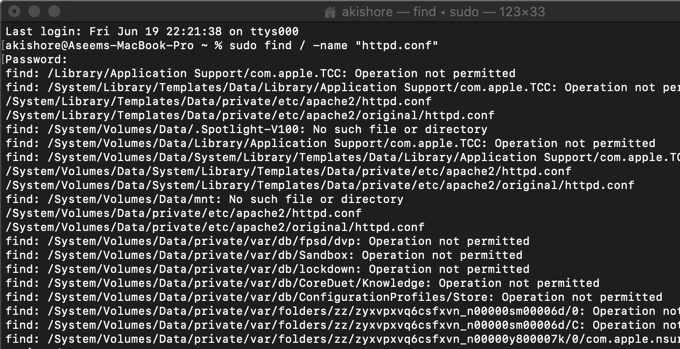

Parfois, le fichier de configuration est étiqueté comme httpd.confli. Parfois, il est étiqueté comme apache.confli. Ou cela pourrait être une étiquette / nom complètement différent. Vous pouvez trouver les fichiers de configuration dans un emplacement sur un serveur, et d'autres fois ils sont dans un emplacement complètement différent sur un autre serveur.

Heureusement, il existe des commandes utiles qui peuvent aider à localiser des fichiers de configuration spécifiques. Par exemple, vous pouvez taper ce qui suit pour localiser le «httpd.confli”Fichier de configuration, s'il existe:

trouver / -name «httpd.conf

Le premier mot, «Find», savons Linux quelle commande / utilitaire que vous utilisez, qui dans ce cas est l'utilitaire «Find». Le deuxième composant de la ligne de commande est le «/» qui permet à l'utilitaire de savoir qu'il devrait rechercher le chemin à partir du niveau racine du serveur.

Si vous cherchiez dans un emplacement plus spécifique, vous pouvez avoir quelque chose comme «/ etc» pour faire savoir à Linux pour démarrer dans le répertoire ETC et suivre ce chemin. En fournissant un chemin / emplacement spécifique, vous pouvez potentiellement accélérer le processus, car Linux n'a pas à rechercher dans des endroits redondants.

Le "-nom"L'option permet à Linux de savoir ce que vous recherchez dans le nom du fichier ou du répertoire. Il est utile d'inclure le nom dans des guillemets, et vous pouvez également utiliser un astérisque (*) comme joker lors de la recherche.

Quelques exemples de fichiers de configuration et de répertoires dans le répertoire / chemin «/ etc» incluent:

- pam.d - un répertoire qui contient des services publics liés aux modules d'authentification. «Su» et «sudo» y sont trouvés, par exemple.

- sysconfig - un répertoire qui comprend des fonctions de l'ordinateur, comme la gestion de l'alimentation, la souris et plus.

- résoudre.confli - Un fichier qui aide à la fonctionnalité du serveur de noms de domaine, si la machine Linux est utilisée à ce titre.

- prestations de service - Ce fichier contient les connexions disponibles (i.e. ports ouverts) disponible sur la machine Linux.

Si vous vous demandez si des fichiers, des chemins ou des services publics sont obsolètes ou obsolètes, utilisez les pages de l'homme pour vérifier. C'est un moyen utile de garder un œil sur ce qui est courant et ce qui a changé.

Comprendre le système de fichiers Linux

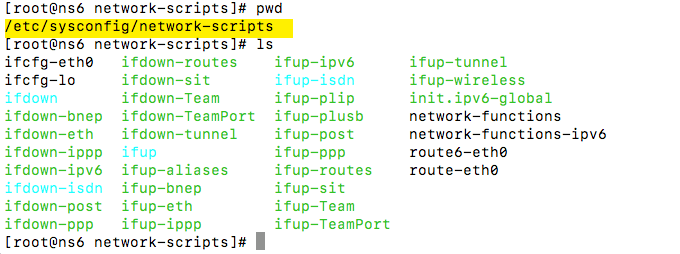

Dans de nombreuses distributions Linux, les fichiers de configuration se trouvent dans le répertoire des scripts de réseau sous le «etc / sysconfig" chemin. S'ils n'y sont pas situés, il est probable qu'il y ait un emplacement / chemin similaire. Les fichiers présents dans ce cas particulier sont affichés dans la capture d'écran ci-dessous.

Comme vous le verrez dans la capture d'écran ci-dessous, il y a deux fichiers de configuration. Chacun d'eux est étiqueté en fonction de leurs interfaces respectives (i.e. ifcfg-eth0).

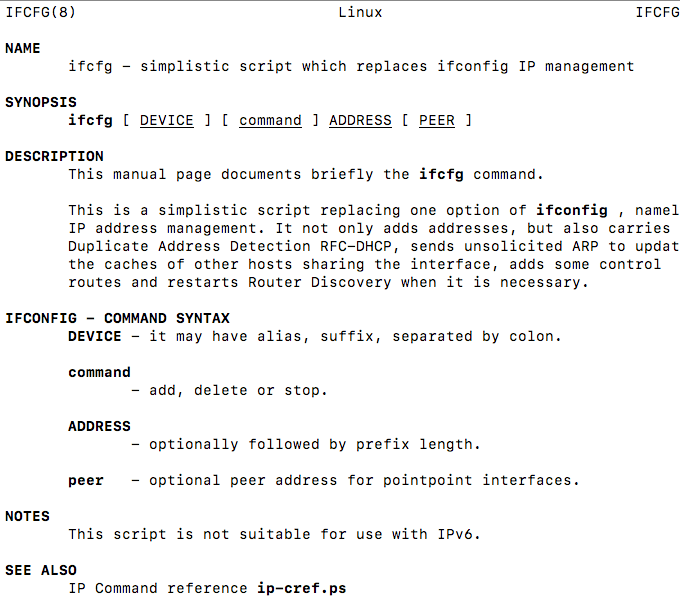

Les fichiers de configuration sont précédés de «ifcfg”Qui remplace la commande ifconfig (tout en faisant partie du nom du fichier d'interface). Cela dit, il a maintenant été quelque peu remplacé également car l'IFCFG n'est pas compatible avec IPv6.

Les deux références interfaces (ifcfg-eth0 et ifcfg-lo) se référer à des types spécifiques d'interfaces. Les développeurs Linux ont été utiles dans ce domaine, fournissant une définition et une direction sous la forme de noms de fichiers. Dans le cas de l'interface se terminant par «ETH0", C'est une interface connectée via" Ethernet "ou a une capacité Ethernet.

L'utilisation des lettres «eth"Vous indiquez-vous dans la bonne direction. Le nombre qui suit «ETH» fournit le numéro de l'appareil. Ainsi, le prochain appareil Ethernet peut être quelque chose comme "ifcfg-Eth1" et ainsi de suite.

Le nom de fichier qui se termine par «LO» fait référence à une interface «Loopback». Il est également référencé comme le «localhost."Il s'agit d'une connexion réseau qui n'est pas techniquement une véritable connexion réseau. Il permet simplement aux processus de communiquer sur l'appareil sans communiquer sur le réseau. Pensez «virtuel» lorsque vous réfléchissez à cette interface particulière.

Toutes les distributions Linux sont capables d'avoir un bouclage (ou localhost) et sont généralement configurés pour un par défaut. Ils utilisent une interface qui se termine par «-lo."L'adresse IP du localhost est généralement 127.0.0.1. Dans de nombreux cas, l'interface virtuelle Loopback peut être utilisée pour tester les connexions et exclure d'autres problèmes de réseau potentiels.

Les fichiers

Il existe différentes façons de modifier les fichiers de configuration (ainsi que les afficher). Une méthode consiste à utiliser le «VI Editor"C'est accessible via la commande"vi»Suivi du nom de fichier. Dans ce cas, quand on type "vi ifcfg-eth0»(Sans les guillemets), ils sont capables de visualiser les informations du réseau pour cette interface particulière (ETH0).

Cependant, il serait plus conseillé de le faire de la manière traditionnelle et de suivre les instructions de configuration du réseau trouvées dans la page de l'homme pour IFCFG.

Cela peut également être plus facile pour la personne non technique. L'utilisation de l'éditeur VI nécessite un peu d'attention aux détails, donc si vous êtes axé sur les détails (ou si vous êtes déjà programmeur ou administrateur système), l'éditeur VI peut être une solution optimale lorsque vous travaillez avec des fichiers de configuration Linux.

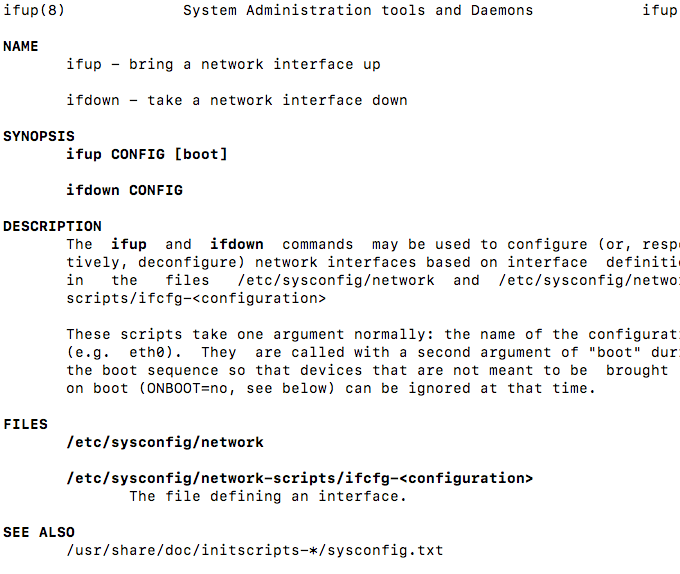

En accédant aux pages de l'homme, nous sommes en mesure de revoir les informations sur le script IFCFG qui ont remplacé le script ifconfig (comme indiqué dans la capture d'écran ci-dessus de la page de l'homme). De plus, lorsque vous regardez la liste des interfaces dans la distribution Linux, nous remarquons les commandes IFUP et IFDOW. Ceux-ci peuvent également être examinés dans leur (s) page (s) d'homme (s).

Une capture d'écran de la page de l'homme est indiquée dans l'image ci-dessous. Comme vous le verrez dans la page Man, il existe des fichiers de configuration Linux supplémentaires (et les chemins pour accéder à ces fichiers) qui peuvent être consultés (et modifiés) dans la configuration et la configuration des fichiers TCP / IP sur Linux.

Si vous utilisez un éditeur de texte en ligne de commande comme l'éditeur VI pour afficher le fichier de configuration, vous remarquerez certaines options définies. Par exemple, en regardant l'interface réseau, vous pouvez voir des mots dans tous les capuchons, suivis d'un signe égal (=), puis d'un autre mot.

Par exemple, il peut y avoir une directive qui est «Intimider"Et il peut dire" onoot = oui "comme exemple d'option de configuration. Il y a également plusieurs autres points et options de configuration. Par exemple, un autre est Masque de file.

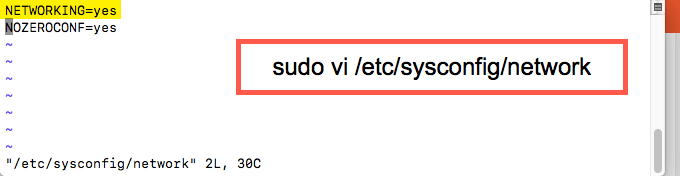

Si vous voyez la directive de configuration, "LA MISE EN RÉSEAU,"Il devrait être suivi d'un" Oui.«S'il est suivi par« non », cela peut représenter un problème car cela indiquerait que l'interface réseau n'est pas activée pour la mise en réseau.

Voici un processus étape par étape pour corriger la situation qui vient d'être décrite:

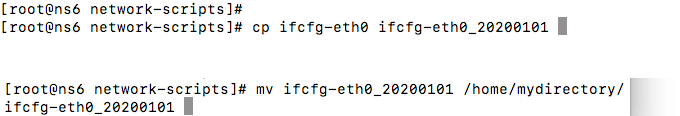

- Faire une copie du fichier de configuration, pour être sûr. Il y a quelques façons de le faire. L'un des plus faciles est la fenêtre de commandement.

Taper: CP IFCFG-ETH0 IFCFG-ETH0_20200101

Ensuite, sur la ligne suivante, tapez: MV IFCFG-ETH0_20200101 / HOME / MYDIRECTORY / IFCFG-ETH0_20200101

Cela déplace la copie de fichier que vous venez de faire dans un répertoire que vous utilisez pour les sauvegardes. - Maintenant que vous avez effectué une sauvegarde du fichier de configuration, il est temps d'apporter des modifications à ce fichier de configuration. Si vous utilisez l'éditeur VI, vous tapez ce qui suit:

vi ifcfg-eth0

Après cela, le fichier s'ouvrira dans l'application Terminal / Command (similaire à la façon dont une page homme s'ouvre lorsque vous le déclenchez).

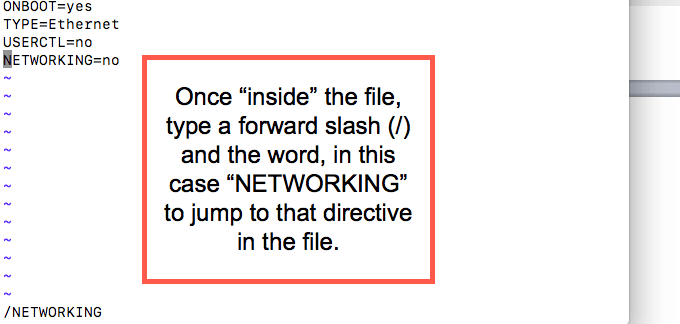

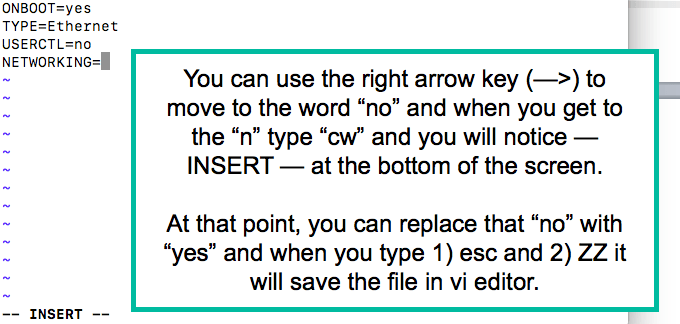

Une fois le fichier de configuration ouvert, vous recherchez la ligne qui comprend «Réseautage = Non«Et supprimez cette ligne ou changez-la en« Networking = Oui ». Cela peut être fait avec le «cw»Directive dans l'éditeur VI. En tapant une barre oblique, vous dites à l'éditeur VI que vous recherchez quelque chose. Dans ce cas, vous faites savoir à l'éditeur que vous recherchez le «réseautage» et lorsqu'il est trouvé (dirigeant la souris vers cet emplacement), vous pouvez utiliser la touche de flèche droite pour passer au mot «non».

Lorsque vous arrivez au mot «non», arrêtez-vous sur le «N» et tapez «cw«Vous permettant de changer le« non »en« oui.«Le« CW »signifie Change Word et Linux vous permet de changer le mot entier d'un mot (« non ») à un autre (« oui »). Si vous vouliez seulement changer une lettre, vous pouvez utiliser un «R» pour remplacer une lettre ou un caractère.

Les captures d'écran montrent ce processus ci-dessous.

- Après avoir enregistré le fichier de configuration (i.e. Taping ESC pour sortir du mode d'insert puis un double z pour enregistrer le fichier), il est temps de redémarrer le service ou l'ordinateur. Cela peut être fait de plusieurs manières différentes. Une méthode pour redémarrer l'ordinateur consiste à taper la ligne de commande suivante:

Arrêt -R maintenant

La commande d'arrêt indique à la machine Linux d'arrêter. L'option -r indique à la commande qu'il n'est pas seulement un arrêt, mais un redémarrage et de le faire maintenant.

Conseil: Si vous souhaitez savoir quand l'ordinateur ou le serveur a terminé le redémarrage, tapez «ping», puis l'adresse IP publique de l'ordinateur / serveur (ou un nom de domaine d'un site hébergé sur le serveur Linux).

En utilisant la commande ping, vous verrez que le serveur n'est pas «pingable» (qui se produit pendant le redémarrage), puis lorsque le serveur redémarrera avec succès, le ping répondra avec une réponse positive, indiquant un redémarrage réussi.

Voici quelques images qui aident à illustrer les étapes de la liste ci-dessus.

Étape 1:

Étape 2:

Conseil: Gardez à l'esprit que rien dans le monde du serveur n'est singulier. Par exemple, vous pouvez modifier la configuration d'une interface particulière (dans ce cas eth0), mais cela peut être juste une interface sur un réseau et peut être affecté par (ou affecter) un autre serveur.

Ainsi, dans l'exemple ci-dessus, en redémarrant le serveur, il déclenchera les appareils réseau pour redémarrer également. Ce n'est pas l'option singulière de cette interface, mais cette interface serait affectée par une commande pour redémarrer.

/ etc / Hosts Fichier (s)

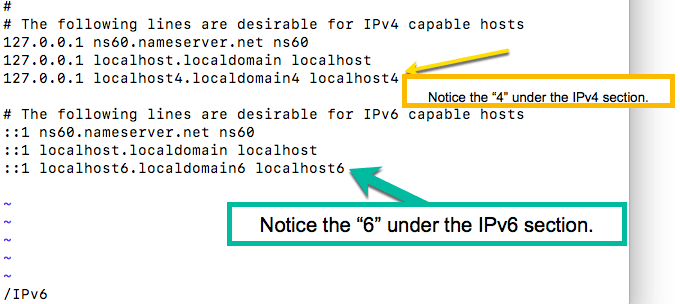

Le fichier / etc / hôtes peut exister ou non. S'il existe, il peut être utilisé ou non dans la configuration. Par exemple, vous pouvez avoir un système différent qui gère les configurations d'hôte, plutôt que de gérer directement le fichier. De plus, le fichier hôtes varie lui-même. Par exemple, IPv4 et IPv6 gèrent la configuration différemment, comme vous pouvez le voir dans l'image ci-dessous.

Fichiers de configuration; Emplacements / chemins; Conditions; et plus

Certains noms de fichiers et emplacements de fichiers utiles supplémentaires sont:

- / etc / sysconfig / réseau-scripts / (chemin de fichier de configuration)

- / etc / sysconfig / réseau-scripts / ifcfg-eth0 (fichier de configuration)

- / etc / hosts (fichier de configuration)

- / etc / résolv.conf (fichier de configuration avec des informations sur le serveur de noms)

Dans de nombreux cas, le logiciel système ou serveur crée automatiquement les fichiers de configuration. De plus, si le DHCP est utilisé, il existe d'autres aspects de la configuration de mise en réseau qui sont calculés à la volée, car les adresses IP statiques ne sont pas utilisées dans ce cas.

Les commandes de ligne de commande (CL) suivantes étaient (ou sont) utilisées dans la plupart des distributions Linux. Lorsqu'ils sont obsolètes ou dépréciés, la commande de remplacement est répertoriée.

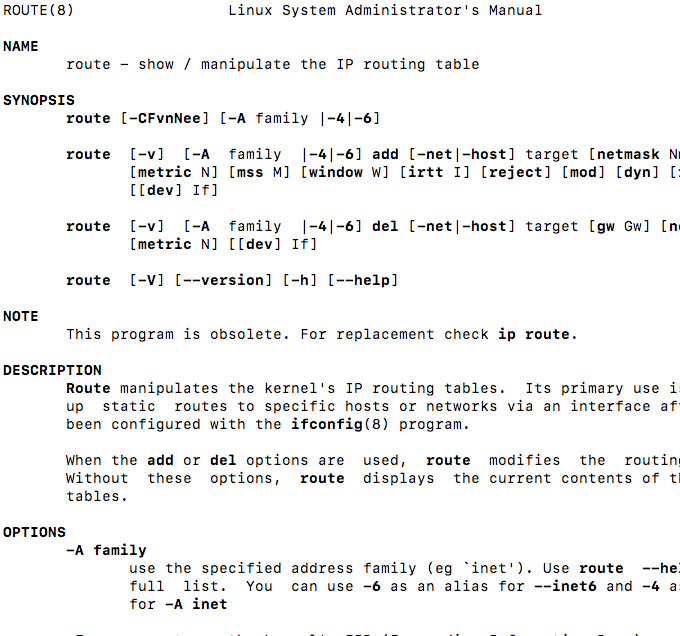

- itinéraire (obsolète / déprécié): A été utilisé pour afficher et modifier les itinéraires. Remplacé par itinéraire IP.

- nom d'hôte: Utilisé pour afficher ou amanipuler et modifier le nom d'hôte de la machine.

- netstat: Afficher les connexions réseau, les tables de routage, les statistiques d'interface, les abonnements à multidiffusion, etc.

- arp: (obsolète / déprécié) Utilisé pour afficher des informations IPv4; Plus précisément le cache du voisin réseau. IPv6 est devenu l'adresse réseau, remplaçant la collection IPv4 de quatre nombres séparés par périodes. À la lumière de ces changements, cette commande obsolète a été remplacée par IP Neight.

- IP: Non seulement IP signifie «Protocole Internet» et le WAN Ultimate (réseau large de la zone »), mais c'est aussi un utilitaire qui permet à l'administrateur système ou à l'utilisateur informatique de visualiser les paramètres TCP / IP ainsi que de les définir au besoin.

- TC: Cela signifie «Traffic Control» et est un service public pour aider à gérer le trafic entrant et sortant sur la machine Linux.

Outils de configuration: GUI VS. Ligne de commande (CL)

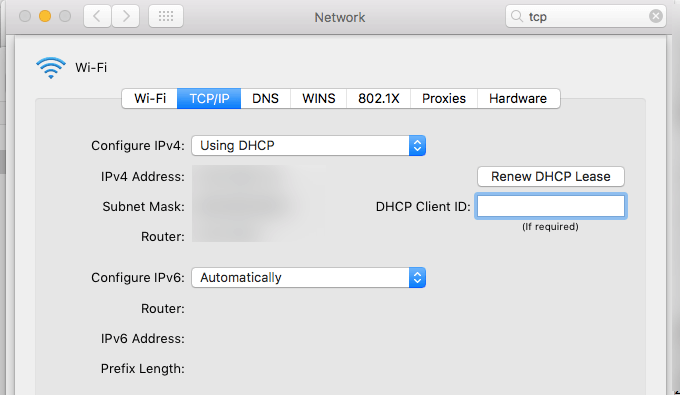

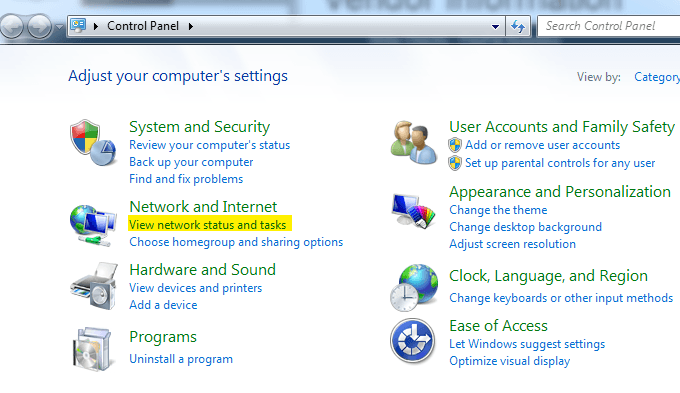

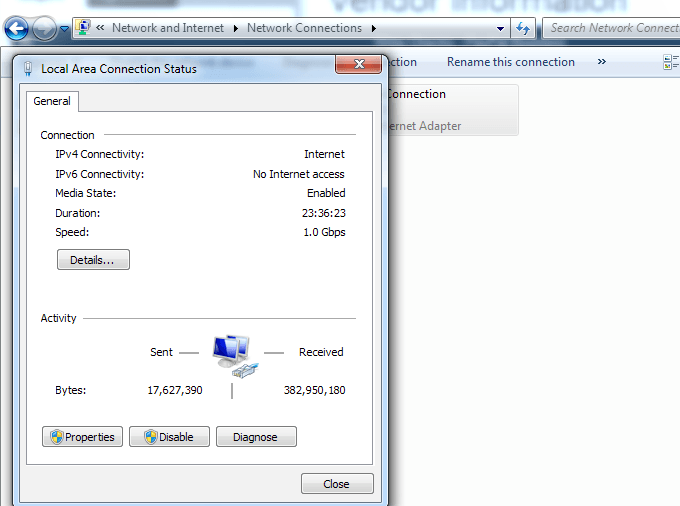

Pour fournir un point de référence, les trois images suivantes affichent un mécanisme d'interface utilisateur graphique (GUI) pour gérer la configuration de la mise en réseau, y compris TCP / IP.

La première image est la GUI Apple Mac (Préférences système> Réseautage) et les deux secondes d'images sont celles du système d'exploitation Windows (bien qu'il varie d'une version à l'autre). Il est accessible via le panneau de configuration Microsoft et les connexions réseau, comme vous pouvez le voir dans les captures d'écran.

Pour les avantages et les inconvénients de l'interface graphique contre l'éditeur de texte ou la ligne de commande (CL)

Alors que de nombreuses personnes préfèrent les interfaces utilisateur graphiques (GUI) en raison de leur facilité d'utilisation, de leur présentation visuelle et de leur simplicité globale, il est utile de comprendre les fichiers de configuration (dans ce cas liés à la mise en réseau) afin que vous puissiez dépanner et corriger tous les problèmes.

Vous voudrez peut-être d'abord saisir l'interface graphique, mais cela aide à être pleinement informé… au cas où. De plus, il existe des systèmes d'exploitation qui n'ont pas nécessairement une interface graphique (ou n'en ont pas encore) à nouveau; Il est utile d'être préparé.

Dans la section suivante, nous couvrirons les fichiers de configuration et comment y accéder, les mettre à jour, ainsi que la gestion des fichiers et des services publics.

Outils de ligne de commande Linux (CL), utilitaires, scripts et démons

Il existe de nombreux outils disponibles pour les distributions Linux. Encore une fois, comme les autres commandes, il existe des similitudes (et des différences) entre la façon dont ces outils sont utilisés dans les différentes distributions. Dans certains cas, des outils sont disponibles mais doivent être installés en premier, et le processus d'installation varie souvent.

L'outil de ligne de commande est souvent référencé comme coquille Et au début, Terminal. Il y a d'autres termes pour cela, mais généralement, c'est une application qui permet à l'utilisateur d'accéder aux systèmes d'exploitation par des commandes de saisie dans une fenêtre.

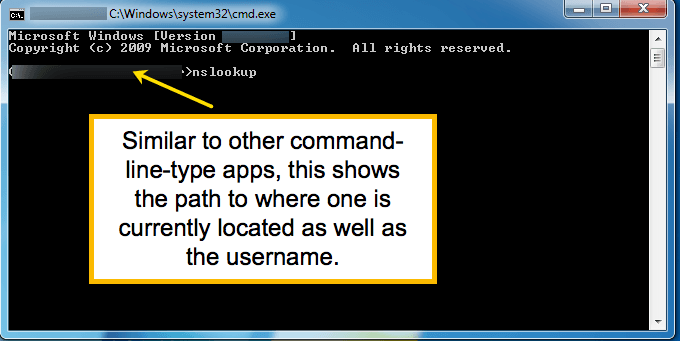

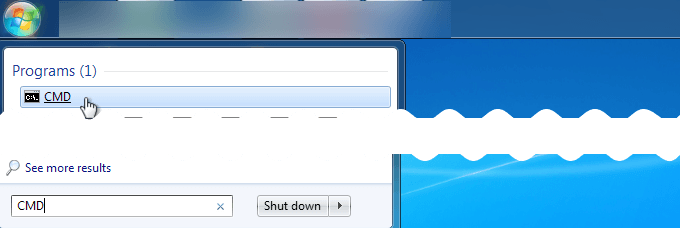

Regardons quelques exemples. Le premier provient du système d'exploitation Windows et semble probablement familier aux utilisateurs de Windows. L'outil est ouvert par tape CMD (comme indiqué dans les captures d'écran ci-dessous).

La deuxième capture d'écran est celle d'une application appelée Terminal Cela vient préinstallé sur la plupart des ordinateurs Apple.

Nslookup (nslookup)

Dans le cas d nslookup, le ns représente nom du serveur et le chercher La partie de la commande est une «recherche» d'informations. Donc, ce que le nom de cet outil nous dit, c'est qu'il recherchera les informations généralement disponibles via un serveur de noms.

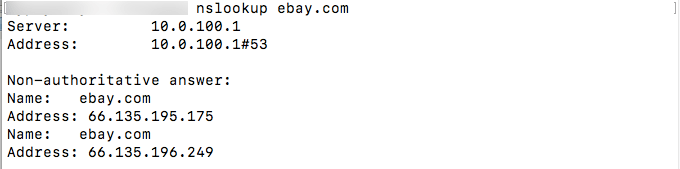

NSlookup est un outil pratique. Dans ce cas, nous l'utilisons pour rechercher des informations sur eBay. Pour ce faire, nous tapons «nslookup ebay.com »et on nous présente des informations similaires à ce qui est montré dans l'image ci-dessous.

La commande est affichée en haut de la capture d'écran (après les informations privées floues). Ensuite, la sortie de cette demande (le NSLookup) est affichée ci-dessous, avec des informations telles que le serveur (l'adresse IP publique), l'adresse IP spécifique, etc.

Contrôle du trafic (TC)

Un autre outil est l'outil «Traffic Control» (également appelé «TC»). C'est un outil qui permet la planification et le traitement des paquets de données.

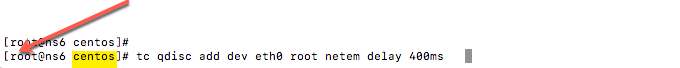

La commande vous dit comment Les paquets se déplacent sur un réseau. Ce comment L'aspect comprend les réponses à des questions telles que le timing, la vitesse, les appareils et plus encore. Voici une représentation de ligne de commande (CL) de l'utilisation du contrôle du trafic (TC):

Bien que cela puisse ressembler à «charabia» pour certains, chaque mot de la ligne de commande représente quelque chose d'important. Voici la liste:

- TC: Ceci est l'outil, dans ce cas, «contrôle du trafic» (un.k.un. «TC»). Cela indique à l'application / logiciel de ligne de commande que l'outil Linux à utiliser.

- qdisc: Cette abréviation représente discipline de mise en file d'attente et est une autre façon de décrire un planificateur simple.

- ajouter: Puisque nous construisons une configuration (oui, techniquement un fichier), nous disons à l'outil que nous sommes ajouter aux commandes.

- dev eth0: Le «dev» fait référence à «l'appareil», en faisant savoir à l'outil que nous sommes sur le point de définir l'appareil. Le «Eth0», dans ce cas, est la référence à l'appareil. Vous remarquerez que cela est similaire à ce qui apparaît dans une interface utilisateur graphique (GUI) pour une étiquette de périphérique.

- racine: Cela indique à l'outil que nous modifions le trafic sortant du niveau racinaire, ou de la sortie.

- netem: Ce mot représente la phrase, «émulateur de réseau». Bien que ce ne soit pas le réseau matériel, il émule la même chose. Ceci est similaire à la façon dont le logiciel Parallels émule le logiciel Windows pour les ordinateurs Apple. Certes, c'est un logiciel complètement différent mais est un logiciel d'émulation de la même manière que netem émule un réseau. Dans ce cas, netem représente un WAN (grand réseau de l'aire de l'aire) par opposition à un LAN (réseau local).

- retard: Ce mot indique à l'outil TC que nous modifions le composant «retard» de la transaction.

- 400 ms: Nous avons déjà dit à l'outil que nous affectons le retard, mais maintenant nous devons définir combien nous affectons le retard. Dans ce cas, c'est de 400 millisecondes.

Gestionnaire de réseau

Le but du gestionnaire de réseau est de simplifier et d'automatiser la configuration de votre réseau. Pour les utilisateurs de DHCP, le gestionnaire de réseau peut obtenir une adresse IP, remplacer les itinéraires par défaut et échanger automatiquement les serveurs de noms.

L'outil NMTUI pour l'utilisation de votre gestionnaire de réseau est disponible dans la plupart des distributions Linux, mais pas toutes,. Gardez également à l'esprit que certains outils sont «disponibles» et pourtant pas disponibles. En d'autres termes, certains outils et démons doivent être installés et ne sont pas nécessairement préinstallés sur la distribution Linux en question.

Autres sujets de réseautage

Il existe de nombreux aspects de la mise en réseau et du TCP / IP qui sont particulièrement fascinants, en particulier lorsqu'ils traitent d'une distribution Linux. N'oubliez pas que vous avez des pages manuelles (un.k.un. pages de l'homme) Disponible directement dans l'installation de Linux. Ainsi, bien que cela puisse sembler être une sorte de liste sans rapport de ce que vous ne devriez pas faire, vous pouvez toujours utiliser une page d'homme pour comprendre ce que vous devez faire.

Linux comme le routeur

Ces jours-ci, la plupart des gens utilisent du matériel dédié à la tâche de routage (je.e. routeur) pour gérer la tâche de route réseau.

Plusieurs fois, c'est parce que les routeurs font partie du package avec les forfaits / contrats Internet à domicile ou au bureau. Le client est généralement surpris en train de payer des frais de location / location par mois (ou annuellement) ou d'avoir à acheter le routeur.

Cependant, il est géré, il est peu nécessaire que Linux fonctionne comme un routeur même s'il est capable de fonctionner comme un routeur. Les scénarios décrits ci-dessus créent une situation presque pseudo-dépréciation pour Linux, mais cela ne signifie pas que Linux est complètement hors du jeu. Il est possible de configurer un serveur Linux en tant que routeur matériel (et logiciel ultérieur) si vous avez besoin de.

IP Route (anciennement «Route»)

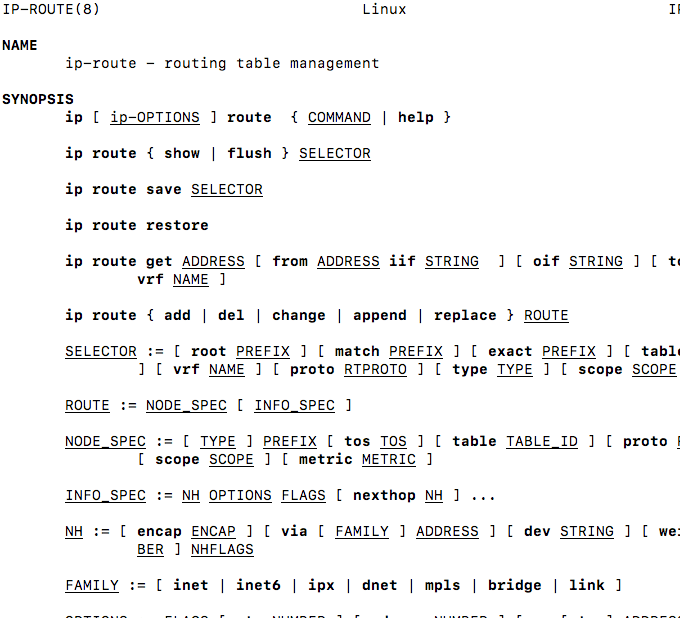

L'image suivante montre une capture d'écran de la page de l'homme pour «Route» et les directives qui sont possibles avec cet outil.

SNORT - Un système de détection d'intrus

Snort Software est un système de détection d'intrusion open source (IDS) développé à l'origine par Martin Roesch et depuis acquis par Cisco Systems. Il fonctionne sur la base des règles qui utilisent les couches TCP / IP du réseau. Définir ces règles Identifier les intrusions pour protéger un réseau.

Comment configurer Linux> Paramètres TCP / IP pour Linux

Les mini tutoriels suivants vous aideront avec certaines tâches courantes que vous pourriez rencontrer dans le monde Linux.

Gardez à l'esprit que les temps changent rapidement, il est donc utile d'utiliser vos pages d'homme ainsi que les recherches dans Google pour vérifier les étapes suivantes et vous assurer qu'il n'y a pas d'autres outils qui peuvent mieux faire le travail. Depuis la rédaction de cet article, ce n'est pas le cas.

Tutoriel 01: attribuer une adresse IP statique à une machine Linux

La première question que vous devez poser est de savoir si l'ordinateur / serveur a besoin d'une adresse IP statique (qui ne change pas) ou d'une adresse IP modifiable (comme DHCP - Protocole de configuration dynamique de l'hôte). S'il s'agit de votre ordinateur personnel (pas un serveur), il est probable que vous puissiez utiliser DHCP pour votre accès à Internet.

Cela signifie que vous n'avez pas à jouer avec l'attribution d'une adresse IP statique à votre ordinateur. Votre fournisseur de services Internet (ISP) et tout matériel fourni / loué calcule automatiquement une adresse IP à la volée pour vous permettre de vous connecter à Internet. En d'autres termes, si vous n'avez pas besoin d'une adresse IP statique, un changement dynamiquement est très bien pour votre ordinateur non serveur.

Si vous avez un serveur et que vous en avez besoin pour être accessible aux autres (je.e. à l'extérieur de votre maison; un WAN / Internet; non-lan) alors vous aurez besoin d'une adresse IP statique afin que le domaine que vous utilisez soit mappé via le serveur de noms d'hébergement affecté au domaine, soit accessible directement via l'adresse IP statique.

Si personne n'a besoin d'accéder à votre ordinateur ou serveur à l'extérieur de votre maison, une adresse IP changeante (dynamique; non statique) est très bien, car personne n'utilise une adresse IP statique.

Remarque: certaines personnes ont utilisé une adresse IP DHCP pour l'accès du public (oui, même en tant que serveur) mais,

- Cela nécessite une personne très technique à l'esprit, donc ce n'est pas aussi courant.

- C'est beaucoup plus difficile à maintenir (en raison de sa nature en constante évolution) qu'une adresse IP statique.

Si vous avez besoin d'une adresse IP statique, allez-y et suivez les étapes ici. Sinon, vous pouvez sauter cette section.

Comme vous le verrez, la commande (illustrée ci-dessus) comprend «sudo» au début de la ligne. Bien qu'il soit possible d'utiliser la commande «Su» (superutilisateur) et de se connecter comme superutilisateur, l'utilisation de «sudo» ne fait que l'exécution de cette commande en tant que superutilisateur.

L'autre méthode, qui se connecte en tant que superutilisateur, permet à toutes les tâches d'être accomplies en tant que superutilisateur, ce qui rend plus pratique de faire ce qui doit être fait.

Cependant, avec cela vient un risque de sécurité, c'est pourquoi il est plus sûr de démarrer la commande avec Sudo et de permettre à l'application de demander un mot de passe (au besoin) pour terminer la commande en tant que superutilisateur pour cette tâche / commande.

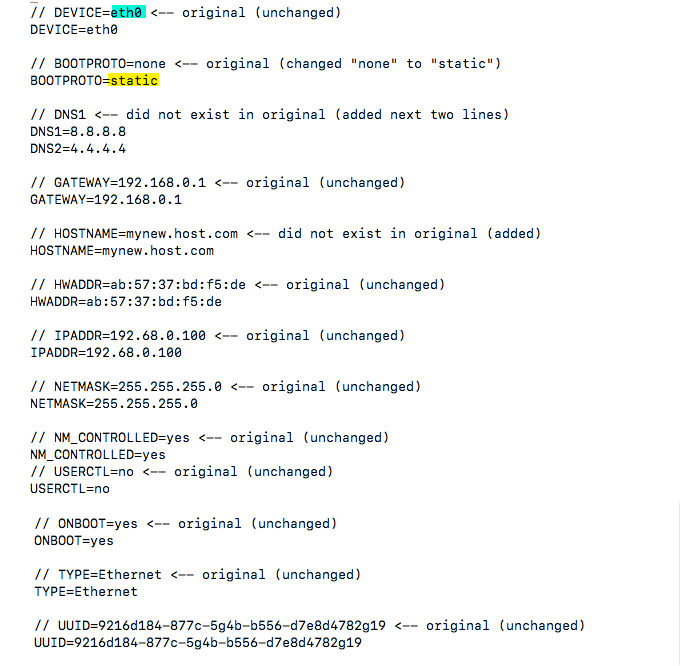

Le choix est le vôtre et devrait être basé sur la méthode plus facile. Le fichier représenté par la capture d'écran ci-dessous est accessible via la commande suivante:

Sudo VI / etc / Sysconfig / Network-Scripts / IFCFG-ETH0

Avant d'utiliser cette commande, le numéro de périphérique réseau est vérifié (ETH0) pour s'assurer qu'il est correct. Si vous vous en souvenez, les configurations Linux sont gérées dans le fichier de l'interface, il est donc essentiel que le numéro d'interface soit vérifié à partir de ce fichier avant de modifier le fichier de configuration.

Un autre aspect du fichier de configuration à noter est l'utilisation du mot «statique."Puisque nous ajoutons une adresse IP statique, il est important de faire savoir au fichier de configuration que c'est le cas.

Les notes ont été ajoutées dans la capture d'écran ci-dessous pour des raisons illustratives, mais ne doivent pas être incluses dans votre fichier de configuration. De plus, dans certaines distributions Linux, des guillemets sont nécessaires. Dans ce fichier de configuration particulier, aucune guillemette n'était présente dans le fichier de configuration créé automatiquement afin que la tendance soit continue et aucune guillemette n'a été ajoutée.

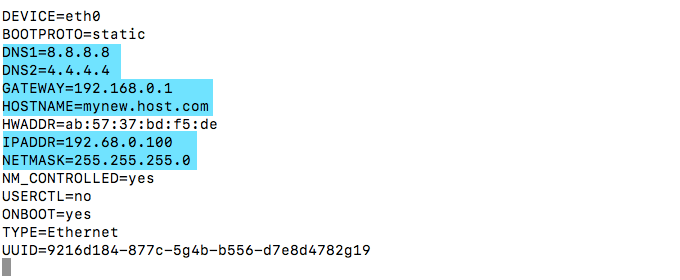

La capture d'écran suivante montre comment le fichier apparaîtrait réellement, avec les notes et les espaces supplémentaires supprimés.

Le fichier de configuration suivant (et final) à modifier est accessible en tapant:

sudo vi / etc / résolv.confli

Dans ce fichier, les serveurs de noms peuvent être ajoutés (ou modifiés). Ces serveurs de noms doivent correspondre à l'autre fichier de configuration qui vient d'être modifié. Dans ce cas, AT / etc / sysconfig / réseau de réseau / ifcfg-eth0 (la capture d'écran ci-dessus).

Le verbiage qui sera utilisé est «Nameserver."Donc, où le fichier de configuration de l'appareil affiche Dns1 = 8.8.8.8, le résolution.Le fichier de confr devrait afficher Namesserver 8.8.8.8.

La contrepartie de Dns2 = 4.4.4.4 se montrerait comme Nameserver 4.4.4.4 dans la résolution.fichier de confr.

Ensuite, les étapes ci-dessus fonctionnent sur la distribution Red Hat Linux, mais rien ne garantit qu'il fonctionnera à l'avenir, avec les changements technologiques qui se produisent. C'est pourquoi les configurations doivent être testées et vérifiées.

Une fois les configurations terminées, redémarrez l'interface réseau avec la méthode préférée comme décrit ci-dessus. Cela appliquera les modifications. Il est également utile que l'adresse IP statique soit testée. Vous pouvez le faire en essayant de vous connecter à cette adresse IP statique publique à partir d'un autre appareil (de préférence sur un autre réseau).

Vous pouvez également appeler un ami ou un associé et lui faire tenter une connexion à l'adresse IP statique à partir d'un autre emplacement géographique (et différent réseau).

Tutoriel 02: alias IP de réseau

Il est possible d'attribuer plus d'une adresse IP à une carte d'interface réseau (NIC). C'est ce qu'on appelle l'alias IP de réseau car une seule IP serait réelle, donc les adresses IP supplémentaires sont des alias à la même carte. Afin d'attribuer l'adresse IP, utilisez votre méthode préférée d'attribution de l'adresse IP comme décrit dans Tutorial 01.

Ce n'est pas qu'il doit être statique, mais pour avoir plusieurs adresses IP attribuées à l'aide de l'aliasage IP du réseau, il faut attribuer des adresses IP à l'aide d'une IP statique.

Tutoriel 03: Modifier le nom d'hôte de la machine Linux

Utilisez les étapes suivantes pour modifier le nom d'hôte de votre machine Linux à l'aide de votre éditeur préféré:

1. Modifiez le fichier de configuration du nom d'hôte en tapant ce qui suit dans l'application de ligne de commande:

Sudo VI / etc / nom d'hôte

Où que vous voyiez l'ancien nom d'hôte dans ce fichier de configuration, remplacez-le par le nouveau nom d'hôte.

2. Modifiez le fichier de configuration des hôtes en tapant ce qui suit dans l'application de ligne de commande:

sudo vi / etc / hôtes

Partout où vous voyez l'ancien nom d'hôte dans ce fichier, remplacez-le par le nom d'hôte nouvellement choisi / désigné de la même manière que vous l'avez fait avec le fichier de configuration du nom d'hôte dans la première étape ci-dessus.

3. Redémarrez le serveur ou l'ordinateur Linux. Une méthode pour le faire (en fonction de votre distribution Linux) consiste à taper ce qui suit dans l'application de ligne de commande:

Sudo Shutdown -r maintenant

Ce redémarrage est nécessaire pour que les modifications prennent effet.

Tutoriel 04: Activer et désactiver votre NIC

L'une des choses les plus fascinantes que vous pouvez faire via la ligne de commande de Linux est d'activer ou de désactiver votre connexion Ethernet.

Pour ce faire, tapez la commande appropriée de ces deux:

Configuration du lien IP sudo

RÉALISATION DE LIEN IP SUDO

Avec des versions plus anciennes de Linux, vous pouvez exécuter ifconfigup ou ifconfigdown, mais il est possible que ces commandes soient obsolètes ou obsolètes dans des distributions Linux plus récentes. Dans ce cas, la nouvelle commande IP est préférable.

Tutoriel 05: Activer le transfert de réseau

Votre système d'exploitation Linux est capable de connecter une variété de réseaux et peut agir comme un routeur. Tout ce que vous avez à faire est non-comment le filet.ipv4.ip_fporward = 1 ligne ce qui vous permettra de transmettre l'adresse IP.

Le fichier de configuration nécessaire est normalement stocké à / etc / sysctl.confli:

Pour des exemples sur la façon de le configurer, jetez un œil à «Comment activer le transfert IP sur Linux (IPv4 / IPv6)."

Si vous configurez un serveur Linux en utilisant DHCP (au lieu d'une adresse IP statique), vous pouvez opter pour une forme de transfert de réseau. Ce n'est pas courant, mais référencé ici parce qu'il est faisable et il représente un cas où quelqu'un peut être enclin à le faire.

Tutoriel 06: Commandes distantes via Shell

Dans le cas où vous devez accéder à un serveur Linux et ce serveur n'est pas situé géographiquement au même endroit que vous, vous devrez peut-être utiliser des commandes distantes pour accéder à ce serveur Linux distant.

Pour ceux qui sont programmeurs ou administrateurs système, «Remoting In» à un serveur est un événement normal.

L'une des façons les plus populaires de le faire est d'utiliser le «ssh«Commande, en faisant savoir l'application de ligne de commande que vous souhaitez accéder en toute sécurité au serveur Linux, même si vous le faites via une connexion non sécurisée.

En plus de l'utilisation de la commande «ssh», vous devez fournir des informations sur l'endroit où vous vous connectez et comment (entre autres options disponibles).

Vous pouvez utiliser un nom de domaine pour l'accès au serveur Linux ou même une adresse IP statique publique. Le nom ou l'adresse IP indique à la commande SSH à quoi il accède et où le trouver.

D'autres options peuvent inclure le nom d'utilisateur qui sera utilisé pour se connecter au serveur distant. Sans cette option définie, elle peut être demandée, mais c'est aussi une option pour la définir en même temps que la commande SSH.

Par exemple:

Nom d'utilisateur SSH MyServer.com

Le mot de passe peut également être configuré dans la commande, mais il est recommandé, pour des raisons de sécurité, que vous saisissez cela au moment de la connexion avec le serveur distant.

Pourquoi? Si le mot de passe est tapé dans la commande, en texte brut, il peut être accessible par la personne suivante en utilisant ce même ordinateur et ils auraient accès au mot de passe.

Pour des raisons de sécurité supplémentaires, vous souhaiterez peut-être accéder au serveur Linux via un port spécifique. En désignant un port qui peut être utilisé, vous pouvez bloquer d'autres ports et empêcher les tentatives de pirate ou les attaques DOS (déni de service).

Il existe de nombreux points de configuration différents pour SSH. Certains d'entre eux sont répertoriés à Shellhacks.com.

Tutoriel 07: outils de surveillance du réseau

Un élément important de la gestion d'un réseau est de vérifier que tout fonctionne et continue de fonctionner. Vous pouvez le faire grâce à la surveillance du réseau. Les outils qui s'adaptent à la surveillance du réseau varient mais qui réalisent finalement des buts et objectifs similaires.

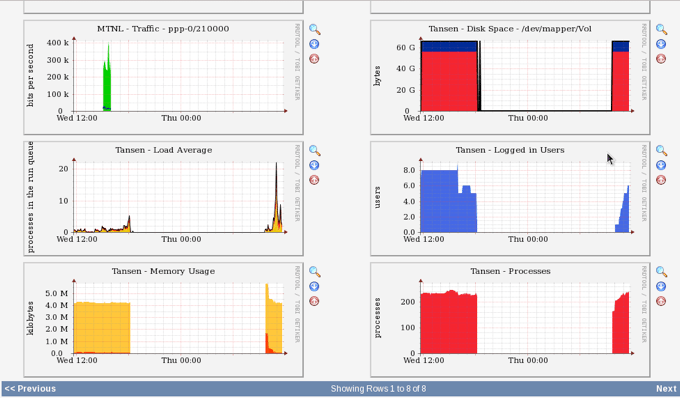

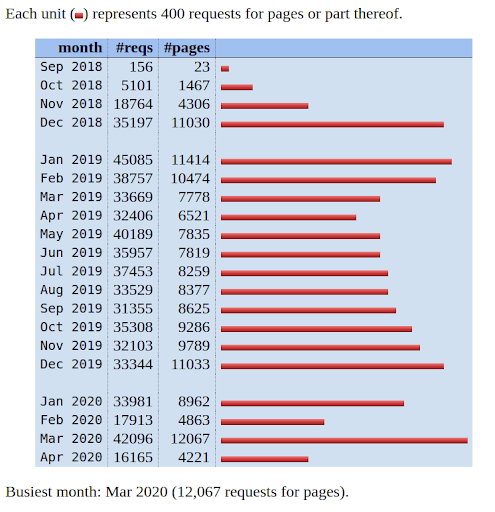

Un tel outil de surveillance de réseau est les cactus. CACTI est un outil de surveillance du réseau open source. CACTI surveille le réseau et fournit des représentations graphiques de ce qui a été enregistré. Cela aide les utilisateurs (en particulier les débutants) à identifier où il peut y avoir des problèmes.

Le frontal peut accueillir de nombreux utilisateurs et est parfois utilisé en hébergeant des services pour afficher des informations de bande passante en temps réel et d'autres données dans les graphiques suivants…

Les données peuvent être introduites dans des cactus via n'importe quel script ou commande externe. CACTI rassemblera les données via un cron-travail et remplira votre base de données MySQL avant de la présenter comme un graphique utilisateur frontal.

Pour gérer la collecte de données, vous pouvez alimenter les chemins de cactus vers n'importe quel script / commande externe ainsi que toutes les données dont l'utilisateur devra «remplir». CACTI rassemblera ensuite ces données dans un cron-travail et remplira une base de données MySQL.

Les CACTI sont un outil utile pour les administrateurs de réseau qui souhaitent surveiller l'utilisation du réseau et fournir des visuels faciles à comprendre aux consommateurs. Les cactus peuvent être téléchargés gratuitement sur cacti.filet. Le site Web comprend la documentation pour installer et configurer l'outil de surveillance du réseau.

Alternatives aux CACTI Vous pouvez essayer inclure, SolarWinds NPM, PRTG et Nagios. SolarWinds prendra en charge SNMP ainsi que ICMP / Ping, WMI, NetFlow, Sflow, Jflow et IPFix, pour n'en nommer que quelques-uns. Les modèles, graphiques et alertes prédéfinis vous aident à commencer à surveiller votre réseau rapidement.

PRTG fournit jusqu'à cent capteurs gratuitement. Il a des fonctionnalités similaires aux solarwinds, ainsi que des alertes flexibles et des applications pour les smartphones, les tablettes, les iPads.

Nagios a tous les outils que vous trouverez dans les cactus, mais nécessite un peu plus de configuration. Il y a beaucoup de plugins à choisir. Il a une solide réputation en tant que l'un des plus anciens outils de gestion et de surveillance du réseau. Mais, vous devrez vous salir les mains dans la maintenance de ses fichiers de configuration.

- « Comment renommer les fichiers dans Windows 10

- HDD Raid vs SSD Raid Les principales différences que vous devez connaître »