Comment utiliser l'authentification à deux facteurs avec Ubuntu

- 1789

- 172

- Jade Muller

Au fil du temps, l'authentification traditionnelle du nom d'utilisateur et du mot de passe s'est révélée inadéquate en assurant une sécurité robuste aux applications et aux systèmes. Les noms d'utilisateur et les mots de passe peuvent facilement être fissurés à l'aide d'une pléthore d'outils de piratage, laissant votre système vulnérable aux violations. Pour cette raison, toute entreprise ou entité qui prend la sécurité au sérieux doit mettre en œuvre Authentification à 2 facteurs.

Familièrement connu sous le nom MFA (Authentification multi-facteurs), L'authentification à 2 facteurs offre une couche de sécurité supplémentaire qui oblige les utilisateurs à fournir certains détails tels que codes, ou OTP (Mot de passe à usage unique) avant ou après l'authentification avec le nom d'utilisateur et le mot de passe habituels.

De nos jours, plusieurs sociétés telles que Google, Facebook, Twitter, et AWS, Pour mentionner que quelques-uns fournissent aux utilisateurs le choix de la configuration MFA Pour protéger davantage leurs comptes.

Dans ce guide, nous montrons comment vous pouvez utiliser Authentification à deux facteurs avec Ubuntu.

Étape 1: Installez le package PAM de Google

Tout d'abord, installez le Google Pam emballer. Pam, une abréviation pour Module d'authentification enfichable, est un mécanisme qui fournit une couche supplémentaire d'authentification sur la plate-forme Linux.

Le package est hébergé sur le Ubuntu Référentiel, alors continuez et utilisez la commande APT pour l'installer comme suit:

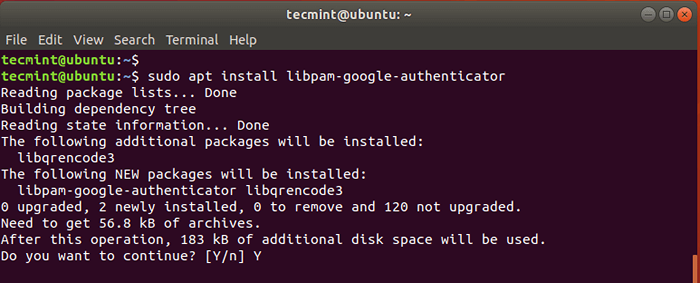

$ sudo apt install libpam-google-authenticator

Lorsque vous êtes invité, frappez 'Y' et presser ENTRER Pour continuer avec l'installation.

Installez Google Pam dans Ubuntu

Installez Google Pam dans Ubuntu Étape 2: Installez l'application Google Authenticator sur votre smartphone

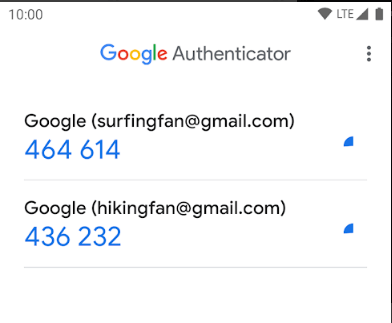

De plus, vous devez installer l'application Google Authenticator sur votre tablette ou téléphone intelligent. L'application vous présentera un OTP à 6 chiffres code qui renouvelle automatiquement chaque 30 secondes.

Google Authenticator

Google Authenticator Étape 3: Configurer Google Pam dans Ubuntu

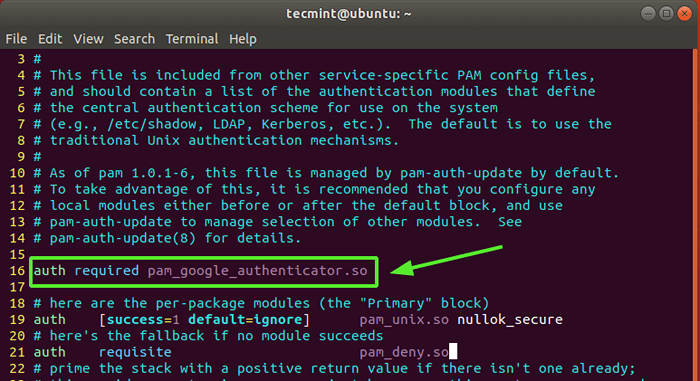

Avec le Google Authenticator application en place, nous procéderons et configurerons le package Google Pam sur Ubuntu en modifiant le / etc / pam.d / command-uut fichier comme indiqué.

$ sudo vim / etc / pam.d / command-uut

Ajoutez la ligne ci-dessous dans le fichier comme indiqué.

Auth exigé pam_google_authenticator.donc

Configurer PAM dans Ubuntu

Configurer PAM dans Ubuntu Enregistrer le fichier et quitter.

Maintenant, exécutez la commande ci-dessous pour initialiser Pam.

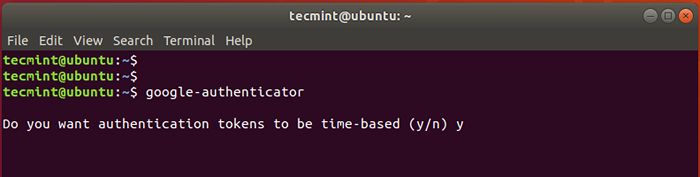

$ google-authenticatrice

Cela évoquera quelques questions sur votre écran terminal. Tout d'abord, il vous sera demandé si vous voulez que les jetons d'authentification soient basés sur le temps.

Authentification temporelle Les jetons expirent après un certain temps. Par défaut, c'est après 30 Secs, sur lesquels un nouvel ensemble de jetons est généré. Ces jetons sont considérés comme plus sûrs que les jetons non basés sur le temps, et donc le type 'Y' pour oui et frapper ENTRER.

Configurer Google Authenticator

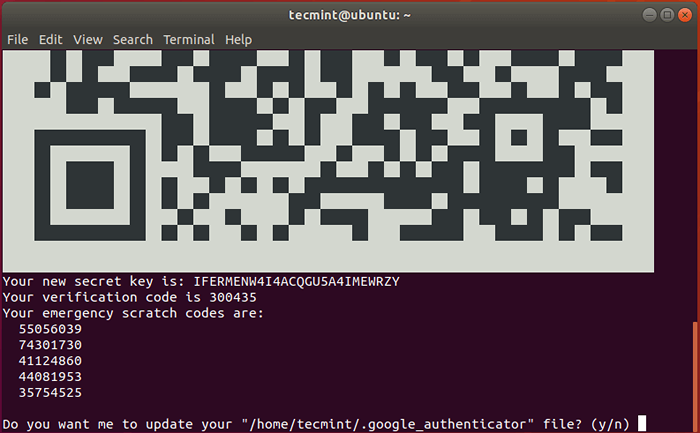

Configurer Google Authenticator Ensuite, un QR Code sera affiché sur le terminal comme indiqué ci-dessous et juste en dessous, certaines informations seront affichées. Les informations affichées comprennent:

- Clef secrète

- Le code de vérification

- Codes de grattage d'urgence

Vous devez enregistrer ces informations sur un coffre-fort pour référence future. Le codes de grattage d'urgence sont extrêmement utiles dans le cas où vous perdez votre appareil Authenticatrice. Si quelque chose arrive à votre appareil d'authentification, utilisez les codes.

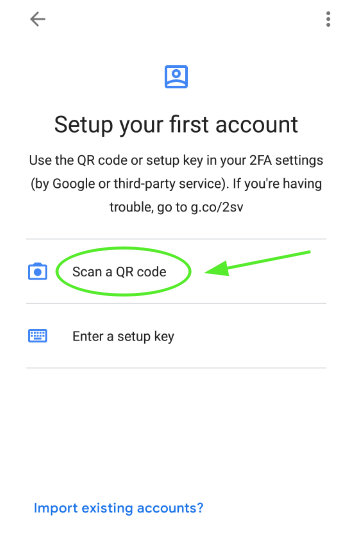

Lancer le Google Authenticator Application sur votre appareil intelligent et sélectionnez 'Scanner le code QR'Pour scanner le code QR présenté.

Scanner le code QR

Scanner le code QR NOTE: Vous devez maximiser la fenêtre du terminal afin de scanner l'ensemble du code QR. Une fois le code QR scanné, un OTP à six chiffres qui change toutes les 30 secondes sera affiché sur l'application.

Codes QR

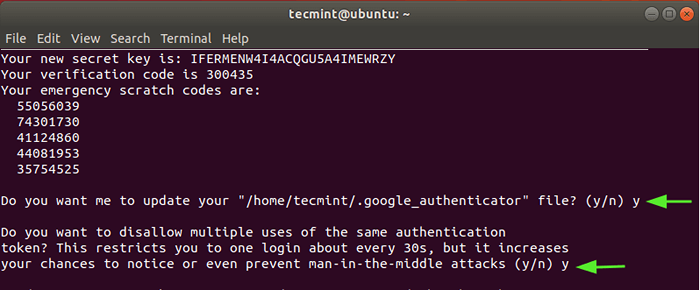

Codes QR Par la suite, sélectionnez 'Y' Pour mettre à jour le fichier Google Authenticator dans votre dossier à domicile.

Dans l'invite suivante, restreignez la connexion à une seule connexion 30 secondes afin d'empêcher les attaques qui pourraient survenir en raison des attaques de l'homme au milieu. Alors sélectionnez 'Y'

Mettre à jour Google Authenticator-File

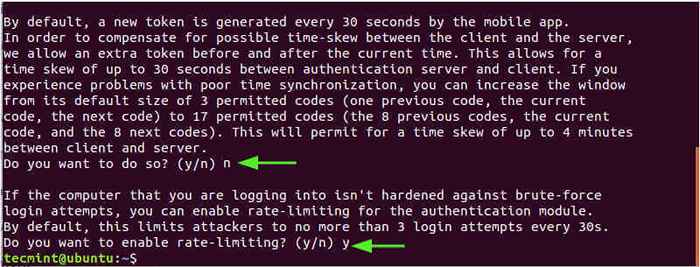

Mettre à jour Google Authenticator-File Dans l'invite suivante, sélectionnez 'n' Pour interdire l'extension de la durée qui traite du temps entre le serveur et le client. C'est l'option la plus sécurisée, sauf si vous rencontrez des défis avec une mauvaise synchronisation du temps.

Et enfin, permettre à la limitation de taux de seulement 3 tentatives de connexion.

Activer la limitation du taux

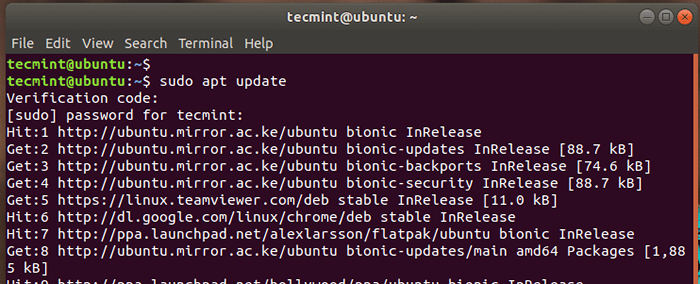

Activer la limitation du taux À ce stade, nous avons fini de mettre en œuvre le Authentification à 2 facteurs fonctionnalité. En fait, si vous exécutez une commande sudo, vous serez invité à un code de vérification que vous pouvez obtenir à partir du Application Google Authenticator.

Vérifiez l'authentification Google

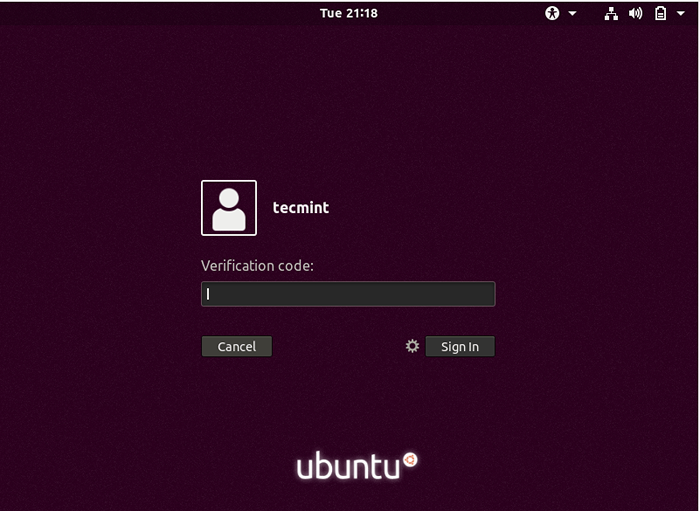

Vérifiez l'authentification Google Vous pouvez en outre vérifier cela en redémarrant et une fois que vous arrivez à l'écran de connexion, il vous sera demandé de fournir votre code de vérification.

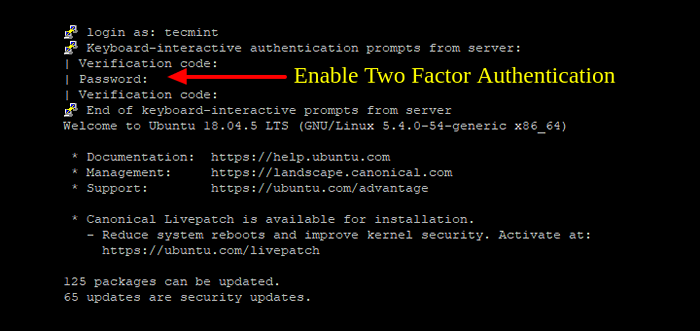

Connexion d'authentification Ubuntu Google

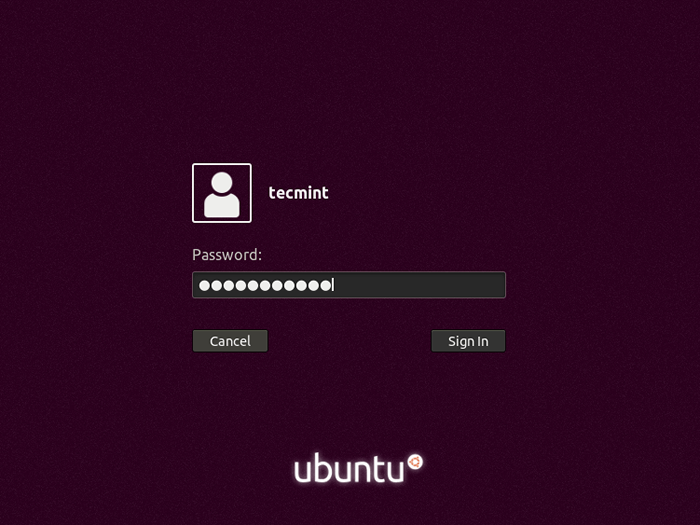

Connexion d'authentification Ubuntu Google Après avoir fourni votre code à partir du Google Authenticator application, fournissez simplement votre mot de passe pour accéder à votre système.

Mot de passe de connexion Ubuntu

Mot de passe de connexion Ubuntu Étape 4: Intégrez SSH à Google Authenticator

Si vous avez l'intention d'utiliser Ssh avec le google Pam module, vous devez intégrer les deux. Il y a deux façons d'y parvenir.

Pour l'authentification du mot de passe SSH

Autoriser Ssh Authentification du mot de passe pour un utilisateur régulier, ouvrez d'abord la valeur par défaut Ssh fichier de configuration.

$ sudo vim / etc / ssh / sshd_config

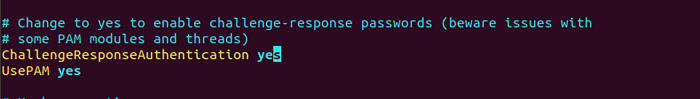

Et définir les attributs suivants à 'Oui' comme montré

Activer l'authentification du mot de passe SSH

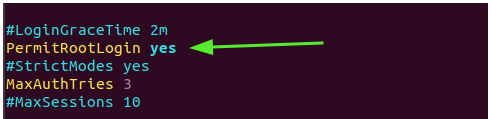

Activer l'authentification du mot de passe SSH Pour l'utilisateur racine, définissez le 'Permatlogine' attribuer à 'Oui'.

Permutrootlogin oui

Permettre la connexion de la racine

Permettre la connexion de la racine Enregistrer le fichier et quitter.

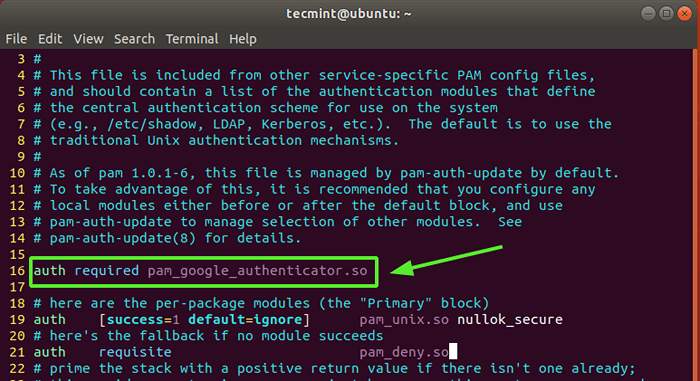

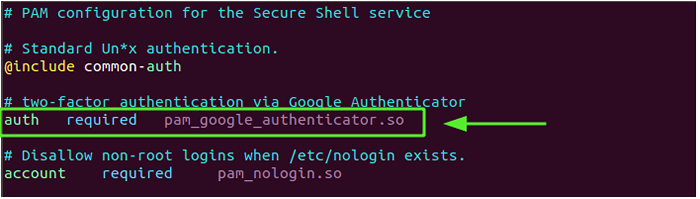

Ensuite, modifiez le Pam statuer sur Ssh

$ sudo vim / etc / pam.d / sshd

Puis ajoutez la ligne suivante

Auth exigé pam_google_authenticator.donc

Authentification SSH PAM

Authentification SSH PAM Enfin, redémarrez le Ssh Service pour que les changements entrent en vigueur.

$ sudo systemctl redémarrer ssh

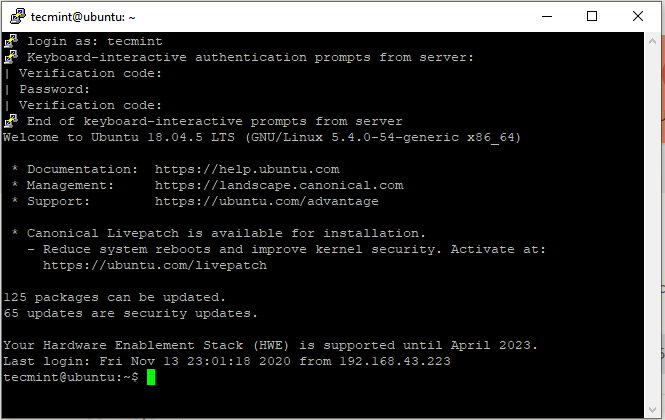

Dans l'exemple ci-dessous, nous nous connectons au Ubuntu système du client de mastic.

Connexion Ubuntu SSH

Connexion Ubuntu SSH Pour l'authentification de la clé publique SSH

Si vous utilisez Authentification de la clé publique, Répétez les étapes ci-dessus et ajoutez la ligne indiquée en bas du / etc / ssh / sshd_config déposer.

AuthenticationMethods publicKey, clavier-interactif

Encore une fois, modifiez le Pam règle pour le Ssh démon.

$ sudo vim / etc / pam.d / sshd

Puis ajoutez la ligne suivante.

Auth exigé pam_google_authenticator.donc

Authentification de clé publique SSH

Authentification de clé publique SSH Enregistrez le fichier et redémarrez le service SSH comme nous l'avons vu plus tôt.

$ sudo systemctl redémarrer ssh

Désactiver l'authentification à deux facteurs dans Ubuntu

Dans le cas où vous perdez votre appareil authentifiant ou votre clé secrète, ne pas devenir fou. Vous pouvez facilement désactiver la couche d'authentification 2FA et revenir à votre méthode de connexion de nom d'utilisateur / mot de passe simple.

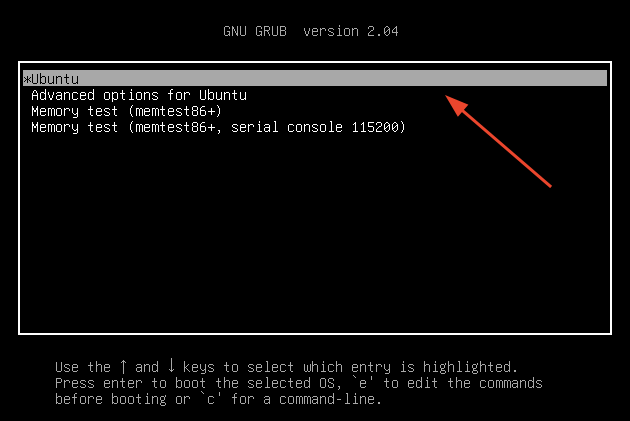

Tout d'abord, redémarrez votre système et appuyez sur 'E' sur la première entrée de grub.

Menu Ubuntu Grub

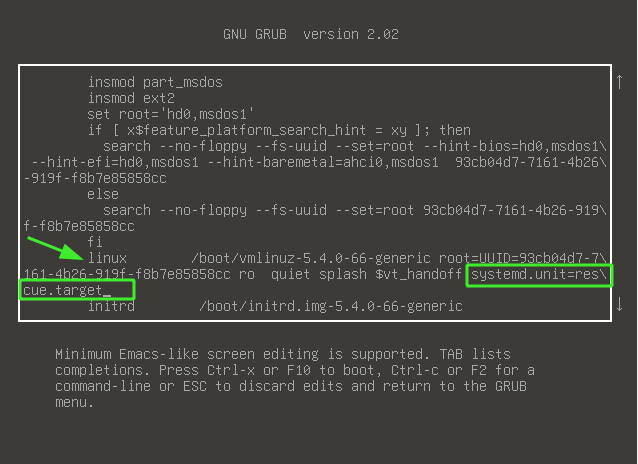

Menu Ubuntu Grub Faites défiler et localisez la ligne qui commence par linux et se termine avec du calme Splash $ vt_handoff. Ajouter la ligne systemd.unité = sauvetage.cible et presser ctrl + x pour entrer en mode de sauvetage

Modifier les paramètres Ubuntu Grub

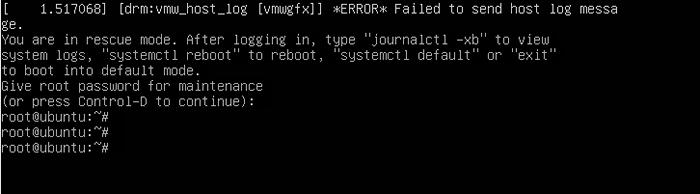

Modifier les paramètres Ubuntu Grub Une fois que vous avez gagné le shell, fournissez le mot de passe racine et appuyez sur ENTRER.

Mode de sauvetage Ubuntu

Mode de sauvetage Ubuntu Ensuite, procédez et supprimez le .Google-authenticteur dossier dans votre répertoire domestique comme suit. Assurez-vous de remplacer le nom d'utilisateur par votre propre nom d'utilisateur.

# rm / home / nom d'utilisateur /.Google_authenticator

Puis modifiez le / etc / pam.d / command-uut déposer.

# $ vim / etc / pam.d / command-uut

Commenter ou supprimer la ligne suivante:

Auth exigé pam_google_authenticator.donc

Enregistrez le fichier et redémarrez votre système. Sur l'écran de connexion, vous devrez uniquement fournir votre nom d'utilisateur et votre mot de passe pour vous authentifier.

Et cela nous amène à la fin de cet article. Nous serons heureux d'entendre comment ça s'est passé.

- « Comment accélérer nginx avec un cache de vernis sur centos 7

- Comment travailler avec la marque aromatisée Github à Linux »